Die effiziente Verwaltung von Endgeräten ist ein ständiger Balanceakt zwischen Sicherheit, Benutzerfreundlichkeit und Administrationsaufwand. Gerade in gewachsenen Infrastrukturen spielen dabei Hybrid Entra ID Joined-Geräte (ehemals Hybrid Azure AD Join) eine zentrale Rolle.

In diesem Artikel erfährst du, wie du diese hybriden Geräte mithilfe von Gruppenrichtlinien (GPOs) nahtlos in Microsoft Intune integrierst (MDM Auto-Enrollment).

Wir setzen dabei voraus, dass deine Computer bereits über Microsoft Entra Connect synchronisiert wurden und der Hybrid-Status im Tenant bekannt ist.

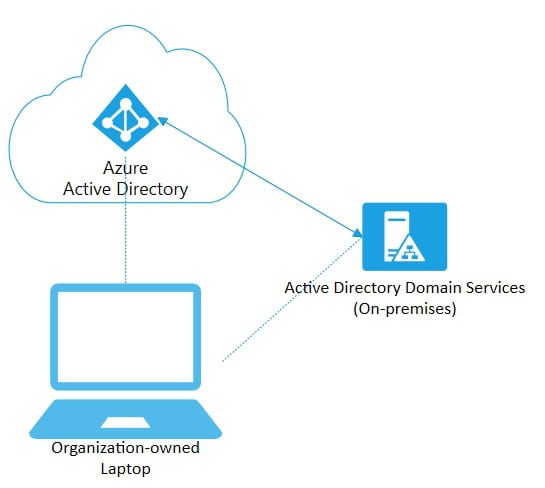

Was sind Hybrid Entra ID Joined Devices?

Hybrid Entra ID Joined Devices sind Geräte, die sowohl Mitglied in deinem lokalen Active Directory (On-Premises) als auch in Microsoft Entra ID (Cloud) sind. Diese Konfiguration fungiert oft als Brückentechnologie: Sie ermöglicht es dir, etablierte Verwaltungsmethoden wie klassische Gruppenrichtlinien (GPOs) und Kerberos-Authentifizierung beizubehalten, während du gleichzeitig von modernen Cloud-Funktionen profitierst. Dazu gehören Features wie Single Sign-On (SSO) für Cloud-Apps, Conditional Access und – wie in diesem Artikel beschrieben – die Verwaltung über Microsoft Intune.

Damit du die Unterschiede auf einen Blick hast, hier eine Abgrenzung der drei gängigen Gerätestatus in Microsoft Entra ID:

| Status | Bindung | Szenario / Einsatzgebiet |

| Entra ID Registered | Nur Cloud (User-Level) | Typisch für BYOD (Bring Your Own Device) oder private Mobilgeräte. Das Gerät ist dem Nutzer zugeordnet, aber nicht voll verwaltet. |

| Entra ID Joined | Nur Cloud (Device-Level) | Cloud-Only bzw. „Cloud Native“. Das Gerät existiert nur im Entra ID. Es gibt keine Verbindung zum lokalen AD. Das Zielbild für moderne Arbeitsplätze. |

| Hybrid Entra ID Joined | On-Premises AD + Cloud | Die Brückentechnologie. Das Gerät wird im lokalen AD (Master) verwaltet und via Entra Connect in die Cloud synchronisiert. Notwendig für Altlasten, Legacy-Apps oder bestehende GPO-Strukturen. |

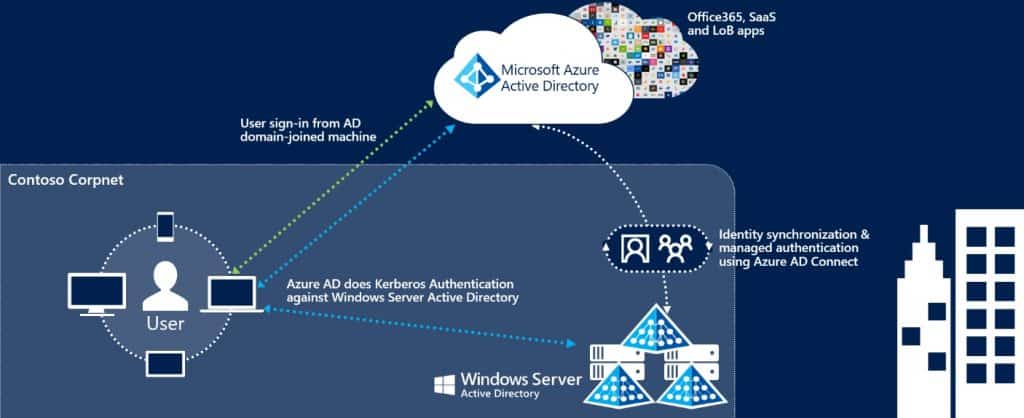

Warum ist die Synchronisation mit AADConnect wichtig?

Microsoft Entra Connect (ehemals AAD Connect) fungiert als das entscheidende Bindeglied zwischen deiner lokalen Infrastruktur und der Cloud.

Damit ein Gerät den Status „Hybrid Entra ID Joined“ erhalten kann, reicht es nicht aus, dass der Benutzer synchronisiert ist. Das Tool muss auch die Computer-Objekte (Device Objects) aus dem lokalen AD in das Entra ID replizieren. Erst wenn diese Identität in der Cloud bekannt ist, kann das Gerät dort registriert und anschließend von Intune verwaltet werden.

Ohne eine korrekte Synchronisation laufen Anmeldeversuche ins Leere, und Richtlinien (wie Conditional Access) können den Status des Geräts nicht validieren.

Praxis-Tipp: Stelle sicher, dass die Organizational Units (OUs), in denen sich deine Computer-Konten befinden, im Entra Connect Sync-Scope enthalten sind. Werden diese OUs nicht synchronisiert, kennt die Cloud das Gerät nicht, und der Hybrid-Join schlägt fehl.

Schritt-für-Schritt-Anleitung

Die Integration von Hybrid Entra ID Joined Devices in Microsoft Intune ist ein strukturierter Prozess. Die folgende Anleitung führt dich durch die nötigen Konfigurationen, um sicherzustellen, dass deine Geräte effizient verwaltet werden.

1. Vorbereitung und Synchronisation mit AADConnect

Bevor wir die Gruppenrichtlinien erstellen, müssen wir sicherstellen, dass die technische Basis stimmt. Die Geräte müssen via Microsoft Entra Connect (ehemals AAD Connect) sauber synchronisiert sein.

So stellst du die korrekte Konfiguration sicher:

- Entra Connect Einrichtung: Falls noch nicht geschehen, installiere Entra Connect auf einem Server in deiner Umgebung. In den meisten Fällen läuft dieses Tool bereits für die User-Synchronisation.

- Hybrid Join aktivieren: Öffne den Entra Connect Assistenten und wähle im Menü „Geräteoptionen konfigurieren“ (Configure device options). Stelle sicher, dass dort der „Hybrid Azure AD Join“ ausgewählt und für deine Domains eingerichtet ist. Dabei wird auch der sogenannte Service Connection Point (SCP) im lokalen AD gesetzt, damit die Clients ihren Cloud-Tenant finden.

- Sync-Scope prüfen: Kontrolliere, ob die Organizational Units (OUs), in denen deine Computer-Objekte liegen, auch wirklich synchronisiert werden.

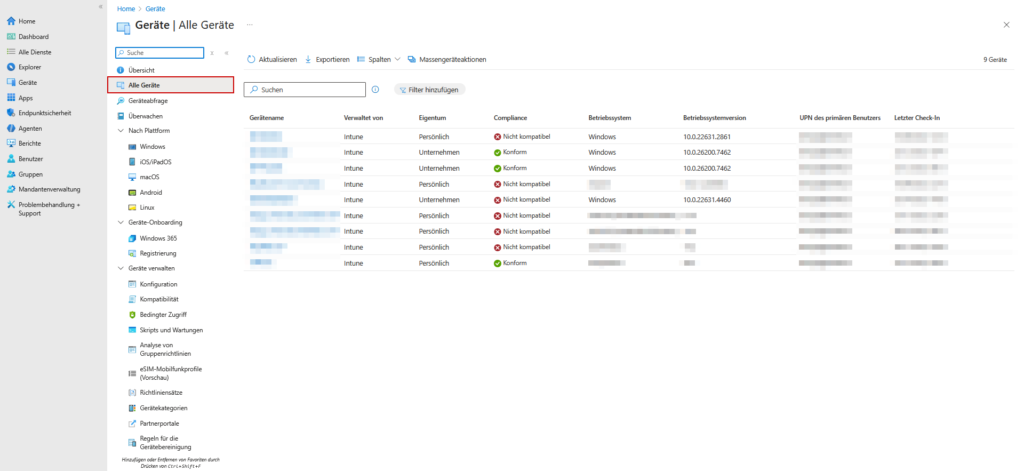

- Verifikation: Melde dich im Microsoft Entra Admin Center an und prüfe unter „Geräte > Alle Geräte“, ob deine Computer dort auftauchen. Der Status sollte idealerweise „Hybrid Entra ID joined“ lauten (bzw. „Pending“, solange das Gerät den Prozess noch nicht abgeschlossen hat).

2. Erstellen eines Group Policy Objects (GPO)

Nachdem die Synchronisation und der Hybrid-Status gewährleistet sind, erstellen wir das Group Policy Object (GPO), das Windows anweist, sich automatisch beim MDM-Dienst zu melden.

So gehst du vor:

- Konsole öffnen: Starte die Gruppenrichtlinienverwaltung (Group Policy Management) auf deinem Domain Controller oder Verwaltungs-Client.

- GPO erstellen: Navigiere zu deiner Domäne bzw. zu einer Test-OU (Organizational Unit), in der sich deine Test-Computer befinden.

- Best Practice: Verlinke das GPO nicht sofort auf der obersten Domänen-Ebene, um nicht versehentlich alle Server und Clients gleichzeitig zu treffen.

- Rechtsklick auf die OU -> „Gruppenrichtlinienobjekt hier erstellen und verknüpfen…“.

- Vergib einen aussagekräftigen Namen (z. B.

CLT_Intune_AutoEnrollment) und klicke auf OK.

- GPO bearbeiten: Klicke mit der rechten Maustaste auf das neu erstellte GPO und wähle „Bearbeiten…“.

- Pfad navigieren: Gehe im Editor zu folgendem Pfad:

Computerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > MDM(Computer Configuration > Policies > Administrative Templates > Windows Components > MDM)

- Richtlinie aktivieren: Öffne die Einstellung „Automatische MDM-Registrierung mit Standard-Azure AD-Anmeldeinformationen aktivieren“ (Enable automatic MDM enrollment using default Azure AD credentials).

- Setze den Status auf Aktiviert (Enabled).

- Wichtig: Wähle im Dropdown-Menü unter Optionen bei „Anmeldeinformationstyp auswählen“ unbedingt Benutzeranmeldeinformationen (User Credential) aus.

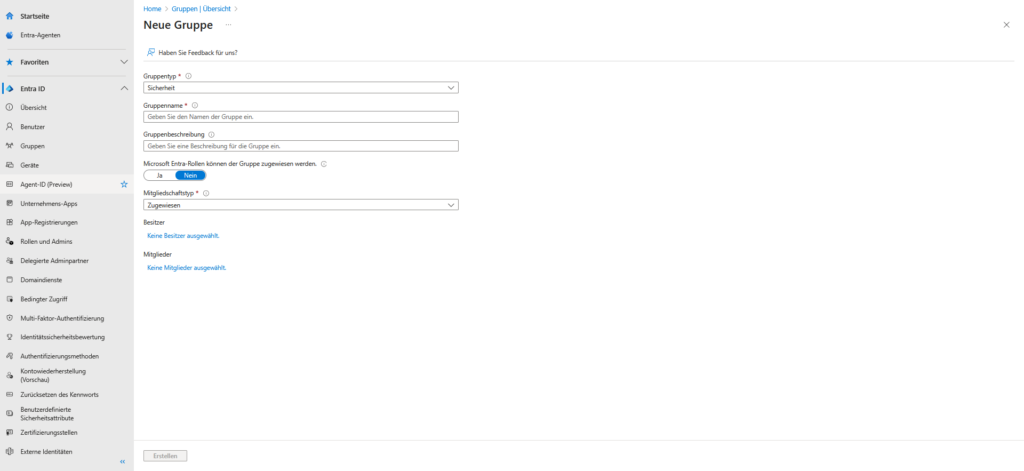

3. Exkurs: Einrichtung von Autopilot-Gruppen (Für neue Geräte)

Während die Gruppenrichtlinie (GPO) deine bestehenden Geräte in die Verwaltung holt, ist Windows Autopilot das Mittel der Wahl für die Bereitstellung neuer Hardware. Um diesen Prozess zu automatisieren, benötigst du dynamische Gerätegruppen in Entra ID.

So richtest du sie ein:

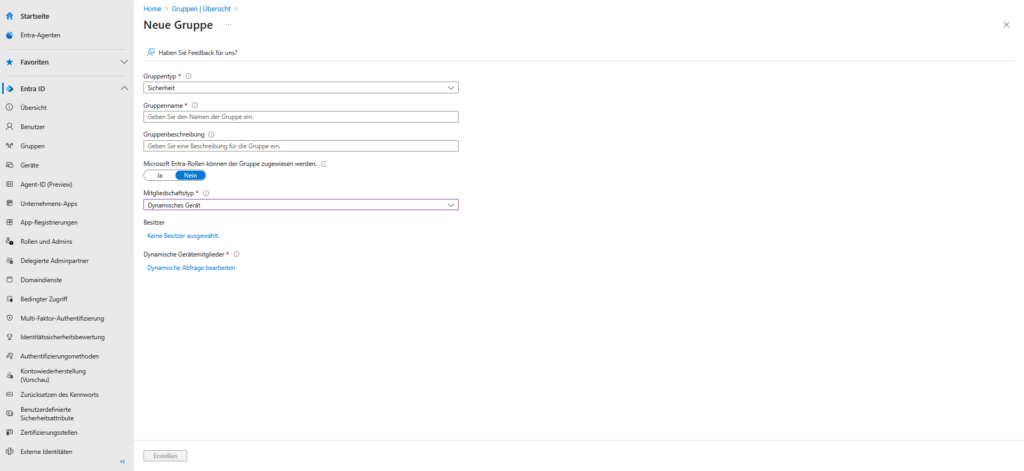

- Gruppe erstellen: Melde dich im Microsoft Entra Admin Center an und navigiere zu Identität > Gruppen > Alle Gruppen. Klicke auf Neue Gruppe.

- Basics konfigurieren:

- Wähle als Gruppentyp Sicherheit.

- Vergib einen aussagekräftigen Namen (z. B.

INTUNE_Autopilot_All). - Wichtig: Stelle den „Mitgliedschaftstyp“ auf Dynamisches Gerät (Dynamic Device).

- Regel definieren: Klicke auf „Dynamische Abfrage hinzufügen“ (Add dynamic query) und nutze den Regel-Editor („Bearbeiten“ über das Textfeld), um die Syntax einzufügen.

Hier sind die gängigsten Regeln für deine Szenarien:

- Alle Autopilot-Geräte erfassen: Diese Regel greift für jedes Gerät, das als Autopilot-Hash registriert wurde

(ZTDId = Zero Touch Deployment ID). (device.devicePhysicalIDs -any _ -contains "[ZTDId]")

- Nach Group Tag filtern (OrderID): Wenn du Geräten beim Import ein „Group Tag“ (z. B. Sales oder Kiosk) zugewiesen hast, kannst du dieses über das Attribut

OrderIDabfragen:(device.devicePhysicalIds -any _ -eq "[OrderID]:Sales")

- Nach Bestellungs-ID filtern: Um eine spezifische Hardware-Bestellung zu bündeln, nutzt du die PurchaseOrderId:

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342")

Nach dem Erstellen der Gruppe füllt sich diese automatisch im Hintergrund, sobald entsprechende Geräte im Tenant registriert werden.

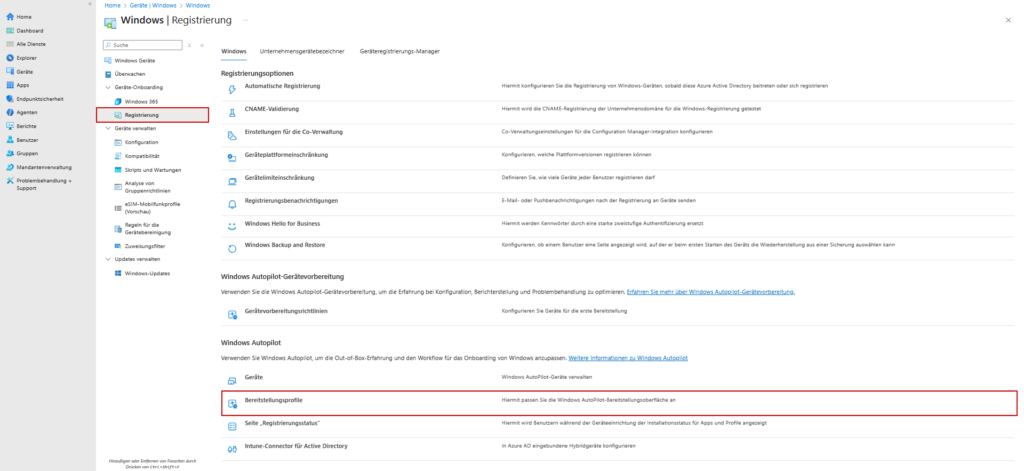

4. Autopilot Hybrid AAD Join konfigurieren

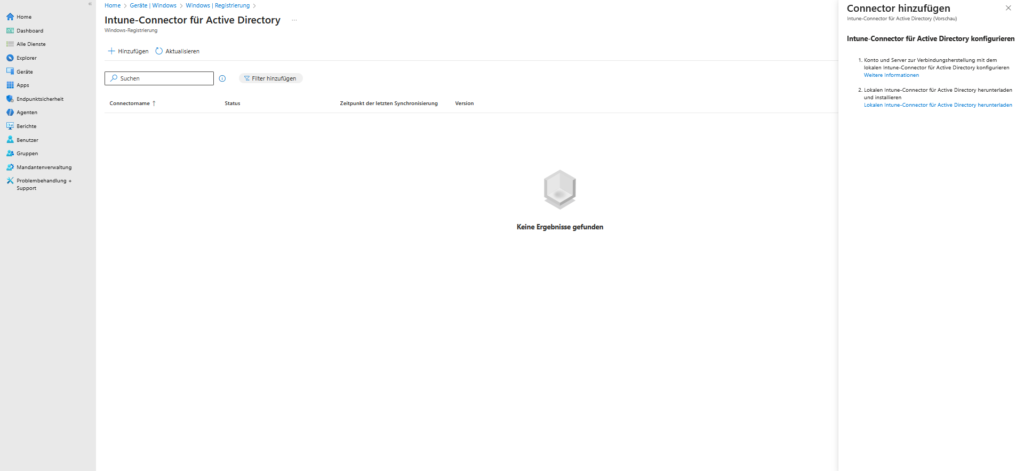

Falls du neue Geräte mittels Autopilot als Hybrid-Geräte bereitstellen möchtest, benötigst du den Intune Connector for Active Directory. Dieser führt technisch gesehen einen „Offline Domain Join“ (ODJ) durch, damit sich das Gerät schon während der Einrichtung mit dem lokalen AD verbinden kann.

So richtest du die Komponente ein:

- Connector installieren:

- Lade den Connector im Microsoft Intune Admin Center herunter (unter Geräte > Windows > Windows-Registrierung > Intune Connector für Active Directory).

- Installiere ihn auf einem dedizierten Windows Server in deinem Netzwerk (Voraussetzung: Zugriff auf das Internet und das lokale AD).

- Berechtigungen delegieren: Der Server, auf dem der Connector läuft, benötigt Rechte, um Computer-Objekte in der Ziel-OU zu erstellen.

- Öffne Active Directory-Benutzer und -Computer.

- Rechtsklick auf die Organisationseinheit (OU), in der die Autopilot-Computer landen sollen -> Objektverwaltung zuweisen… (Delegate Control).

- Füge das Computerkonto des Servers hinzu, auf dem du den Connector installiert hast.

- Weise als benutzerdefinierte Aufgabe folgende Rechte zu: Erstellen und Löschen von Computer-Objekten.

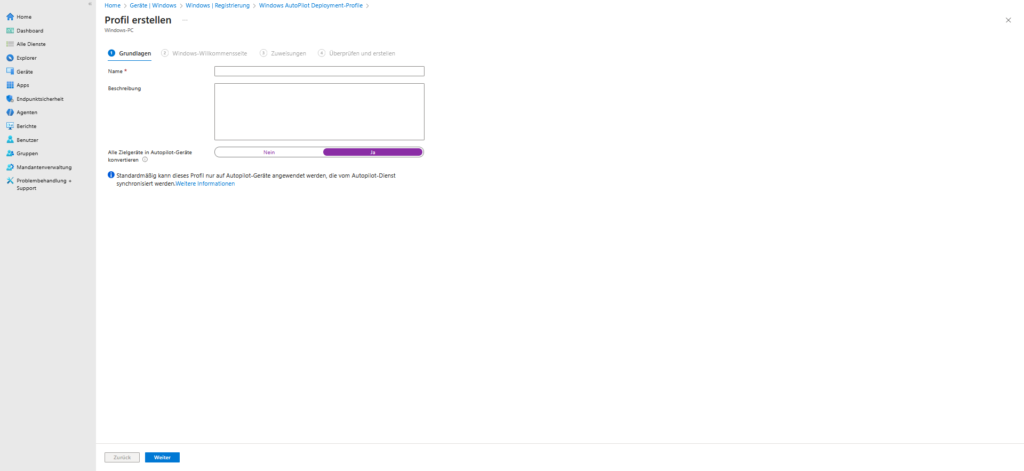

- Autopilot-Profil anpassen: Vergiss nicht, das Deployment Profile im Intune Admin Center anzupassen (unter Geräte > Windows > Windows-Registrierung > Bereitstellungsprofile).

- Stelle die Option „Microsoft Entra-Hybrid eingebunden“ (Hybrid Azure AD joined) auf Ja.

- Nur so weiß das Gerät während der Einrichtung (OOBE), dass es den Offline Domain Join durchführen soll.

5. Seamless Single Sign-On (SSON) konfigurieren

Um die Benutzerfreundlichkeit zu maximieren und Anmeldeaufforderungen zu minimieren, konfigurieren wir „Seamless SSO“. Dies erlaubt Nutzern, sich an Cloud-Diensten anzumelden, indem ihre lokale Kerberos-Identität genutzt wird.

Wir setzen dies über ein weiteres Gruppenrichtlinienobjekt (GPO) um, das die relevanten Cloud-URLs zur „Lokalen Intranetzone“ hinzufügt.

- GPO erstellen/bearbeiten: Navigiere im GPO-Editor zu:

Benutzerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > Internet Explorer > Internetsystemsteuerung > Sicherheitsseite - Zonenzuweisung: Öffne die Richtlinie „Liste der Zuweisungen von Standorten zu Zonen“ (Site to Zone Assignment List) und setze sie auf Aktiviert.

- URLs eintragen: Klicke auf den Button Anzeigen und füge die folgenden URLs hinzu. Der Wert 1 ordnet sie der Intranetzone zu:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com

6. Überprüfung und Troubleshooting

Nachdem alle Konfigurationen abgeschlossen sind, ist eine technische Verifikation am Client unerlässlich. Vertraue nicht nur darauf, dass „alles grün“ aussieht, sondern prüfe die tiefergehenden Systemzustände.

A) Client-Status prüfen (dsregcmd)

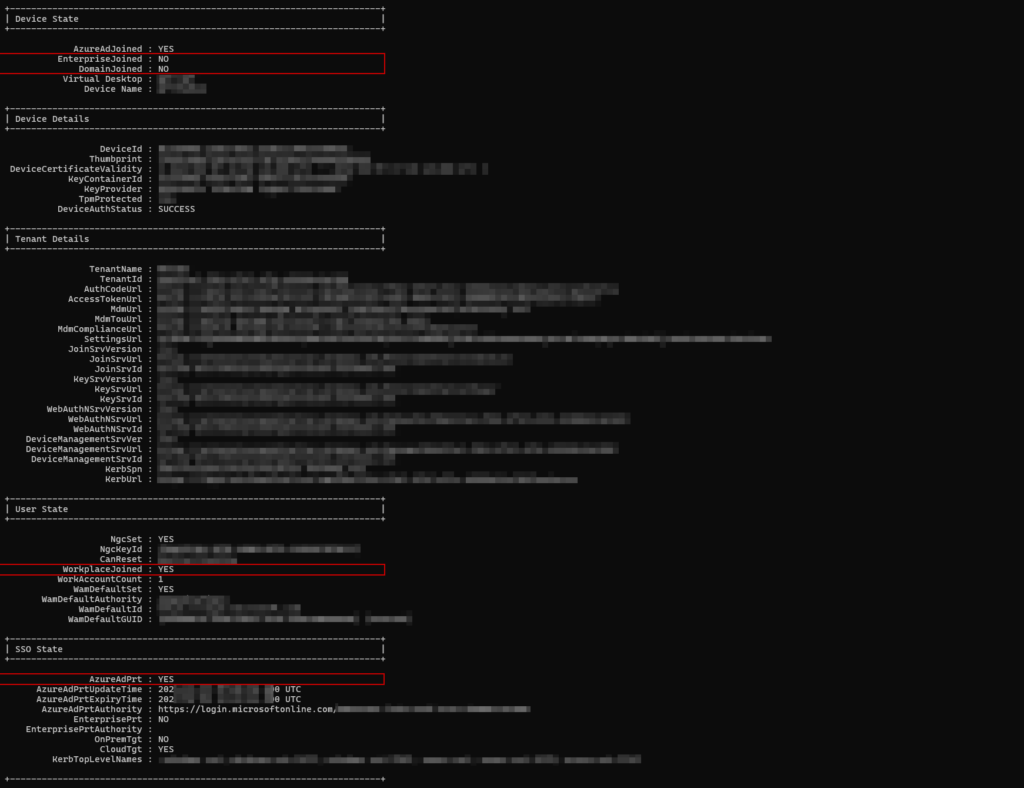

Der wichtigste Befehl zur Diagnose ist dsregcmd /status. Öffne die Eingabeaufforderung (CMD) oder PowerShell als Benutzer (nicht zwingend als Admin) und führe den Befehl aus.

Achte in der Ausgabe besonders auf folgende Abschnitte:

- Bereich

Device State:AzureAdJoined : YES(Muss YES sein)DomainJoined : YES(Muss YES sein -> Das bestätigt den Hybrid-Status)

- Bereich

SSO State:AzureAdPrt : YES(Das „Primary Refresh Token“ ist der Schlüssel für funktionierendes SSO. Steht hier NO, funktioniert die Anmeldung oft nicht reibungslos.)

- Bereich

Tenant Details:- Hier sollten unter

MdmUrlundMdmTouUrldie URLs von Microsoft Intune stehen. Sind diese leer, hat das Gerät noch keine MDM-Policy erhalten oder erkannt.

- Hier sollten unter

B) GPO und Event-Logs prüfen

Falls das Gerät zwar Hybrid Joined ist, aber nicht im Intune auftaucht:

- Führe

gpupdate /forceaus, um die Richtlinien sofort zu aktualisieren. - Prüfe die Ereignisanzeige (Event Viewer) unter:

Anwendungs- und Dienstprotokolle > Microsoft > Windows > DeviceManagement-Enterprise-Diagnostics-Provider > Admin- Suche nach Event ID 76 (Auto MDM Enroll: Succeeded).

- Fehler (z. B. Event ID 76 mit Error Code) geben oft Hinweis auf Lizenzprobleme oder falsche GPO-Einstellungen (z. B. „Device Credential“ statt „User Credential“).

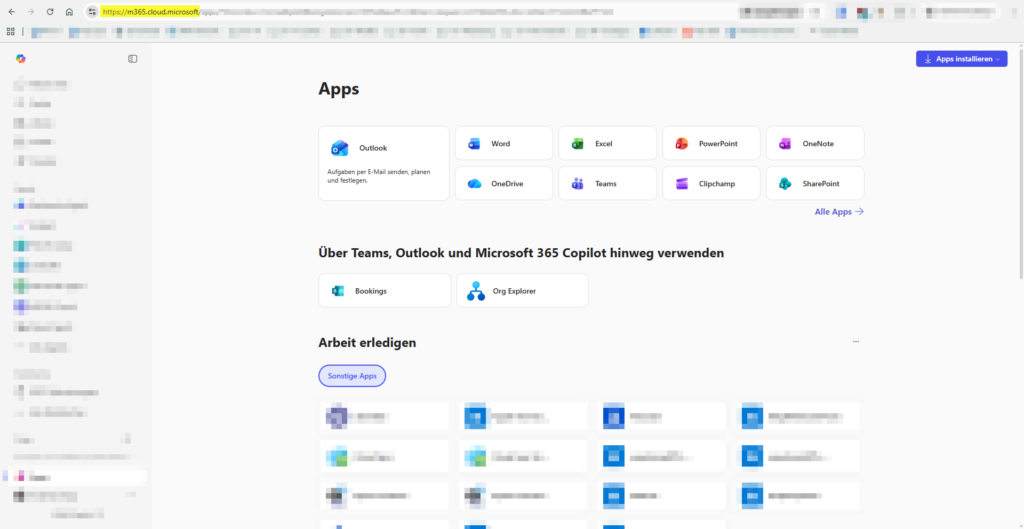

C) Funktionstest (SSO)

Zum Abschluss prüfst du die User Experience:

- Melde dich an einem der konfigurierten Clients an.

- Öffne einen Browser (Edge oder Chrome) und navigiere zu

portal.office.com. - Erwartetes Verhalten: Du solltest direkt auf der Startseite landen oder zumindest deine E-Mail-Adresse vorausgefüllt sehen, ohne dein Passwort erneut eingeben zu müssen.

Fazit

Die Integration von Hybrid Entra ID Joined Devices in Microsoft Intune schlägt die Brücke zwischen klassischer Active Directory-Welt und moderner Cloud-Verwaltung. Sie bietet dir eine flexible Lösung, um Sicherheitsanforderungen und Benutzerfreundlichkeit unter einen Hut zu bekommen.

Durch den dualen Ansatz, GPOs für Bestandsgeräte und Autopilot für neue Hardware, etablierst du einen effizienten Workflow, der den kompletten Lebenszyklus deiner Endgeräte abdeckt. Vergiss dabei jedoch nie das Fundament: Eine saubere Synchronisation via Microsoft Entra Connect ist der kritische Erfolgsfaktor. Nur wenn Identitäten konsistent bleiben, greifen Automatismen wie das MDM-Enrollment oder Single Sign-On fehlerfrei.

Mit der Umsetzung dieser Anleitung bist du bestens aufgestellt, um die Vorteile des Modern Management in deiner Organisation voll auszuschöpfen.

LINKS

- MS Learn | Konfigurieren von Microsoft Entra Hybrid Join

- MS Learn | In Microsoft Entra eingebundene Hybridgeräte

- MS Learn | Planen Ihrer Microsoft Entra-Hybridbeitritt-Implementierung

- Microsoft Youtube Video | Configuring Hybrid Entra ID Join Devices in a Managed Domain

This post is also available in:

Deutsch