Im ersten Teil unserer Praxis-Serie legen wir den Schalter um und konfigurieren die globale Aufbewahrungsrichtlinie (Retention Policy). Sie bildet das unverzichtbare Fundament deiner Compliance-Strategie.

Denk hier an das Prinzip der „Gießkanne“: Unser Ziel ist ein unsichtbares Sicherheitsnetz, das den gesamten Tenant pauschal absichert, ohne dass ein Benutzer etwas anklicken muss.

Das Szenario für diesen Guide | Wir konfigurieren eine Richtlinie, die den Spagat zwischen deutscher Bürokratie und Datenschutz automatisiert:

- GoBD (Die Pflicht): Wir stellen sicher, dass alle E-Mails und Teams-Nachrichten für 10 Jahre revisionssicher aufbewahrt werden – selbst wenn ein Mitarbeiter sie endgültig aus dem Papierkorb löscht.

- DSGVO (Die Kür): Wir sorgen dafür, dass diese Daten nach Ablauf der Frist automatisch gelöscht werden, um die gesetzliche Datensparsamkeit zu erfüllen und deinen Tenant sauber zu halten.

- 👉 zum Hauptartikel: Data Lifecycle Management: Datenlebenszyklusverwaltung

- 👉 zum Artikel: Bezeichnungen erstellen (Label)

- 👉 zum Artikel: Bezeichnungen veröffentlichen (Label Policy)

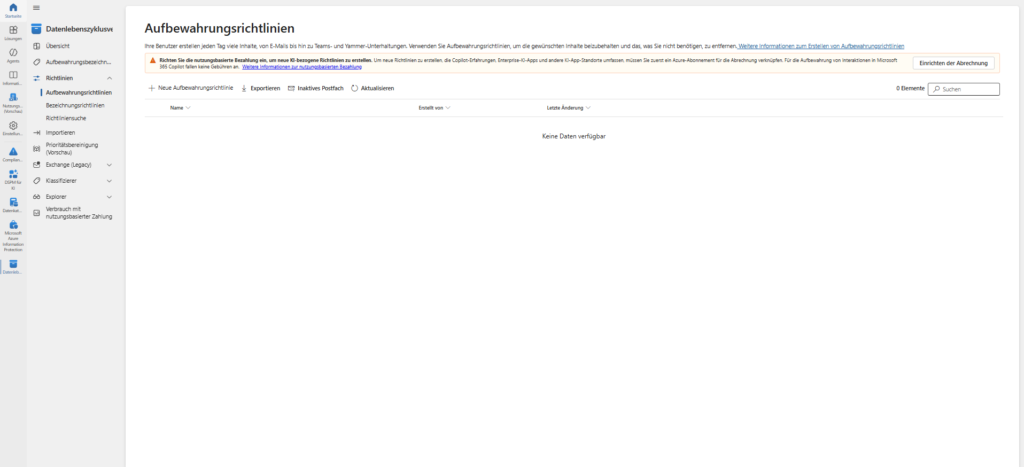

Schritt 1: Der Einstieg

Bevor du loslegst, ein technischer Check: Hast du die nötigen Rechte? Ein „Global Admin“ hat zwar Zugriff auf alles, aber im Purview Portal ist Microsoft strikt. Oft musst du dich selbst erst der Rollengruppe „Compliance Administrator“ oder „Organization Management“ hinzufügen, um Richtlinien erstellen zu dürfen.

- Navigation:

- Wechsle ins Microsoft Purview Portal (

purview.microsoft.com - Gehe zu

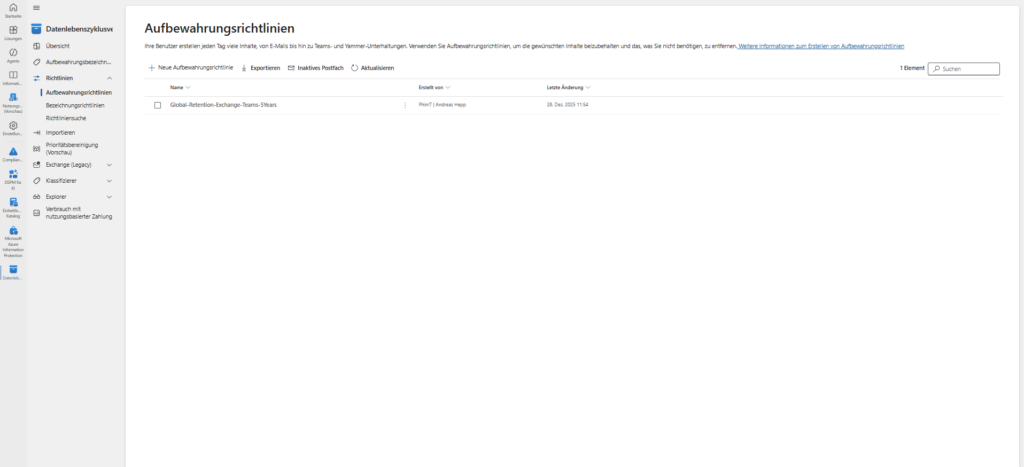

Data Lifecycle Management (Datenlebenszyklusverwaltung ) > Richtlinien (Policies) > Aufbewahrungsrichtlinien (Retention Policies).

- Wechsle ins Microsoft Purview Portal (

- Richtlinie erstellen:

- Klicke auf „Neue Aufbewahrungsrichtlinie“ (New retention policy).

- Gib der Richtlinie einen sprechenden Namen, z. B.

Global-Retention-Exchange-Teams-10Years.

Tipp: Vermeide Namen wie „Test-Policy“. Eine einmal aktivierte Richtlinie kann im Ernstfall schwer wieder loszuwerden sein (siehe Preservation Lock). Wähle einen Namen, der den Zweck (10 Jahre) und den Umfang (Global) klar beschreibt.

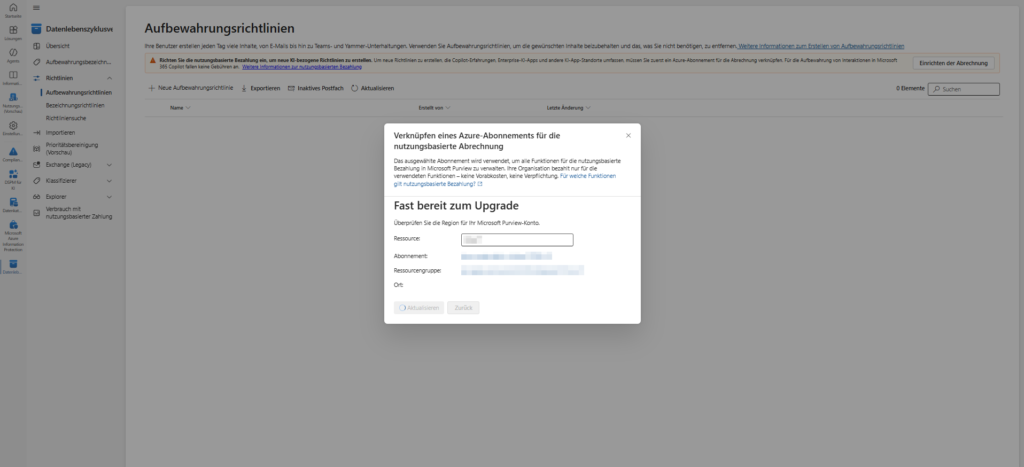

Schritt 2: Verwaltungseinheiten (Administrative Units)

Im zweiten Schritt fragt dich Microsoft nach Verwaltungseinheiten.

- Was ist das? Dies ist ein Feature für große Konzerne, die ihre IT strikt trennen (z. B. „Admin A darf nur Richtlinien für Deutschland erstellen, Admin B nur für USA“).

- Die Empfehlung: Wenn du nicht gerade einen multinationalen Konzern mit delegierter Administration betreust, lasse diese Einstellung auf dem Standardwert „Vollständiges Verzeichnis“ (Full directory).

- Klicke auf Weiter.

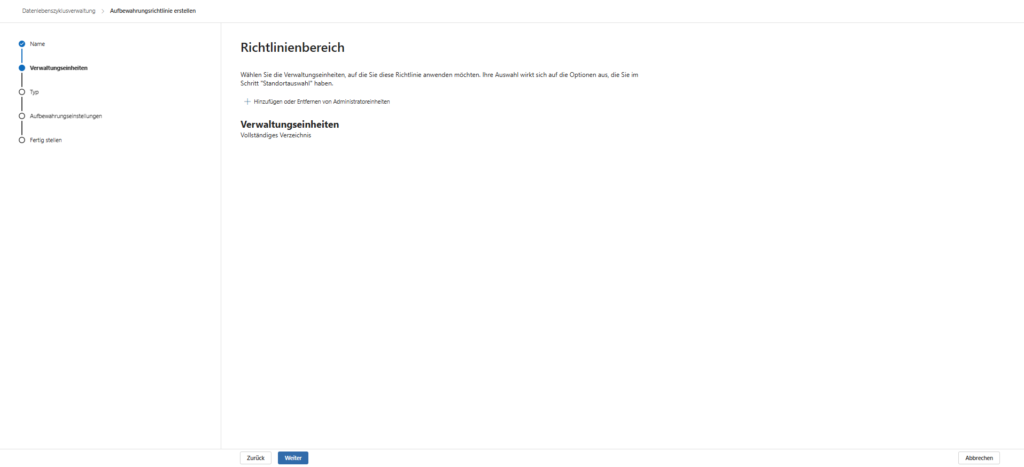

Schritt 3: Der Typ – Statisch vs. Adaptiv (Die Weichenstellung)

Hier triffst du die wichtigste Entscheidung für die Wartbarkeit deiner Richtlinie. Microsoft bietet dir zwei Wege an:

A. Adaptiv (Der moderne Weg | Benötigt E5)

„Standorte können dynamisch mit einem adaptiven Bereich unter Verwendung von Attributen… angegeben werden.“

- Funktionsweise: Du baust eine Abfrage, z. B.

Department = 'Finance'oderCountry = 'Germany'. - Der Vorteil: Die Richtlinie ist intelligent. Wenn du morgen einen neuen Mitarbeiter im AD anlegst und ihm die Abteilung „Finance“ gibst, greift die Aufbewahrung automatisch. Du musst die Policy nie wieder anfassen.

- Voraussetzung: Du benötigst entsprechende Lizenzen (E5 Compliance oder Information Governance) für die Benutzer.

B. Statisch (Der Standard Weg | E3 kompatibel)

„Sie wählen Speicherorte aus, die den Inhalt enthalten…“

- Funktionsweise: Du wählst pauschal „Alle Exchange Postfächer“ oder pickst einzelne Benutzer/Sites manuell heraus.

- Der Vorteil: Es funktioniert mit jeder Basis-Lizenz (Business Standard, E3).

- Der Nachteil: Bei komplexen Ausnahmen (z. B. „Alle außer Geschäftsführung“) musst du die Liste manuell pflegen. Wenn du aber eine globale Richtlinie („Alle Postfächer“) erstellst, ist „Statisch“ völlig ausreichend und wartungsarm.

Unsere Wahl für diesen Guide: Da wir eine globale Basis-Absicherung für das ganze Unternehmen bauen wollen, wählen wir Statisch. Das deckt alle Lizenzen ab und schützt pauschal jeden.

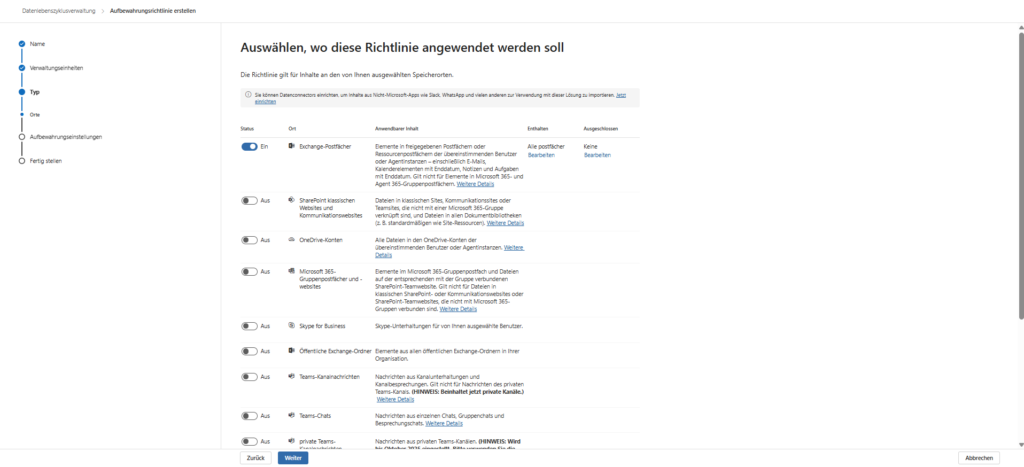

Schritt 4: Standorte auswählen (Wo greift der Schutz?)

Nachdem wir uns für „Statisch“ entschieden haben, zeigt uns Microsoft die Liste aller verfügbaren Dienste (Locations). Hier definieren wir den Scope.

Aktiviere die Schalter für die Dienste, die du revisionssicher archivieren musst:

- Exchange-E-Mail: Aktiviert. Umfasst alle Benutzerpostfächer.

- SharePoint-Websites: Aktiviert. Umfasst Dokumentablagen in SharePoint und die Dateien in Microsoft Teams (da diese technisch in SharePoint liegen).

- OneDrive-Konten: Aktiviert. Wichtig für persönliche Geschäftsdokumente der Mitarbeiter.

- Teams-Chats & Kanalnachrichten: Aktiviert. Sichert die eigentliche Chat-Kommunikation.

⚠️ Wichtiger Hinweis zu Teams: Viele Admins denken, mit dem Haken bei „Teams-Chats“ sei alles erledigt. Falsch!

Optional: Aktiviere ‚Microsoft 365-Gruppen‘, wenn eure Teams auch intensiv die Gruppen-Mailbox-Funktionen (gemeinsamer Kalender/Posteingang in Outlook) nutzen.

- Chats & Text: Werden über die Schalter „Teams-Chats“ und „Teams-Kanalnachrichten“ gesichert.

- Dateien & PDFs: Alles, was du in Teams hochlädst, landet technisch in SharePoint oder OneDrive. Um diese Dateien zu schützen, musst du zwingend auch die Haken bei SharePoint-Websites und OneDrive-Konten setzen!

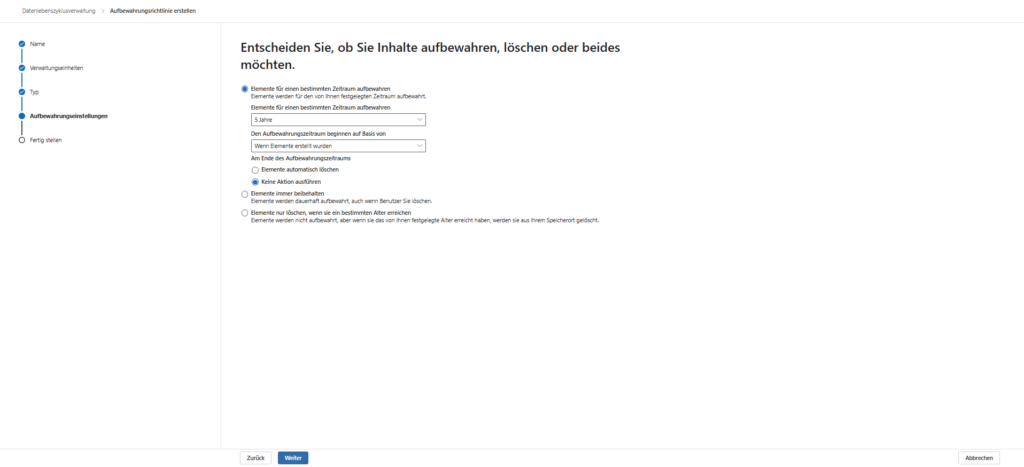

Schritt 5: Aufbewahrungseinstellungen (Die Logik)

Jetzt definieren wir die Zeitspanne. Microsoft fragt: „Entscheiden Sie, ob Inhalte aufbewahrt, gelöscht oder beides werden sollen.“

Für unser Szenario wählen wir Elemente für einen bestimmten Zeitraum aufbewahren.

- Zeitraum: 10 Jahre (oder Benutzerdefiniert).

- Start des Zeitraums: Wähle hier „Wann Elemente erstellt wurden“ (When items were created).

- ⚠️ Erstellt vs. Geändert Hier musst du kurz innehalten. Wir wählen für die globale Richtlinie meist „Erstellt“, weil das für E-Mails (GoBD) das einzig korrekte Datum ist.

- Das Risiko bei SharePoint: Wenn du „Erstellt“ wählst, wird eine Excel-Liste, die vor 10 Jahren angelegt wurde, heute gelöscht – selbst wenn sie täglich bearbeitet wird (da das Erstelldatum zählt).

- Tipp: Wenn ihr viele solcher „lebenden Dokumente“ habt, ist es oft sicherer, zwei getrennte Richtlinien zu bauen: Eine für Exchange (Basis: Erstellt) und eine für SharePoint (Basis: Zuletzt geändert).

- ⚠️ Erstellt vs. Geändert Hier musst du kurz innehalten. Wir wählen für die globale Richtlinie meist „Erstellt“, weil das für E-Mails (GoBD) das einzig korrekte Datum ist.

- Aktion nach Ablauf: Wähle „Elemente automatisch löschen“. Das sorgt für Datensparsamkeit (DSGVO) und verhindert, dass dein Tenant zum Datenfriedhof wird.

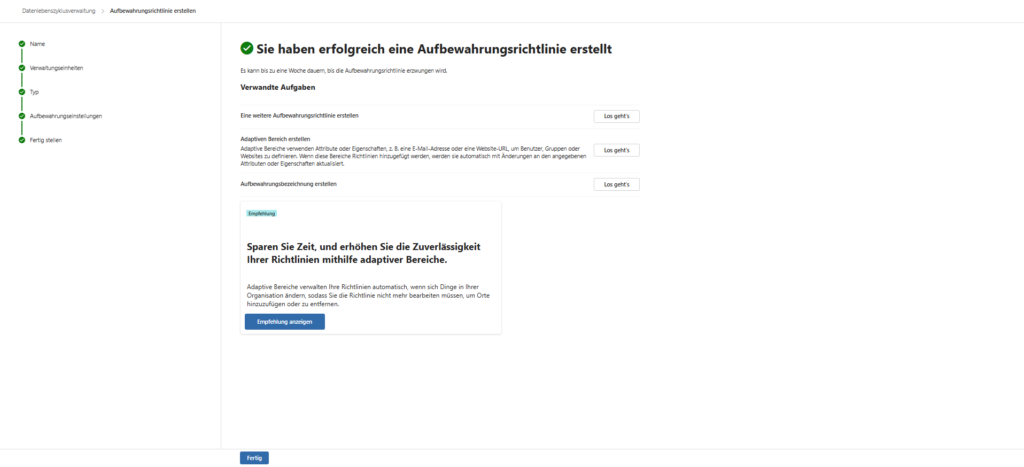

- Klicke auf Weiter und im letzten Schritt auf Absenden (Submit).

Geduld ist eine Tugend: Nach dem Speichern steht die Richtlinie oft auf „Pending“. Es kann bis zu 7 Tage dauern, bis sie vollständig auf alle Server und Postfächer repliziert wurde.

Schritt 6: Überprüfung & Abschluss

Bevor die Richtlinie scharfgeschaltet wird, zeigt dir Microsoft eine Zusammenfassung aller Einstellungen. Nimm dir hier kurz Zeit – Flüchtigkeitsfehler sind bei Compliance-Regeln lästig zu korrigieren (besonders wenn Daten dadurch versehentlich zu früh gelöscht werden).

Checkliste für den letzten Blick:

- Stimmt der Typ? (Statisch vs. Adaptiv)

- Sind alle Orte dabei? (Erinnerung: Teams-Dateien brauchen SharePoint!)

- Stimmt die Logik? (10 Jahre behalten vs. löschen)

- Klicke auf Absenden (Submit).

Was jetzt passiert (Das Geduldsspiel): Erwarte keine Echtzeit-Wunder. Das Dashboard wird den Status der Richtlinie zunächst auf „Pending“ (Ausstehend) oder „Ein (Ausstehend)“ setzen.

- Exchange: Die Richtlinie greift meist innerhalb von 24 Stunden.

- SharePoint / OneDrive / Teams: Hier kann es bis zu 7 Tage dauern, bis die Richtlinie im gesamten Tenant repliziert ist und greift.

Tipp: Solange der Status nicht auf „Ein (Erfolg)“ steht, solltest du keine Panik bekommen, wenn gelöschte Elemente noch nicht im Archiv auftauchen. Das System arbeitet im Hintergrund.

Preservation Lock: Der unumkehrbare Tresor

Wir haben jetzt eine Richtlinie, die Benutzer daran hindert, Daten zu löschen. Aber was ist mit einem „Rogue Admin“ oder einem Angreifer, der deinen Account übernimmt? Er könnte die Richtlinie einfach deaktivieren. Für streng regulierte Branchen (Finanzsektor, Pharma) reicht das nicht. Sie fordern WORM-Speicher (Write Once, Read Many). In Microsoft 365 heißt das Preservation Lock.

Was macht der Lock? Wenn du diesen Modus aktivierst, wirfst du den Schlüssel weg:

- ❌ Niemand kann die Richtlinie deaktivieren oder löschen.

- ❌ Niemand kann den Zeitraum verkürzen oder Standorte entfernen.

- ✅ Das Einzige, was geht: Zeitraum verlängern oder Standorte hinzufügen.

⚠️ Warnung: Aktiviere den Preservation Lock NIEMALS für Test-Richtlinien! Es gibt keinen Weg zurück – auch nicht über den Microsoft Support.

Import-Module ExchangeOnlineManagement

Connect-ExchangeOnline

Set-RetentionCompliancePolicy -Identity "Global-Retention-Exchange-Teams-10Years" -RestrictiveRetention $trueNutze dies nur, wenn du gesetzlich dazu gezwungen bist (z. B. SEC Rule 17a-4). Für normale GoBD-Zwecke ist die Standard-Richtlinie ohne Lock operativ sicherer.