Eines Vorab! Seit Mai 2025 rollt Microsoft automatisch eine „Block device code flow“ Conditional Access Policy in allen Microsoft 365-Mandanten aus. Das bedeutet: Device Code Phishing wird standardmäßig blockiert, ohne dass Administratoren selbst tätig werden müssen.

Was ist Device Code Phishing?

Device Code Phishing ist eine raffinierte Angriffsmethode, die eine legitime Microsoft-Authentifizierungsfunktion missbraucht. Der „Device Code Authentication Flow“ wurde ursprünglich entwickelt, um Geräte ohne Tastatur oder mit eingeschränkter Eingabemöglichkeit (wie Smart-TVs, IoT-Geräte) sicher in Microsoft 365-Umgebungen zu integrieren.

Wie funktioniert der Angriff?

- Phishing-Köder: Angreifer versenden täuschend echte E-Mails oder Nachrichten, die einen Device Code enthalten

- Opfer-Interaktion: Das Opfer wird aufgefordert, den Code auf einer Microsoft-Anmeldeseite einzugeben

- Legitimität vortäuschen: Da der Code tatsächlich von Microsoft stammt, erscheint der Prozess vertrauenswürdig

- Zugriff erlangen: Nach Eingabe des Codes erhält der Angreifer Zugang zum Microsoft 365-Konto des Opfers

- Privilegien-Eskalation: Mit den erlangten Rechten kann der Angreifer weitere Systeme kompromittieren

Warum ist diese Methode so gefährlich?

- Umgehung der MFA: Device Code Phishing kann Multi-Faktor-Authentifizierung umgehen

- Legitime Microsoft-URLs: Die verwendeten URLs sind echt und werden nicht von Sicherheitstools blockiert

- Schwer erkennbar: Für Endnutzer ist der Angriff kaum von legitimen Prozessen zu unterscheiden

- Graph-API Zugriff: Angreifer erhalten oft weitreichende Berechtigungen über die Microsoft Graph-API

Microsofts automatischer Schutz im Detail

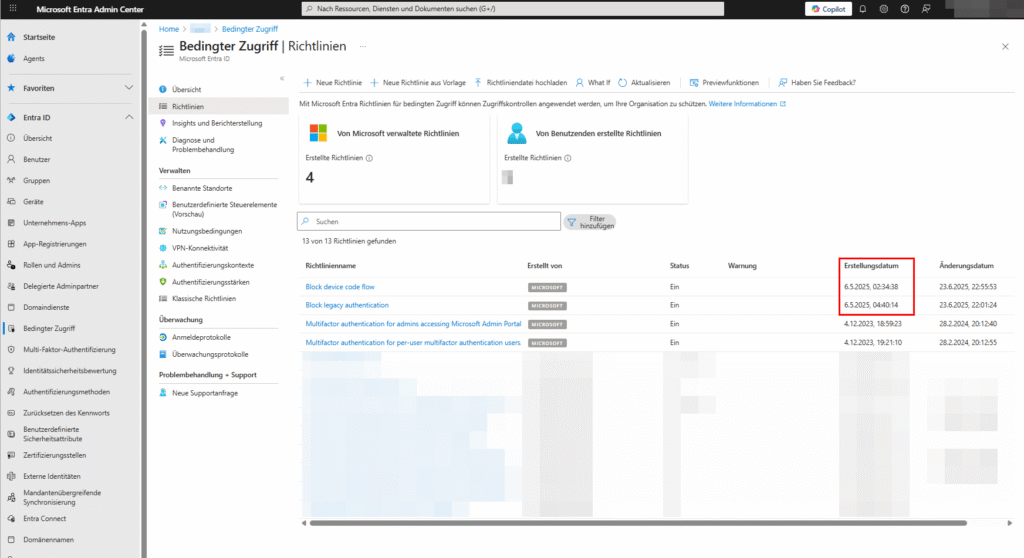

Die standardmäßig ausgerollte Policy „Block device code flow“ schützt alle Benutzer vor Device Code Phishing-Angriffen. Sie können die Policy in Ihrem Microsoft Entra Admin Center unter Conditional Access | Policys (Bedingter Zugriff | Richtlinien) einsehen.

Eigenschaften der Standard-Policy:

- Status: Automatisch aktiviert

- Zielgruppe: Alle Benutzer

- Anwendungen: Alle Cloud-Apps

- Aktion: Device Code Flow blockieren

Wann sind Ausnahmen notwendig?

Obwohl der Standardschutz ausgezeichnet ist, gibt es legitime Szenarien, in denen Device Code Authentication benötigt wird:

Legitimate Use Cases:

- IoT-Geräte ohne Tastatur/Display

- Smart-TV Apps für Microsoft 365

- Embedded Systems mit Microsoft-Integration

- Legacy-Anwendungen die auf Device Code angewiesen sind

- Spezielle Kiosk-Systeme oder Digital Signage

Device Code Phishing stellt eine ernsthafte Bedrohung für Microsoft 365-Umgebungen dar. Die Kombination aus technischen Schutzmaßnahmen und Nutzer-Awareness ist entscheidend für einen effektiven Schutz.

Conditional Access Policy | Ausnahmen im Device Code Flow

Voraussetzungen

- Microsoft 365 Business Premium, Microsoft 365 E3/E5 oder entsprechende Lizenz

- Globale Administrator- oder Conditional Access Administrator-Rechte

- Azure AD Premium P1 oder P2

Schritt 1: Richtlinie öffnen

- Navigiere im Microsoft Entra Admin Center zu > Bedingter Zugriff > Richtlinien

- Suche die Richtlinie „Block device code flow“ und klicke darauf

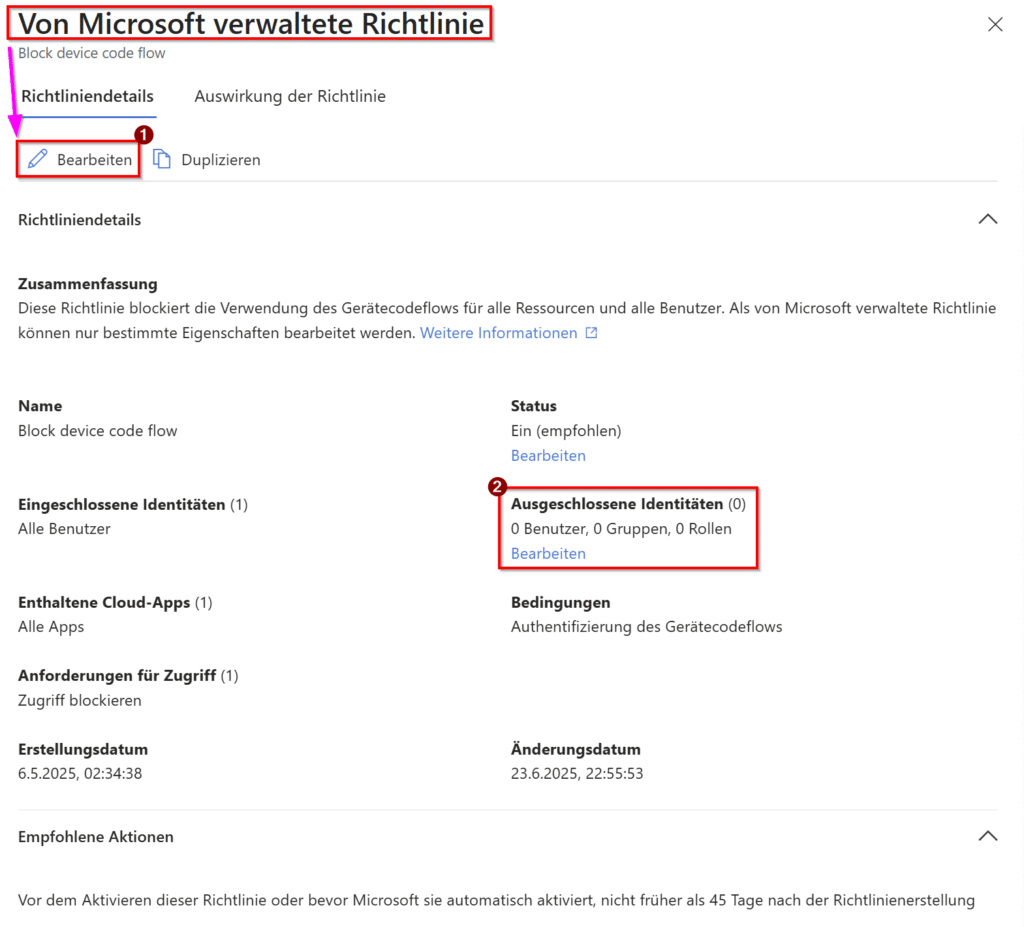

Schritt 2: Richtlinie bearbeiten

- Klicke auf „Bearbeiten“ (wie in Bild 2 gezeigt, Punkt 1)

Oder …

- Scrolle zu den „Ausgeschlossene Identitäten“ (wie in Bild 2 gezeigt, Punkt 2)

- Klicke auf „Bearbeiten“ bei den ausgeschlossenen Identitäten

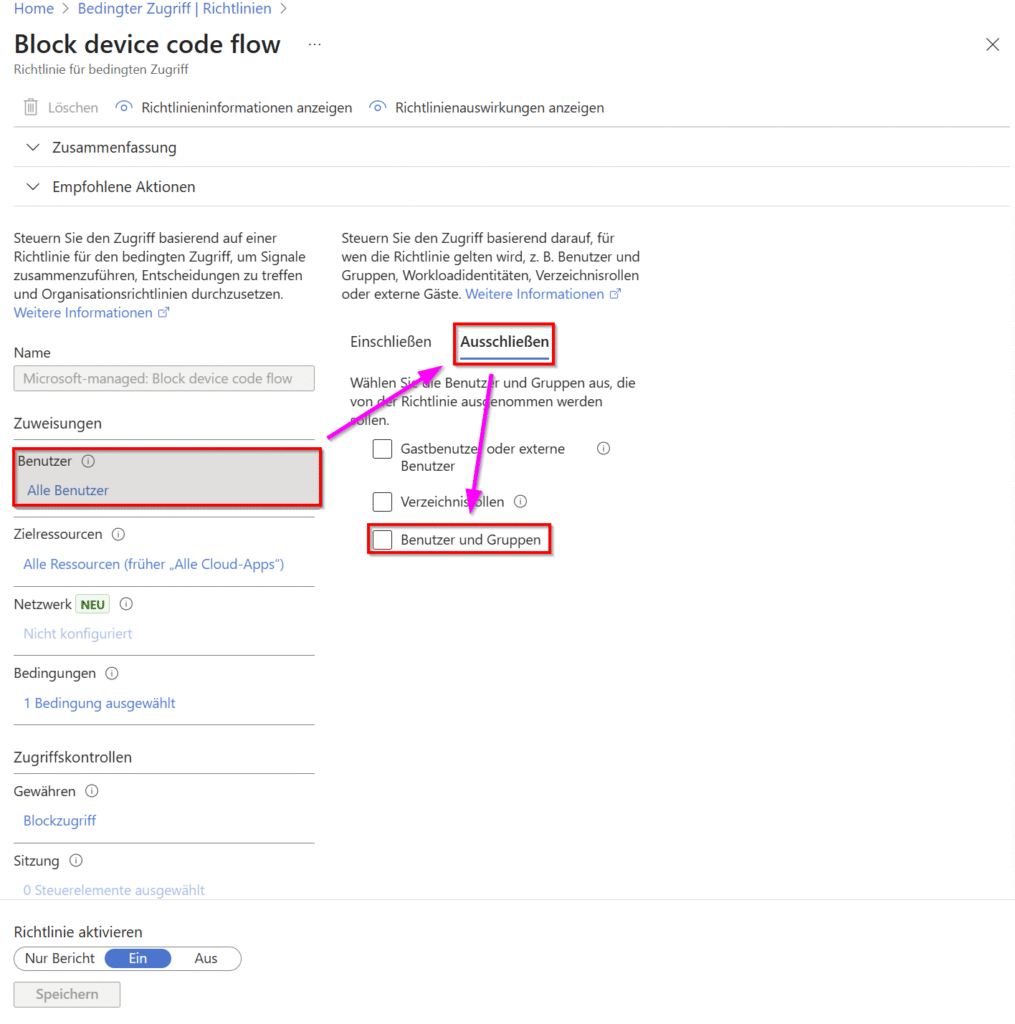

Schritt 4: Benutzer/Gruppen ausschließen

- Wechsel zur Registerkarte „Ausschließen“ (wie in Bild 3 gezeigt)

- Aktiviere das Kontrollkästchen „Benutzer und Gruppen“ (Bild 3)

- Wähle die gewünschten Benutzer oder Gruppen aus, die von der Richtlinie ausgenommen werden sollen

Schritt 5: Speichern

- Klicke auf „Speichern“ um die Änderungen zu übernehmen

Wichtiger Hinweis: Die Richtlinie muss auf „Ein“ gesetzt sein, damit sie aktiv wird (siehe unten in Bild 3: „Richtlinie aktivieren“ – „Ein“).

Die ausgeschlossenen Benutzer/Gruppen können dann weiterhin den Device Code Flow verwenden, während er für alle anderen blockiert bleibt.