In der modernen IT-Security ist die Identität die neue Firewall. Für Administratoren bedeutet das: Der Schutz von Benutzerkonten in Microsoft Entra ID (ehemals Azure AD) hat oberste Priorität. Doch Standardeinstellungen reichen oft nicht aus.

In diesem Artikel beleuchten wir die nativen Sicherheitsfeatures von Entra ID, den Authentifizierungsmethoden – Kennwortschutz, mit denen ihr Angriffsvektoren wie Password Spraying und Brute-Force effektiv minimiert.

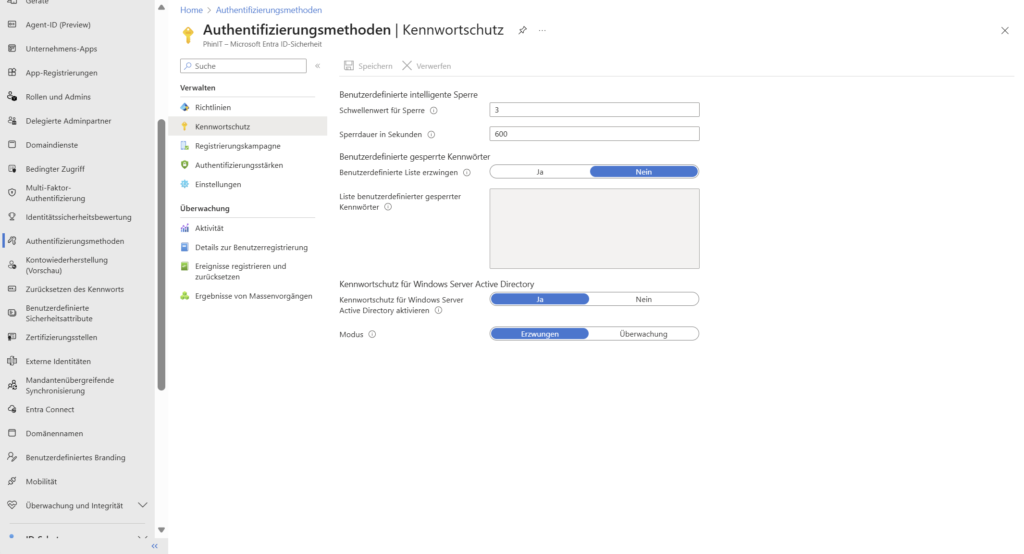

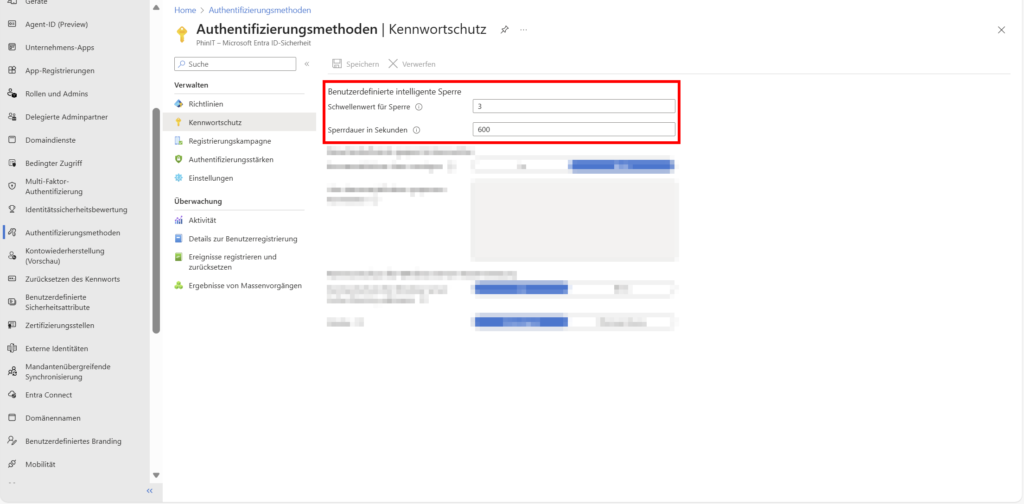

1. Kennwortschutz | Kontosperrung, Schwellenwert und Sperrdauer

Im Gegensatz zur klassischen Active Directory-Kontosperrung agiert der Smart Lockout in der Cloud intelligenter. Er nutzt Cloud-Intelligenz, um zwischen Anmeldeversuchen eines legitimen Benutzers und denen eines Angreifers zu unterscheiden.

- Funktionsweise: Das System sperrt gezielt den Angreifer (basierend auf IP/Location) aus, während der echte Benutzer sich weiterhin anmelden kann. Dies verhindert Denial-of-Service (DoS) Szenarien auf User-Ebene.

- Konfiguration: Der Standardwert liegt bei 10 Fehlversuchen mit 60 Sekunden Sperre. Mit einer Entra ID P1 Lizenz könnt ihr diese Schwellenwerte anpassen.

Hybrid-Tipp: Setzt den Schwellenwert in Entra ID niedriger als im lokalen AD, um zu verhindern, dass Cloud-Angriffe das On-Premises-Konto sperren.

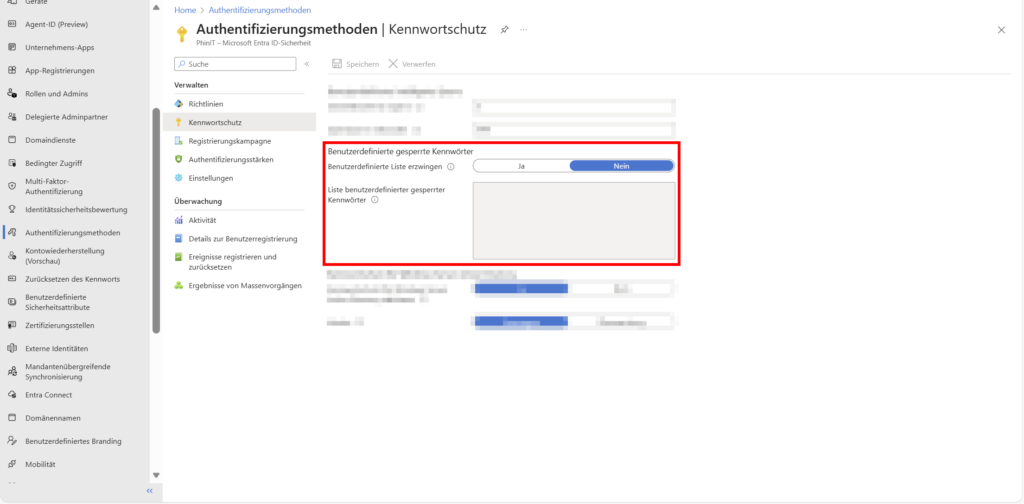

2. Benutzerdefinierte gesperrte Kennwörter

Entra ID verfügt bereits über eine globale Liste gesperrter Passwörter (Global Banned Password List), die triviale Begriffe wie „Password123“ blockiert. Für gezielten Schutz könnt ihr zusätzlich eine benutzerdefinierte Liste definieren (benötigt Entra ID P1).

- Use Case: Sperrt firmenspezifische Begriffe wie den Unternehmensnamen, lokale Sportvereine oder „Standort2025“.

- Normalisierung: Der Algorithmus ist smart – wenn ihr „Firma“ sperrt, wird auch „F1rma!“ oder „fiRma“ blockiert.

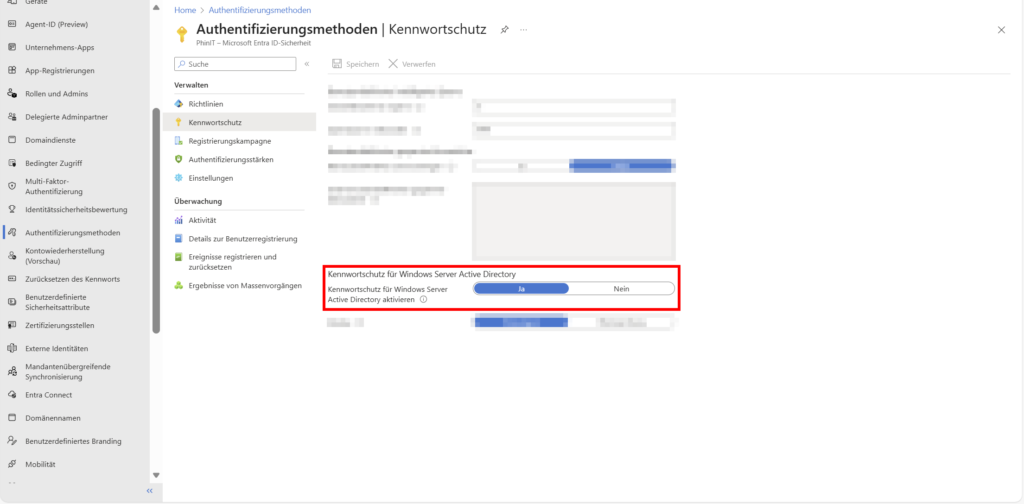

3. Kennwortschutz für Windows Server Active Directory

Viele Angriffe finden immer noch On-Premises statt. Mit dem Microsoft Entra Password Protection Proxy und dem DC-Agenten könnt ihr die Cloud-Regeln (siehe Punkt 2) auf eure lokalen Domain Controller ausweiten.

- Vorteil: Benutzer können kein schwaches Passwort mehr setzen – weder am Windows-Anmeldebildschirm noch per Admin-Reset. Dies hebt das Sicherheitsniveau der gesamten hybriden Umgebung auf Cloud-Standard.

Fazit

Die nativen Features von Microsoft Entra ID bieten einen mächtigen Werkzeugkasten. Die Kombination aus Smart Lockout, Banned Passwords und Active Directory CLoud LAPS bildet die Basis-Verteidigungslinie. Wer einen Schritt weitergehen will, plant den Weg in Richtung Passwordless. Wichtig ist, diese Features nicht isoliert zu betrachten, sondern als Teil einer Zero-Trust-Strategie.

⚠️ Wichtiger Hinweis zu Passwort-Richtlinien (Update 2024/2025)

Entgegen früherer Empfehlungen raten aktuelle Sicherheitsstandards (BSI Grundschutz, NIST 800-63B) mittlerweile davon ab, Benutzer zum regelmäßigen Passwortwechsel zu zwingen (z. B. alle 90 Tage).

Der Grund: Erzwungene Wechsel führen zu schwachen Mustern („Sommer2024!“, „Sommer2025!“).

- Best Practice: Setzt auf starke, langlebige Passwörter in Kombination mit MFA und tauscht Passwörter nur aus, wenn ein konkreter Verdacht auf Kompromittierung besteht (Identity Protection Risk Events).

Wichtiger Hinweis

Es ist zu beachten, dass neue Richtlinien und Einstellungen in Microsoft Entra ID erst bei Passwortänderungen oder der Erstellung neuer Benutzerkonten wirksam werden. Daher ist es empfehlenswert, regelmäßige Passwortänderungen zu fördern und Benutzer über die Bedeutung sicherer Passwörter aufzuklären.

FAQs für Admins

Was ist der Unterschied zwischen Smart Lockout und AD Lockout? Smart Lockout (Cloud) nutzt KI, um Angreifer-IPs zu blockieren, während der echte Benutzer oft weiterhin Zugriff hat. Der klassische AD Lockout sperrt das Konto meist global.

Welche Lizenz benötige ich für „Custom Banned Passwords“? Für die globale Liste reicht die Free-Version. Um eigene Begriffe (Firmenname etc.) zu sperren, wird Entra ID P1 (oder Business Premium) benötigt.

Wie aktiviere ich den Kennwortschutz On-Premises? Dafür müssen der Microsoft Entra Password Protection Proxy Service und der DC Agent auf den lokalen Servern installiert werden. Eine P1-Lizenz ist erforderlich.

Ist „Password Expiration“ noch sinnvoll? Nein. Moderne Standards (NIST/BSI) und Microsoft empfehlen, Kennwörter auf „Does not expire“ zu setzen und stattdessen MFA sowie Leaked Credential Detection zu nutzen.

Was bringt Password Writeback? Es ermöglicht Hybrid-Usern, ihr Passwort im M365-Portal zu ändern, wobei die Änderung sofort wirksam in das lokale AD repliziert wird. Voraussetzung für funktionierendes SSPR in hybriden Welten.

Hinterlasse jetzt einen Kommentar