In der modernen Identitätsverwaltung ist die Multi-Faktor-Authentifizierung (MFA) der Goldstandard. Doch Angreifer schlafen nicht: Techniken wie MFA Fatigue („MFA-Ermüdung“) zielen darauf ab, Benutzer so lange mit Push-Benachrichtigungen zu bombardieren, bis sie genervt zustimmen.

Microsoft Entra ID bietet im Admin Center spezifische Schalter, um genau das zu verhindern. In diesem Artikel zeigen wir dir, wie du die Regler für „Zahlenübereinstimmung“, „Anwendungsname“ und „Geografischer Standort“ in der Richtlinie für den Microsoft Authenticator richtig setzt.

Der Weg zu den Einstellungen

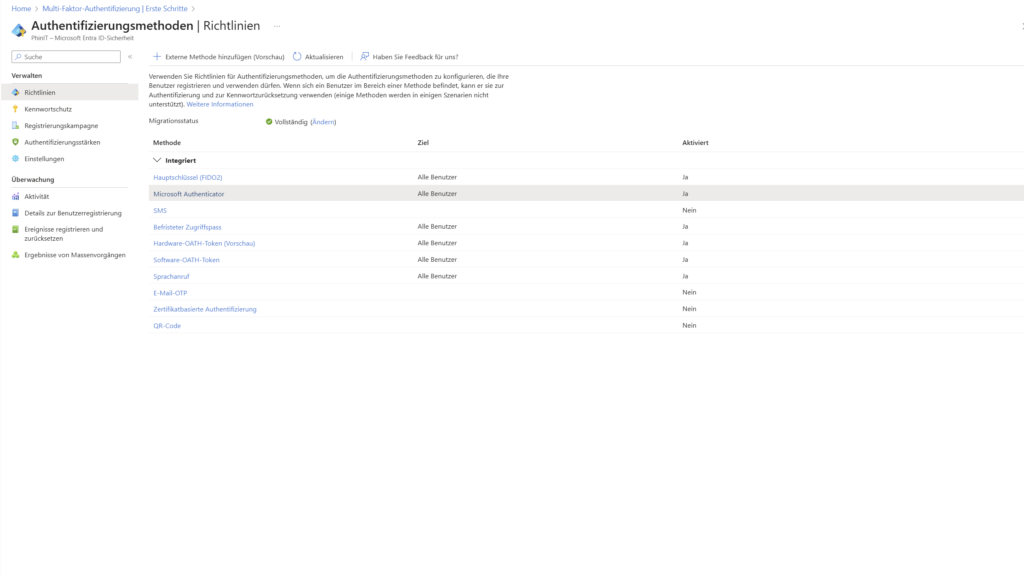

Bevor wir ins Detail gehe, hier findest du die Konfiguration im Microsoft Entra Admin Center:Authentifizierungsmethoden | Richtlinien > Richtlinie „Microsoft Authenticator“ auswählen > Tab „Konfigurieren".

🆕 Update: Da sich die Cloud ständig wandelt, prüfen wir diesen Guide fortlaufend. Dennoch ist der Blick in die offizielle Microsoft-Dokumentation Pflicht, um bei kritischen Änderungen auf dem neuesten Stand zu bleiben.

📅 Stand | 22.12.2025

Standard: Zahlenabgleich (Number Matching)

Der Zahlenabgleich ist mittlerweile kein optionales Feature mehr, sondern wurde von Microsoft im Mai 2023 weitgehend als Standard durchgesetzt. Dennoch ist es wichtig zu verstehen, warum dies geschah.

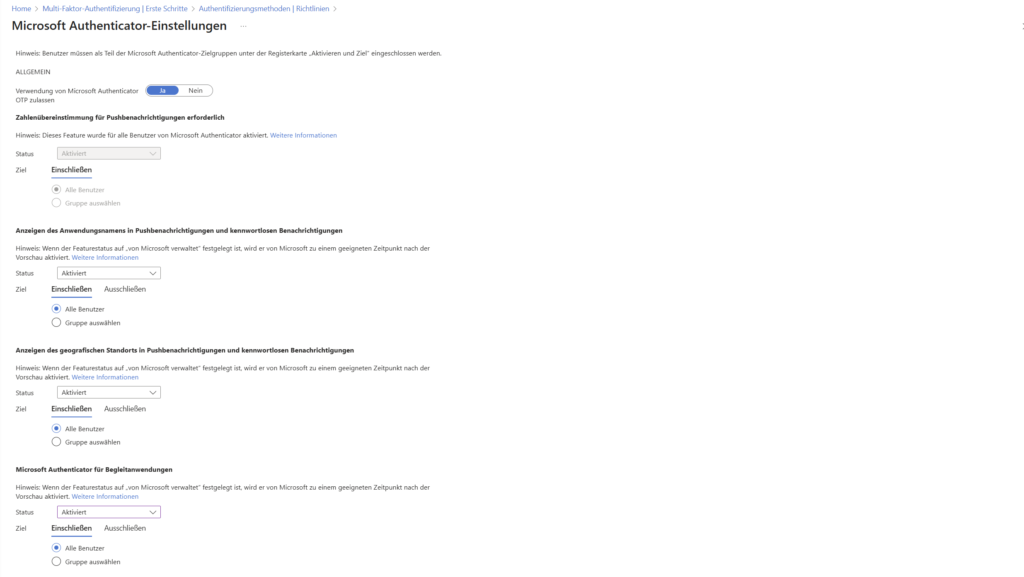

In deinem Admin Center wirst du daher unter „Zahlenübereinstimmung für Pushbenachrichtigungen erforderlich“ sehen, dass der Status fest auf „Aktiviert“ steht.

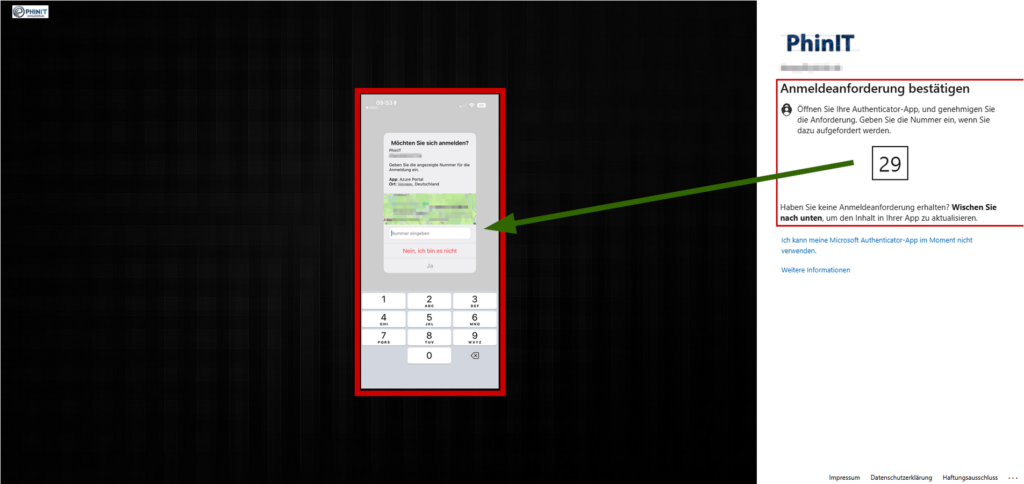

- Das Problem (MFA Fatigue): Früher reichte ein einfaches Tippen auf „Genehmigen“. Angreifer nutzten dies aus, indem sie nachts Hunderte Anfragen sendeten, in der Hoffnung, dass das Opfer versehentlich bestätigt.

- Die Lösung: Der Benutzer muss eine zweistellige Zahl, die auf dem Anmeldebildschirm angezeigt wird, in die App eintippen.

- Der Effekt: Dies stoppt automatisierte Angriffe sofort, da der Angreifer die Zahl auf dem Bildschirm des Opfers nicht sehen kann. Ein „versehentliches“ Bestätigen ist technisch unmöglich.

Anwendung und Standort in Benachrichtigungen anzeigen

Während die Zahlenübereinstimmung Pflicht ist, sind die Kontext-Informationen oft noch optional oder stehen auf „Von Microsoft verwaltet“. Um die Transparenz für deine User zu maximieren, solltest du diese aktiv einschalten.

A) Anzeigen des Anwendungsnamens in Pushbenachrichtigungen

- Empfohlene Einstellung:

- Status: Aktiviert

- Ziel: Alle Benutzer

- Der Effekt: Statt einer generischen Anfrage sieht der Nutzer: „Anmeldung bei: Microsoft Teams“.

- Warum wichtig: Wenn ein Nutzer gerade Outlook öffnet, aber eine Anfrage für „Azure Portal“ erhält, erkennt er die Diskrepanz sofort.

B) Anzeigen des geografischen Standorts in Pushbenachrichtigungen

- Empfohlene Einstellung:

- Status: Aktiviert

- Ziel: Alle Benutzer

- Der Effekt: Die App zeigt eine Karte oder den Ort der anfragenden IP-Adresse (z. B. „Berlin, Deutschland“).

- Admin-Hinweis: Dies basiert auf IP-Geolocation. Es ist nicht GPS-genau, reicht aber völlig aus, um Angriffe aus fremden Ländern zu erkennen.

Weitere wichtige Einstellungen im Check

Verwendung von Microsoft Authenticator OTP zulassen

- Empfehlung: Ja

- Grund: OTP (One-Time Password / 6-stelliger Code) ist der Rettungsanker, wenn das Gerät offline ist (z. B. im Flugzeug oder im Serverraum ohne Empfang). Deaktivierst du dies, sperrst du Nutzer in Funklöchern aus.

Microsoft Authenticator für Begleitanwendungen

- Status: Von Microsoft verwaltet

- Erklärung: Diese Einstellung steuert die Integration mit Wearables (Smartwatches). Da Microsoft den Support für die Apple Watch App (watchOS) weitgehend eingestellt hat, ist die Einstellung „Von Microsoft verwaltet“ hier die sicherste Wahl. Du musst hier nichts manuell ändern.

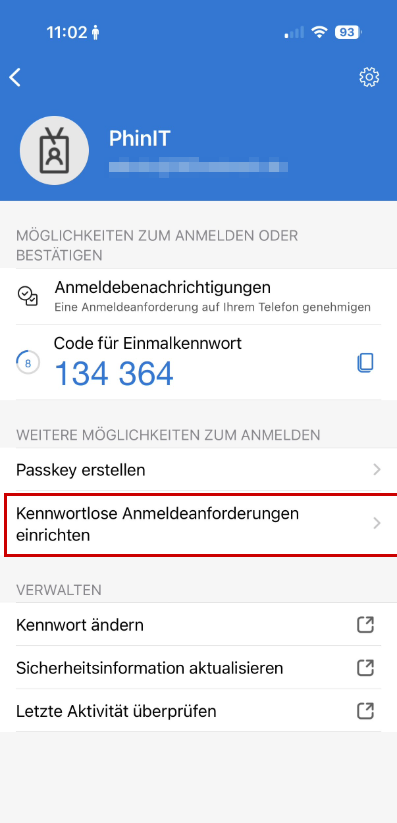

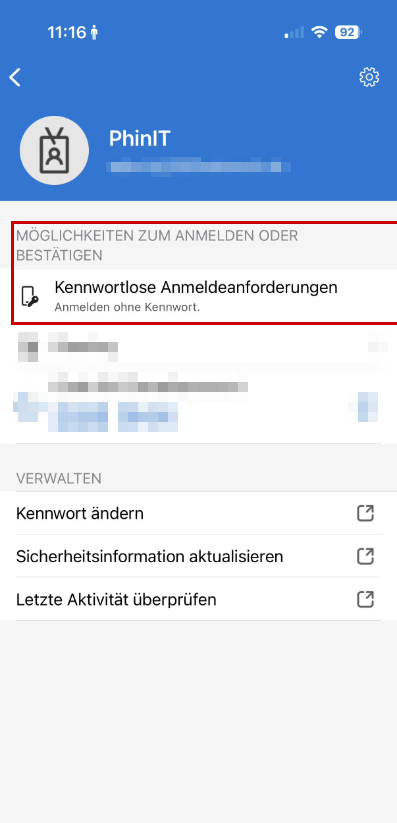

Die Königsklasse: Kennwortlose Anmeldung (Passwordless)

Alle oben genannten Einstellungen gelten auch für den Modus „Kennwortlos“. Dies ist der effektivste Schutz gegen Phishing, da das klassische Passwort gar nicht mehr übertragen wird. Hierbei unterscheiden wir zwei Methoden innerhalb der Microsoft Authenticator App:

1. Phone Sign-in (Benachrichtigung)

Um diesen Modus zu nutzen, stelle sicher, dass im Reiter „Aktivieren und Ziel“ der Authentifizierungsmodus nicht nur auf „Push“, sondern auf „Jede“ (Any) eingestellt ist.

- Der Ablauf: Der Nutzer gibt seinen Benutzernamen ein, bestätigt die in der App angezeigte Zahl und verifiziert sich per Biometrie (FaceID/Fingerabdruck).

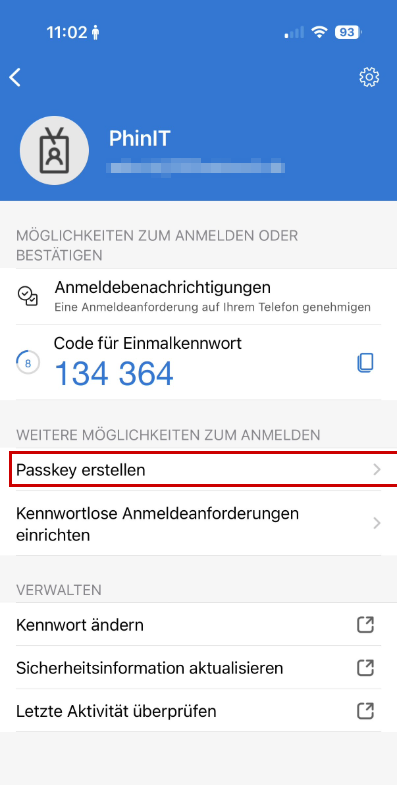

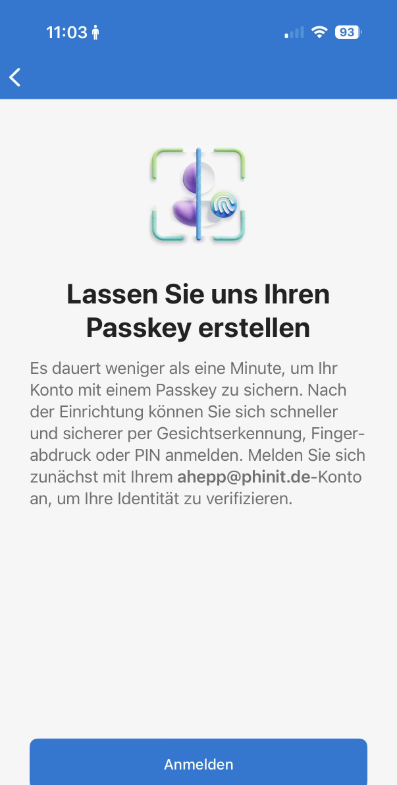

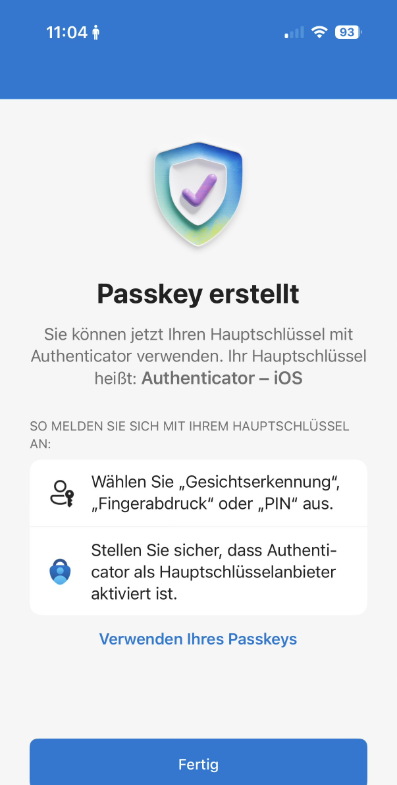

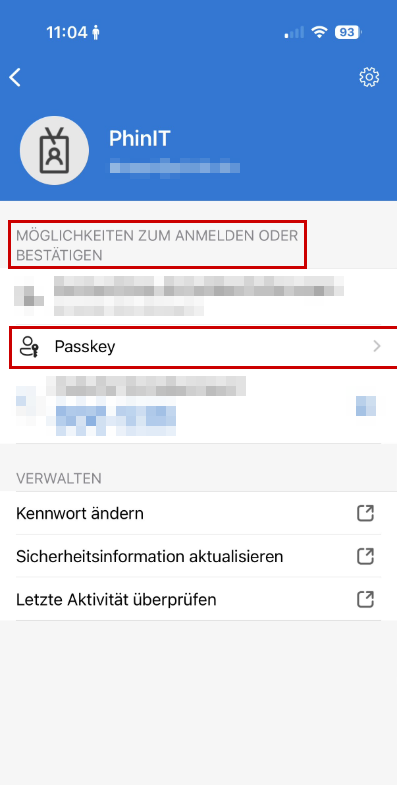

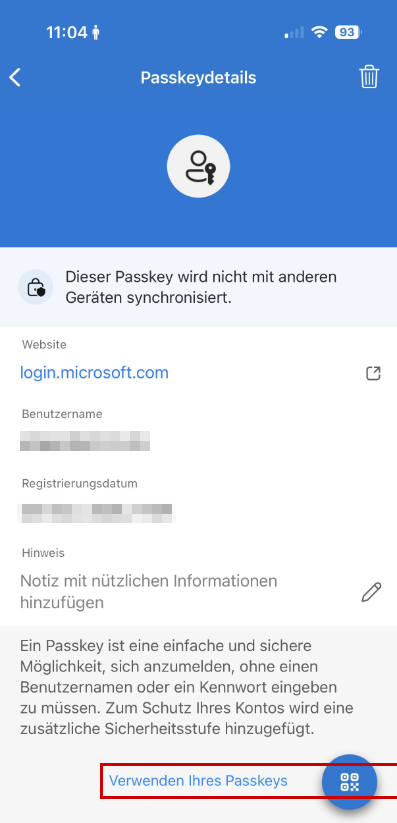

2. Passkeys (Der neue Standard)

Passkeys sind der nächste Evolutionsschritt (FIDO2). Sie sind gerätegebunden und bieten die höchste Sicherheitsstufe.

- Die Einrichtung: Hierfür muss im Admin Center oft zusätzlich die Methode FIDO2-Sicherheitsschlüssel aktiviert und für die Authenticator App freigegeben werden.

- Der Vorteil: Ein Passkey funktioniert wie ein digitaler Hauptschlüssel, der sicher auf dem Smartphone gespeichert ist. Er ist phishing-resistent, da er sich nur mit der echten, originalen Webseite verbindet. Der Login erfolgt blitzschnell per Biometrie – ohne dass eine Zahl abgeglichen werden muss.

Fazit | MFA ist nicht gleich MFA

Auch wenn Microsoft mit der mittlerweile erzwungenen Zahlenübereinstimmung (Number Matching) die technische Hürde für Angreifer massiv erhöht hat, bleibt der Faktor „Mensch“ das schwächste Glied. Ein User, der blind Zahlen abtippt, ist kaum sicherer als einer, der blind auf „Genehmigen“ drückt.

Die Verantwortung für Transparenz liegt daher bei dir. Nur wenn der Mitarbeiter versteht, was er da gerade freigibt, kann er als effektive „Human Firewall“ agieren.

Tipp: Kommunikation ist alles (Change Management)

Schalte diese Features nicht „heimlich“ über Nacht ein. User reagieren oft verunsichert, wenn ihre Anmelde-App plötzlich anders aussieht („Werde ich gehackt? Warum steht da plötzlich ein Ort?“).

Schicke vor der Umstellung eine kurze Info (Teams/Mail):

„Liebe Kolleginnen und Kollegen, um eure Accounts noch besser vor Angriffen zu schützen, aktualisieren wir den Microsoft Authenticator. Ab [Datum] seht ihr bei der Anmeldung zusätzlich, welche App den Zugriff anfordert und von welchem Ort die Anfrage kommt. Das hilft euch, echte Anfragen von betrügerischen sofort zu unterscheiden. Wenn ihr eine Anfrage seht, die ihr nicht selbst ausgelöst habt: Bitte ablehnen und die IT informieren!“

Das Ergebnis

Mit diesen Anpassungen verwandelst du kryptische Login-Anfragen in klare, verständliche Entscheidungen. Du minimierst das Risiko menschlicher Fehler drastisch und gibst deinen Benutzern das Werkzeug an die Hand, ihre eigene Identität aktiv zu verteidigen.

Hinterlasse jetzt einen Kommentar