Microsoft rollt im Februar 2026 das Feature „Start Chat with Email Address“ aus.

Auf dem Papier klingt das harmlos … ein Teams-Nutzer tippt eine E-Mail-Adresse ein, und die Kommunikation beginnt. Technisch gesehen findet hier jedoch ein signifikanter Architektur-Shift statt, der deine Identity-Governance direkt angreift, wenn du nicht aufpasst.

Mehr dazu -> https://www.microsoft.com/en-IE/microsoft-365/roadmap?filters=&searchterms=513271

Das Problem ist nicht der Chat selbst. Das Problem ist der Mechanismus der Identitätserstellung, der im Hintergrund abläuft. Wenn dein User einen Chat mit partner@externe-firma.de startet, erzeugt Microsoft automatisch ein B2B-Gastkonto in deinem Entra ID, sobald die Gegenseite annimmt.

Hier erfährst du, wie diese „Ad-hoc“-Föderation technisch funktioniert, warum sie deine Guest-Access-Policies unterläuft und wie du die Kontrolle zurückholst.

Architektur: Implizite vs. Explizite Gast-Erstellung

Bisher war der Prozess für Gastzugriffe (Guest Access) meist explizit: Ein Team-Owner lädt jemanden in ein Team ein, oder ein Admin erstellt den Gast im Entra ID. Das war kontrollierbar.

Mit dem neuen Feature (Roadmap ID 513271) ändert sich der Trigger.

- Initiierung: Dein User gibt im Teams-Chat eine E-Mail-Adresse ein, die nicht im Verzeichnis existiert.

- Invitation: Teams sendet eine E-Mail-Einladung an den externen Partner.

- Provisionierung: Sobald der Externe klickt, wird im Hintergrund ein Entra ID Guest User Objekt erstellt.

Warum ist das kritisch? Weil die Hürde sinkt. Es ist kein „Team-Beitritt“ mehr nötig. Ein flüchtiger Chat erzeugt ein permanentes Identitäts-Objekt in deinem Tenant. Diese „Verwaisten Gäste“ sammeln sich an, haben potenziell Zugriff auf andere freigegebene Ressourcen (je nach deinen „Guest User Access Restrictions“) und blähen dein Directory auf.

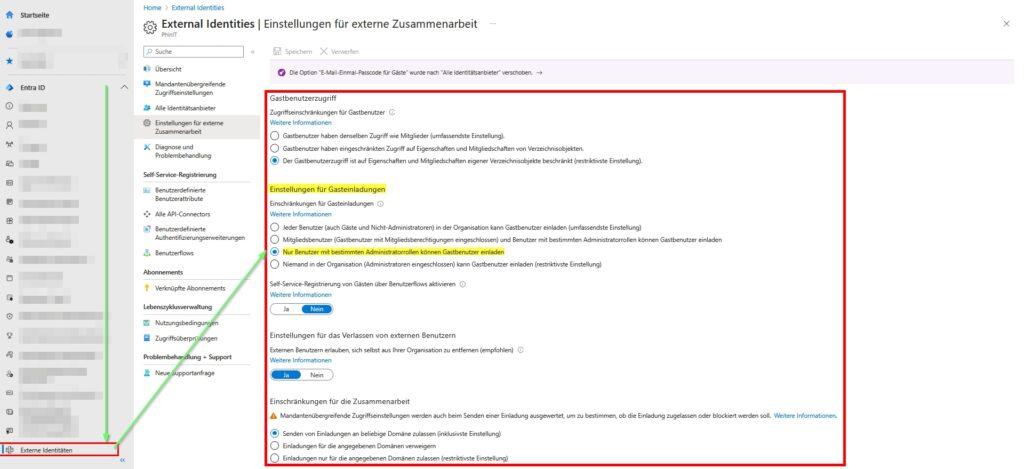

Zwar respektiert der Prozess deine globalen Entra ID External Collaboration Settings (B2B-Richtlinien), aber er demokratisiert die Erstellung von Gästen auf die Ebene einer simplen Chat-Nachricht herab.

Guest Access (Gastzugriff) und External Access (Externer Zugriff / Föderation) Vergleichstabelle:

Zusammenfassung vorab:

- Guest Access ist wie ein Besucherausweis: Die Person kommt in Ihr Haus (Ihren Tenant), bekommt einen Account und kann an Projekten mitarbeiten.

- External Access ist wie ein Telefonanruf: Die Person bleibt draußen in ihrem eigenen Haus, aber Sie können miteinander sprechen (Chat/Calls).

| Merkmal | Guest Access (Gastzugriff) | External Access (Federation) |

| Hauptzweck | Zusammenarbeit (Dateien, Projekte). | Kommunikation (Chat, Anrufe). |

| Identität / Account | Ein Gast-Konto wird in Ihrem Azure AD (Entra ID) erstellt (B2B-User). | Kein Konto in Ihrem System. Die Person nutzt rein ihre eigene Identität. |

| Teams & Kanäle | Ja. Kann Mitglied in Teams sein und Kanalunterhaltungen sehen/führen. | Nein. Kein Zugriff auf Teams oder Kanäle. |

| Dateien teilen | Ja. Zugriff auf Dateien in Teams (SharePoint) und OneDrive möglich. | Nein. Dateiversand im Chat ist in der Regel blockiert. |

| Chat | Voller Funktionsumfang (Gifs, Emojis, Dateianhänge, Bearbeiten). | Eingeschränkt (nur reiner Text/Emojis; keine Dateien). |

| Benutzererlebnis | Der Gast muss im Teams-Client den Tenant wechseln (oben rechts), um zuzugreifen. | Der Externe bleibt in seinem eigenen Tenant und sieht Ihren Chat dort („Native Experience“). |

| Apps & Tabs | Ja. Kann (je nach Einstellung) Tabs und Apps im Team nutzen. | Nein. Kein Zugriff auf Apps oder Tabs. |

| Suche | Sie können den Gast im Verzeichnis finden (nachdem er hinzugefügt wurde). | Sie müssen die vollständige E-Mail-Adresse kennen, um den Chat zu starten. |

| Gruppenchats | Ja, kann an Gruppenchats teilnehmen. | Ja, kann an Gruppenchats teilnehmen (aber keine Dateien teilen). |

| Sicherheit / Kontrolle | Unterliegt Ihren Richtlinien (MFA, Conditional Access, Ablaufdatum möglich). | Unterliegt den Richtlinien der eigenen Heim-Organisation des Externen. |

Steuerung | Bremse ziehen

Obwohl Microsoft dieses Feature vorrangig für SMB-Kunden (Business Basic/Standard) entwickelt hat, wird es auch in Enterprise-Tenants standardmäßig aktiviert („Enabled by Default“). Um einen unkontrollierten Anstieg von Gast-Identitäten (Identity Sprawl) zu verhindern, ist proaktives Handeln erforderlich.

Da Microsoft im Teams Admin Center aktuell noch keine grafische Oberfläche für diese Einstellung bietet, erfolgt die Konfiguration zwingend über die PowerShell.

1. Prüfung des Status Quo

Zuerst validierst du, welche Messaging Policies das Feature aktiviert haben

Get-CsTeamsMessagingPolicy | Format-Table Identity, UseB2BInvitesToAddExternalUsers2. Deaktivierung per Policy

Um das „Shadow-Guesting“ zu unterbinden, setzt du das Attribut UseB2BInvitesToAddExternalUsers auf $false. Das verhindert, dass aus einer Chat-Anfrage ein Gast-Objekt generiert wird.

Set-CsTeamsMessagingPolicy -Identity "Global" -UseB2BInvitesToAddExternalUsers $falseHinweis: Ersetze „Global“ durch deine spezifischen Policy-Namen, falls du differenzierte Rollen hast (z.B. „Marketing darf, Finance nicht“).

3. Die Alternative: External Access (Federation) nutzen

Es ist wichtig, den Unterschied zu verstehen:

- Guest Access (B2B): Der User ist ein Objekt in deinem AD. (Das passiert beim neuen Feature).

- External Access (Federation): Der User bleibt in seinem AD, ihr vertraut euch nur.

Für reine Chats ohne Dateiaustausch ist External Access architektonisch sauberer, da kein Identitäts-Müll in deinem Tenant entsteht. Prüfe daher deine Federation-Einstellungen.

Fazit: Komfort vs. Hygiene

Das Feature „Chat with Email“ ist ein klassisches Beispiel für den Konflikt zwischen User Experience und Systemhygiene. Für den Endanwender entfällt der „Nervfaktor“, erst ein Team zu erstellen oder die IT um einen Gast-Account zu bitten.

Aus Architektensicht öffnest du jedoch ein weiteres Einfallstor für Identitäten, die du managen musst.

Empfehlung: In strikten Enterprise-Umgebungen solltest du das Feature global deaktivieren (UseB2BInvitesToAddExternalUsers $false) und nur für spezifische „Power-User“-Gruppen freigeben, die wissen, was ein Gast-Account impliziert. Identity Sprawl ist die technische Schuld von morgen … vermeide sie heute.

Hinterlasse jetzt einen Kommentar