In einer Welt, in der digitale Prozesse allgegenwärtig sind, müssen Unternehmen immer mehr Daten schützen und dabei hohe Datenschutzstandards einhalten.

Microsoft 365 bietet hierfür integrierte Lösungen, die Datenzugriffe und Änderungen mittels Audit-Logs detailliert erfassen. Gleichzeitig unterstützen Monitoring-Tools die IT-Abteilung dabei, verdächtige Aktivitäten frühzeitig zu erkennen.

In diesem Artikel erläutere ich, warum Audit-Logs so wichtig sind, wie sie in Microsoft 365 konfiguriert werden und welche konkreten Maßnahmen bei Verdachtsfällen oder Sicherheitsvorfällen hilfreich sein können.

Dabei gehe ich auch auf Tools ein, mit denen sich die Audit-Funktionen in Microsoft 365 ergänzen oder ausbauen lassen.

Warum Audit-Logs ein zentraler Baustein der IT-Sicherheit sind

Audit-Logs dienen als chronologische Aufzeichnung aller relevanten Aktionen in einer IT-Umgebung. Ob ein Mitarbeiter eine Datei löscht, Berechtigungen ändert oder sich mehrfach an einem Konto anmeldet: All diese Handlungen lassen sich in den Logs festhalten. Dieser lückenlose Verlauf ermöglicht es Unternehmen, im Zweifel rasch herauszufinden, wer für bestimmte Veränderungen verantwortlich ist. Das ist nicht nur für die interne Revision oder für interne Compliance-Vorgaben nützlich, sondern oft auch für gesetzliche Anforderungen, beispielsweise wenn Unternehmen Audit-Protokolle aufgrund von DSGVO-Vorgaben oder branchenspezifischen Richtlinien vorweisen müssen.

Gleichzeitig helfen Audit-Logs bei der Sicherheitsanalyse: Wenn es Anzeichen für unautorisierte Zugriffe gibt, kann das IT-Team nachvollziehen, welche Konten kompromittiert wurden oder ob Daten in großem Umfang kopiert oder gelöscht wurden. Mit diesen Informationen lassen sich Sicherheitslücken schließen, bevor Schäden entstehen. Auf diese Weise sind Audit-Logs weit mehr als eine reine Dokumentation – sie bilden das Fundament einer vorausschauenden Sicherheitsstrategie.

Microsoft 365: Überwachungsfunktionen und Handhabung

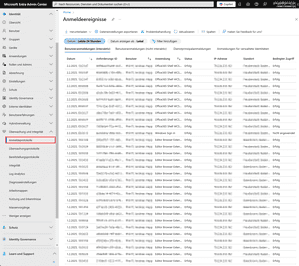

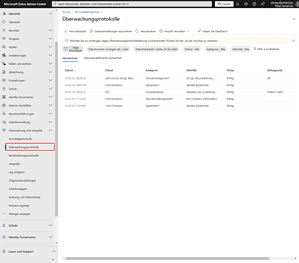

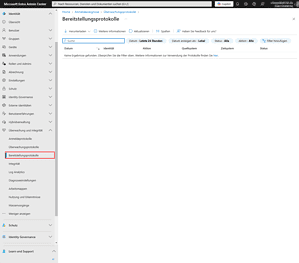

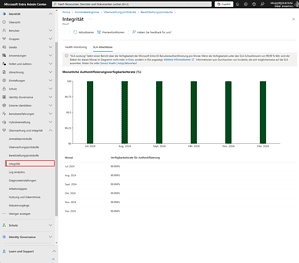

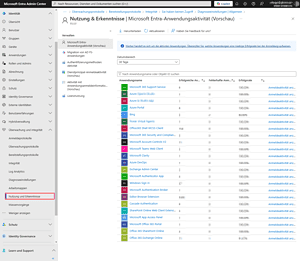

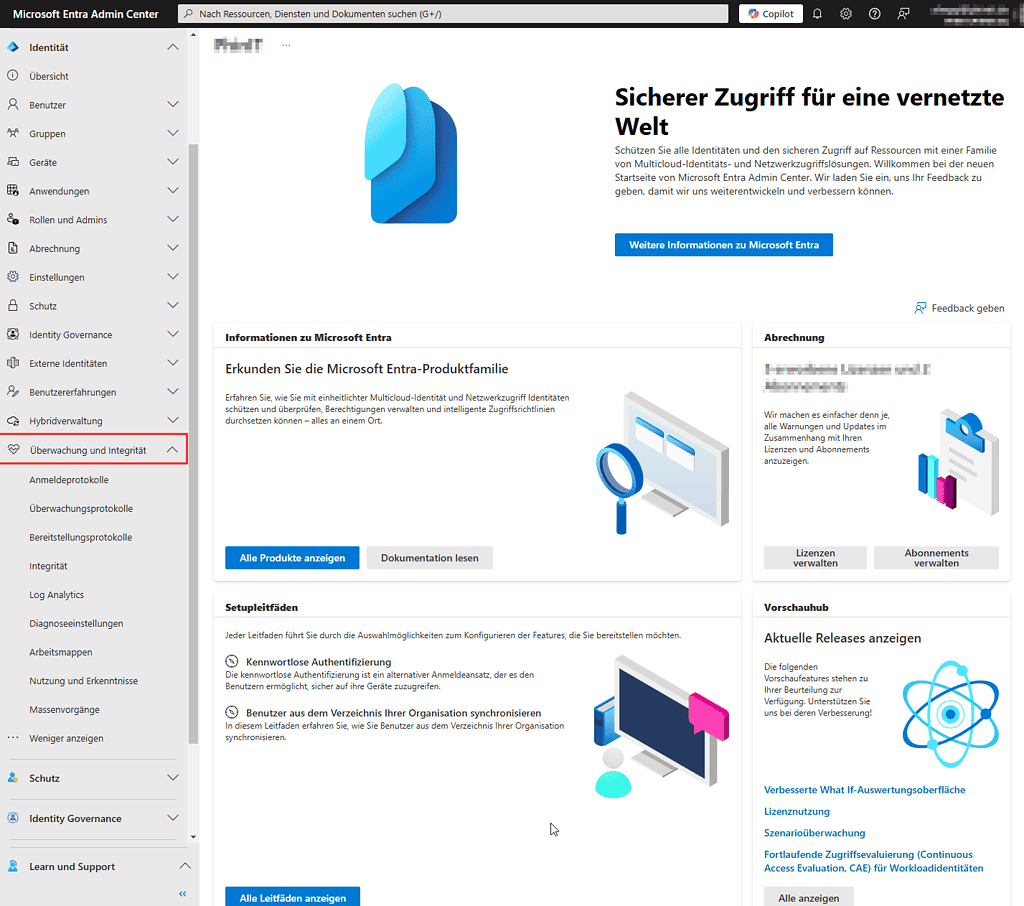

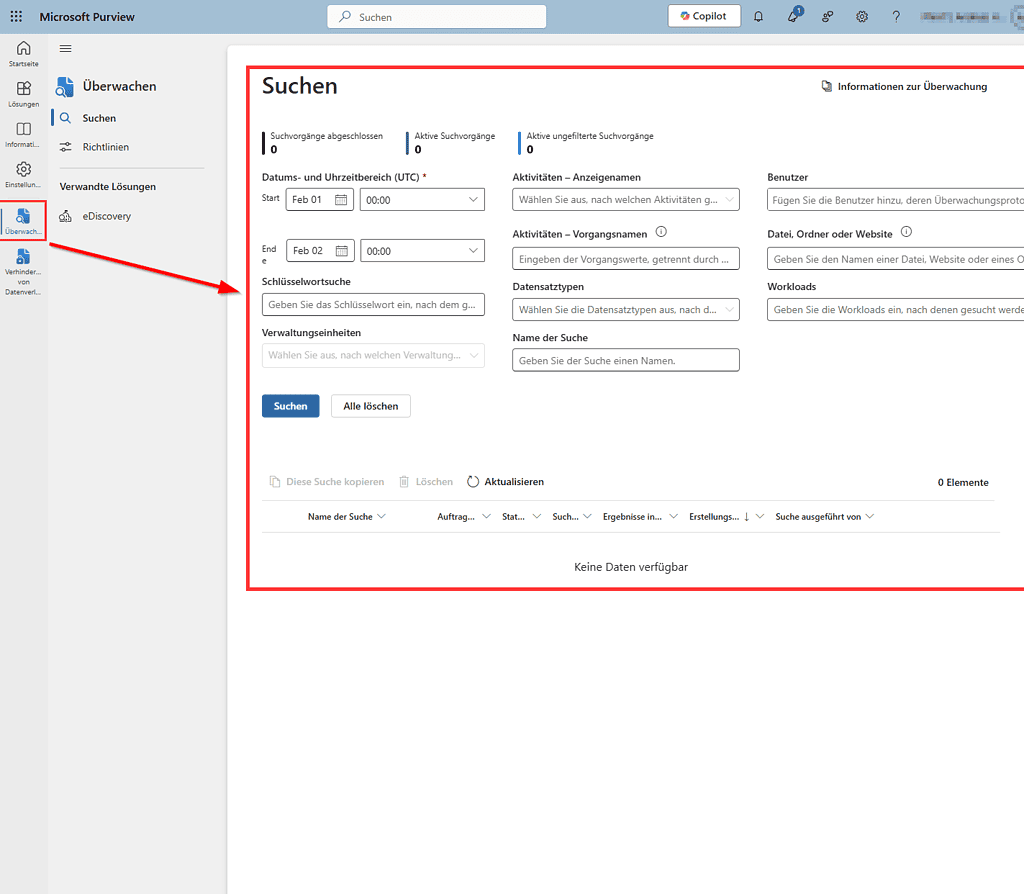

Microsoft 365 bringt eine Reihe von integrierten Funktionen mit, die es Administratoren leicht machen, das gesamte Umfeld zu überwachen. Die Verwaltung erfolgt größtenteils über das Microsoft 365 Compliance Center und das Security Center. Dort können Verantwortliche unter anderem folgende Bereiche festlegen:

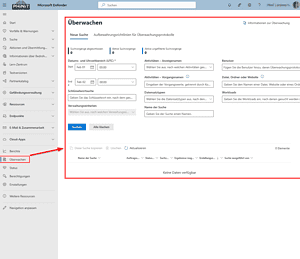

- Aktivitäten, die protokolliert werden sollen:

Hierzu zählen Anmeldeversuche (erfolgreiche und fehlgeschlagene), Dateioperationen (Erstellung, Änderung, Löschung), das Anlegen neuer Benutzer und Änderungen an Berechtigungen. - Aufbewahrungsdauer der Audit-Logs:

Unternehmen müssen sich überlegen, wie lange die Protokolle für interne Analysen oder Nachweiszwecke gespeichert werden sollen. Häufig ist eine längere Frist sinnvoll, um auch nach Monaten noch im Detail nachvollziehen zu können, was passiert ist. - Alarmfunktionen:

Sobald ungewöhnliche Aktivitäten auftreten, kann das System Alarme auslösen. Ein Beispiel wäre ein sprunghafter Anstieg fehlgeschlagener Logins – möglicherweise ein Zeichen für eine Brute-Force-Attacke.

Die tägliche Verwaltung dieser Audit-Funktionen kann flexibel gestaltet werden. Administratoren können automatisierte Berichte konfigurieren, die auffällige Ereignisse zusammenfassen. Werden Auffälligkeiten erkannt, empfiehlt es sich, sofort einen Blick in die detaillierten Logs zu werfen. Genau darin liegt der Vorteil einer zentralen Plattform: Alle sicherheitsrelevanten Vorkommnisse laufen an einem Ort zusammen und lassen sich auf Knopfdruck auswerten.

Beispiele aus der Praxis

Je nach Branche und Unternehmensgröße gibt es viele typische Szenarien, in denen Audit-Logs und Monitoring-Tools unverzichtbar sind. Hier einige Beispiele:

- Unerwartete Passwort-Resets:

Beispiel: Mehrere Benutzer melden, dass ihre Passwörter ohne ihr Wissen zurückgesetzt wurden. Im Audit-Log lässt sich dann nach Aktionen wie „Reset user password“ suchen, um herauszufinden, welcher Administrator oder welches automatisierte Skript die Änderungen vorgenommen hat. - Plötzlicher Anstieg gelöschter Dateien:

Beispiel: Ein Mitarbeiter oder externer Angreifer löscht ganze Ordner in SharePoint oder OneDrive. Um der Ursache schnell auf die Spur zu kommen, kann man in den Logs nach Löschaktionen („Delete File“ oder „Delete Folder“) filtern und dabei das jeweilige User-Konto ausfindig machen. - Fehlgeschlagene Anmeldeversuche über mehrere Konten hinweg:

Beispiel: Eine Hackergruppe versucht, Passwörter durch ständige Kombinationen zu erraten. Werden viele „Failed Login“-Einträge innerhalb kurzer Zeit registriert, kann das System einen Alarm auslösen. Die Administratoren sehen im Audit-Log, von welchen IP-Adressen die Zugriffe erfolgten und leiten Maßnahmen zur Sperrung ein. - Ungeplante Änderungen an Administratorrechten:

Beispiel: Ein Benutzer, der bisher nur Leserechte hatte, wird plötzlich zu einem Administrator. Im Audit-Log sucht man nach Aktionen wie „Add to group“ oder „Role assignment changed“, um festzustellen, wer die Änderung veranlasst hat.

Gerade in diesen Fällen zeigt sich, wie wertvoll ein lückenloses und strukturiertes Protokoll ist. Denn schnell kann ein harmloser Fehler – etwa ein versehentliches Löschen wichtiger Dokumente – zu echten Sicherheitsrisiken führen. Mit den Audit-Logs steht jedoch eine zuverlässige Datenquelle bereit, um unverzüglich zu handeln.

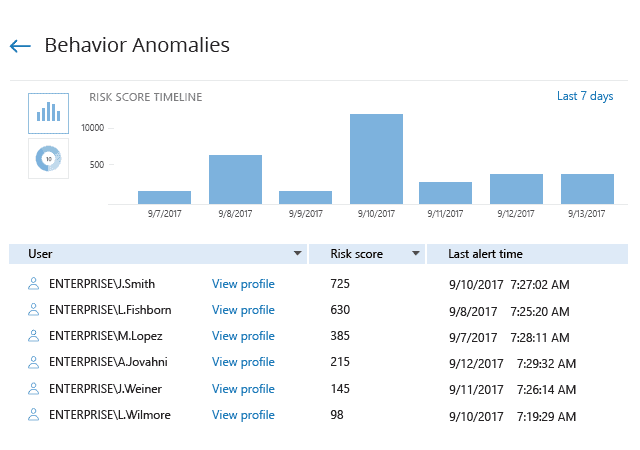

Monitoring- und SIEM-Tools für Microsoft 365

Neben den integrierten Bordmitteln von Microsoft 365 setzen Unternehmen häufig auf zusätzliche Tools, um einen noch umfassenderen Blick auf sämtliche Vorgänge in ihrer IT-Umgebung zu erhalten oder tiefergehende Analysen durchzuführen. Die folgenden Lösungen haben sich bei der Überwachung von Cloud- und On-Premises-Systemen bewährt und lassen sich in der Regel auch problemlos in Microsoft 365 integrieren. Sie bieten eine Fülle an Funktionen wie automatisierte Anomalieerkennung, Echtzeitüberwachung und detaillierte Berichte, die weit über das hinausgehen, was die Microsoft-365-eigenen Funktionen allein leisten können.

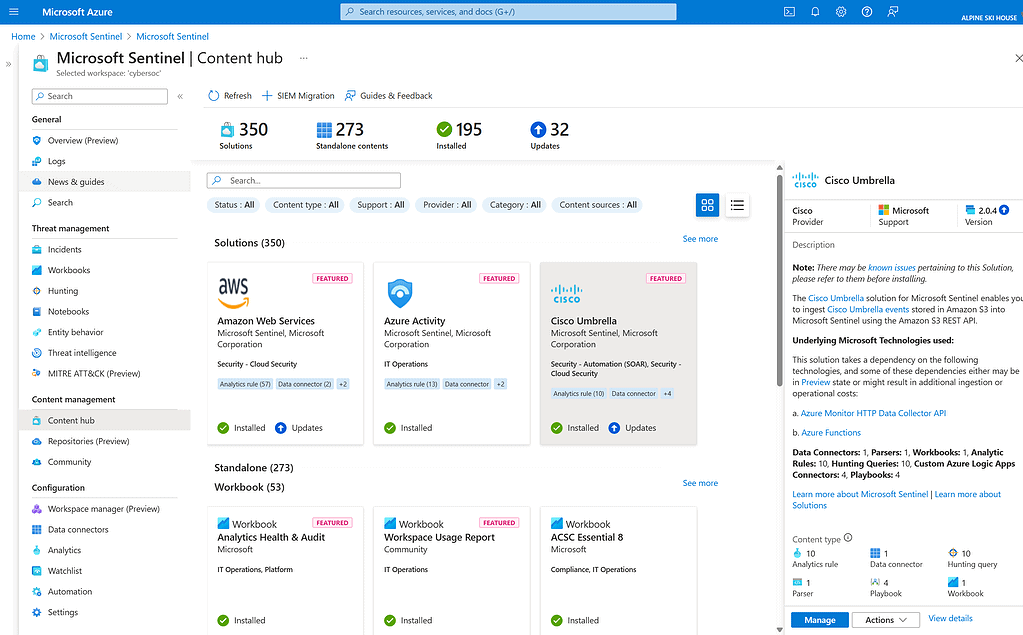

Azure Sentinel (Microsoft)

Was ist Azure Sentinel?

Azure Sentinel ist ein Cloud-nativer SIEM-Dienst (Security Information and Event Management) von Microsoft. Er sammelt Daten aus unterschiedlichen Quellen wie Servern, Netzwerken und Cloud-Diensten, um daraus sicherheitsrelevante Erkenntnisse zu gewinnen. Die Integration in Microsoft 365 ist besonders nahtlos, da sämtliche relevanten Logs aus Diensten wie Teams, SharePoint, Exchange und OneDrive ohne großen Mehraufwand eingebunden werden können.

- KI-basierte Anomalieerkennung: Durch den Einsatz von künstlicher Intelligenz kann Azure Sentinel ungewöhnliche Aktivitäten automatisch erkennen und Administratoren proaktiv warnen.

- Automatisierte Reaktion: Über Playbooks (auf Basis von Azure Logic Apps) lassen sich automatisierte Aktionen definieren, die bei verdächtigen Vorfällen unmittelbar ausgelöst werden – zum Beispiel das Sperren eines Nutzerkontos.

- Skalierbarkeit: Da Sentinel in der Azure Cloud betrieben wird, kann es problemlos an wachsende Datenmengen angepasst werden. Es ist somit ideal für größere Organisationen mit komplexen Umgebungen.

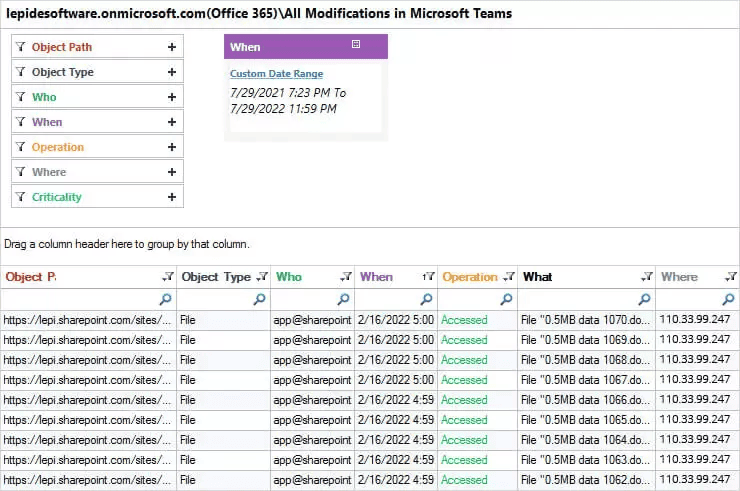

Lepide Auditor Microsoft 365

Fokus auf Microsoft 365

Der Lepide Auditor ist ein spezialisiertes Auditing-Tool, das gezielt auf Microsoft-365-Umgebungen ausgelegt ist. Er unterstützt Administratoren dabei, konforme Berichte zu generieren und Änderungs- oder Zugriffsprotokolle übersichtlich darzustellen.

- Compliance-Reports: Unternehmen stehen häufig vor der Herausforderung, Nachweise für ISO-Normen, DSGVO oder andere Regelwerke zu erbringen. Lepide Auditor stellt entsprechende Berichte mit wenigen Klicks zusammen.

- Feingranulare Überwachung: Änderungen in Dokumentenbibliotheken oder an Benutzerrechten lassen sich auf Detail-Ebene nachvollziehen.

- Revisionssichere Dokumentation: Das Tool protokolliert sämtliche Aktivitäten manipulationssicher, was bei Audits oder internen Revisionen entscheidend sein kann.

Netwrix Auditor Microsoft 365

Intuitive Dashboards und Berichte

Netwrix Auditor ist ein Werkzeug, das sich vor allem durch seine benutzerfreundlichen Dashboards und Berichte auszeichnet. Es deckt dabei mehrere Microsoft-365-Dienste ab, kann aber auch lokale Windows-Umgebungen oder andere Systeme überwachen.

- Umfassende Integration: Neben Microsoft 365 werden zahlreiche weitere Systeme unterstützt, was einen ganzheitlichen Sicherheitsüberblick ermöglicht.

- Detailanalysen: Dateiaktivitäten, Konfigurationsänderungen und Benutzerrechte werden lückenlos dokumentiert. Administratoren können jederzeit nachvollziehen, wer welche Änderungen wann durchgeführt hat.

- Vorbeugende Alarme: Bei auffälligen Mustern – beispielsweise beim Massenlöschen von Dateien – sendet das Tool umgehend Alarmmeldungen.

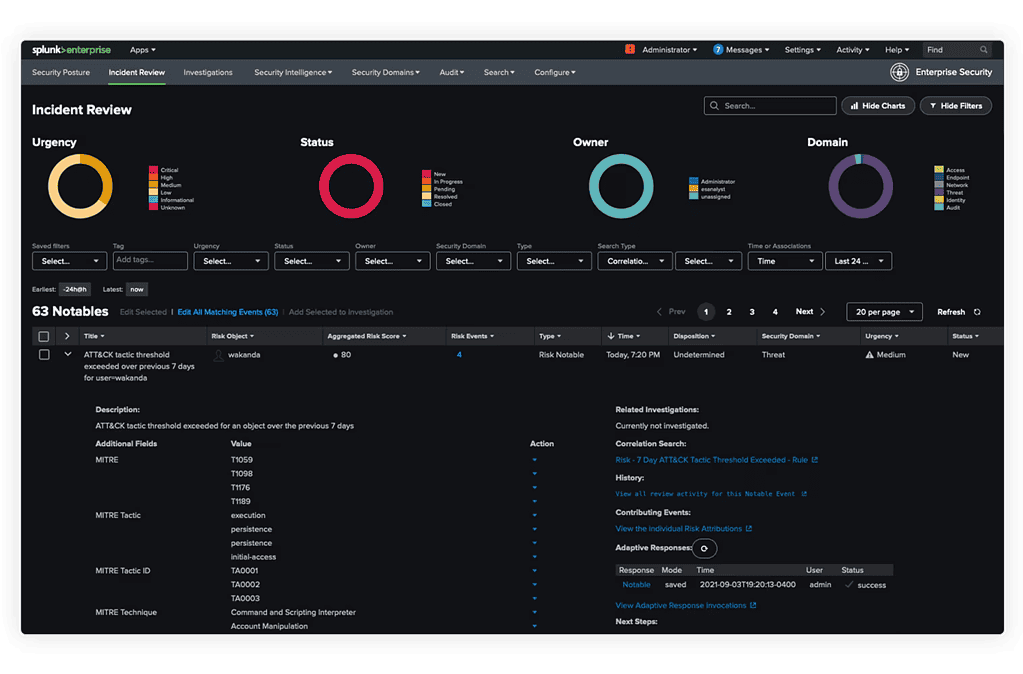

Splunk

Log-Management und Analytics-Plattform

Splunk ist eine sehr vielseitige Plattform für das Management und die Auswertung von Logdaten aus verschiedensten Quellen. Durch entsprechende Konnektoren lassen sich auch Daten aus Microsoft 365 einbeziehen, um Ereignisse zentral zu analysieren und visuell aufzubereiten.

- Skalierbare Analyse: Splunk kann große Datenmengen verarbeiten und für tiefergehende Analysen aufbereiten.

- Individuelle Dashboards: Administratoren erstellen Dashboards nach Maß, sodass KPIs, Security-Events oder Compliance-Berichte jederzeit im Blick bleiben.

- Splunk Apps und Add-ons: Mit vorgefertigten Apps oder maßgeschneiderten Add-ons lassen sich Microsoft-365-Logs noch einfacher anbinden und auswerten.

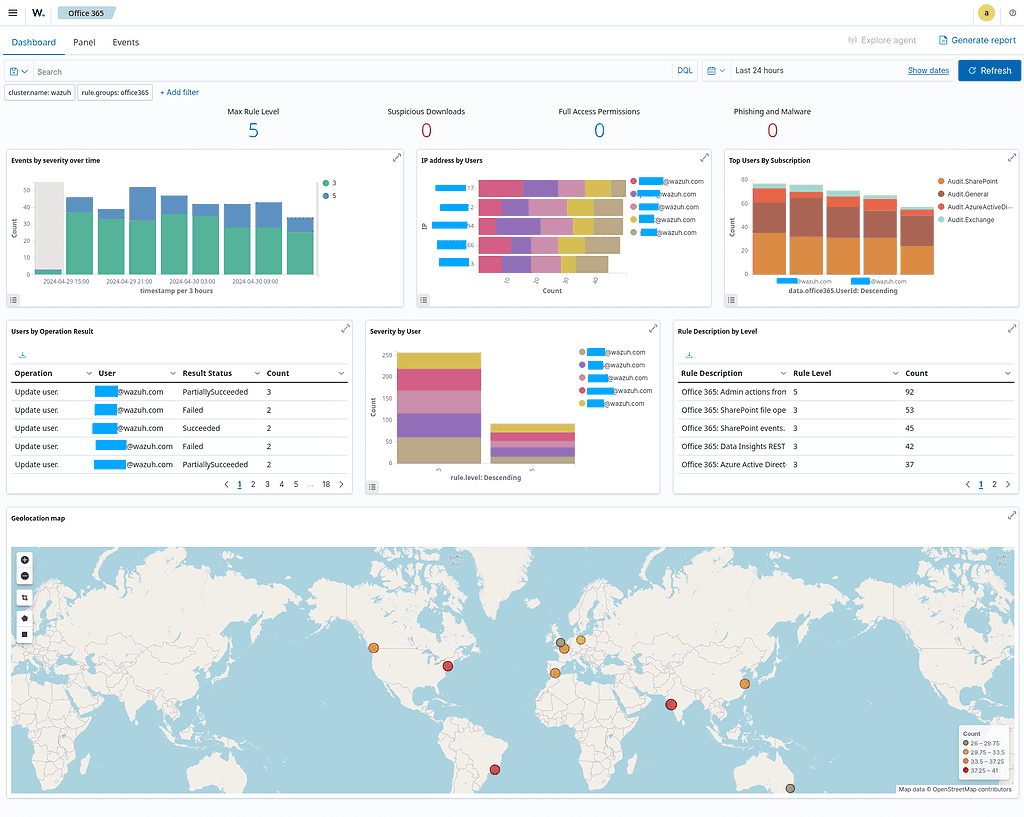

Wazuh

Open-Source-SIEM für Echtzeitüberwachung

Wazuh ist ein kostenfreies, aber leistungsstarkes Monitoring- und SIEM-Tool, das für Microsoft-365-Umgebungen eine attraktive Alternative zu kommerziellen Lösungen darstellen kann. Es sammelt Logs aus verschiedenen Quellen, darunter Server, Endpunkte und natürlich Microsoft 365, um sicherheitsrelevante Ereignisse in Echtzeit zu erkennen.

- Flexibilität und Skalierbarkeit: Dank des Open-Source-Ansatzes kann Wazuh leicht an individuelle Anforderungen angepasst werden und wächst mit dem Unternehmen.

- Zentrale Ansicht für alle Logquellen: Ereignisse aus unterschiedlichen IT-Bereichen laufen in einem Dashboard zusammen, was eine einheitliche und schnelle Analyse ermöglicht.

- Echtzeit-Alarmierung: Sobald Wazuh verdächtige Muster identifiziert – etwa massenhafte Anmeldeversuche oder unautorisierte Berechtigungsänderungen –, versendet es Benachrichtigungen, sodass das IT-Team sofort reagieren kann.

- Kostengünstiges SIEM: Für viele kleine bis mittelständische Unternehmen stellt Wazuh eine attraktive Option dar, da keine hohen Lizenzgebühren anfallen.

Der Mehrwert einer ganzheitlichen Sicherheitsstrategie

Der größte Vorteil solcher Lösungen besteht darin, dass sie Logdaten aus verschiedenen IT-Bereichen zusammenführen. Unternehmen erhalten damit einen umfassenden Blick auf sämtliche Aktivitäten in ihrem Netzwerk – egal ob on-premises, in der Cloud oder in hybriden Umgebungen. Das ermöglicht:

- Umfassende Analysen: Anstatt nur isolated Daten zu sehen, werden sowohl Microsoft-365-Logs als auch andere Quellen wie Firewalls, Webserver oder Endpunkte zentral korreliert.

- Schnellere Reaktion auf Vorfälle: Da alle sicherheitsrelevanten Ereignisse an einer Stelle ausgewertet werden, können verdächtige Aktivitäten frühzeitig erkannt und Gegenmaßnahmen umgehend eingeleitet werden.

- Effizientere Prozesse: Ein zentrales SIEM oder Auditing-Tool verringert die Komplexität im Tagesgeschäft und entlastet das IT-Team. Dadurch bleibt mehr Zeit für strategische Projekte, anstatt nur auf Vorfälle reagieren zu müssen.

Gerade im Kontext von Microsoft 365, wo viele zentrale Dienste wie Teams, SharePoint, Exchange oder OneDrive zusammenkommen, sind solche Lösungen mehr als nur eine „nice to have“-Ergänzung. Sie tragen maßgeblich dazu bei, Sicherheitslücken schnell aufzudecken, Compliance-Anforderungen zu erfüllen und im Ernstfall rechtzeitig zu handeln. Ob große Enterprise-Umgebung oder aufstrebendes KMU: Die Entscheidung für ein geeignetes Monitoring- oder SIEM-Tool hängt immer von den individuellen Ansprüchen, dem Budget und dem Grad der Integration in bereits bestehende Systeme ab. Doch unabhängig von der Größe eines Unternehmens gilt: Mit einer proaktiven Überwachungsstrategie lassen sich viele Risiken minimieren, bevor sie ernsthafte Schäden verursachen können.iedlichen IT-Bereichen zusammenzuführen. Dies erleichtert einen ganzheitlichen Blick auf sämtliche Aktivitäten und hilft, auch abteilungs- oder systemübergreifende Auffälligkeiten schneller zu erkennen.

Integration ins Gesamtkonzept der IT-Sicherheit

Auch das beste Monitoring-Tool entfaltet seine Wirkung nur, wenn es in ein durchdachtes Sicherheitskonzept eingebettet ist. Regelmäßige Mitarbeitertrainings sind unerlässlich, um einen bewussten Umgang mit Passwörtern und sensiblen Informationen zu fördern. Maßnahmen wie Multi-Faktor-Authentifizierung (MFA) reduzieren zusätzlich das Risiko unautorisierter Zugriffe. Gleichzeitig sollte der Zugriff auf besonders sensible Bereiche oder Administratorrechte streng reguliert und transparent dokumentiert sein.

Hinzu kommt die sorgfältige Auswertung der gesammelten Audit-Daten, denn nur so lassen sich tatsächliche Schwachstellen dauerhaft beheben. Ein wiederkehrender Bericht, der beispielsweise alle geänderten Berechtigungen im vergangenen Monat zusammenfasst, kann wertvolle Hinweise darauf geben, wo Zugriffsrechte zu großzügig vergeben wurden. Im Idealfall werden solche Erkenntnisse in konkrete Handlungsempfehlungen übersetzt – beispielsweise in Form von Rollenmodellen, bei denen jedem Benutzer nur die notwendigsten Berechtigungen zugeteilt werden (das Prinzip der minimalen Rechtevergabe).

>> verschiedene Passwortstärken im Detail

Herausforderungen und bewährte Vorgehensweisen

Allerdings ist es wichtig, die Grenzen und Stolpersteine beim Einsatz von Audit-Logs und Monitoring-Tools zu kennen. Dabei sind unter anderem diese Punkte zu berücksichtigen:

- Datenschutz: Audit-Logs enthalten oft detaillierte personenbezogene Informationen. Unternehmen müssen daher sicherstellen, dass nur autorisierte Personen Zugriff auf diese Daten haben und dass alle einschlägigen Datenschutzrichtlinien eingehalten werden.

- Speicherbedarf: Je nachdem, wie umfangreich die Protokollierung ist, können Audit-Logs schnell große Datenmengen erzeugen. Sinnvolle Filter- und Archivierungsstrategien sind notwendig, damit der Überblick erhalten bleibt.

- Gezieltes Alarm-Management: Werden zu viele Alarme definiert oder sind die Schwellenwerte zu niedrig, kann es zu einer „Alarmmüdigkeit“ kommen. Am Ende übersieht man möglicherweise echte Warnsignale. Eine regelmäßige Justierung der Alarmkriterien ist daher Pflicht.

Als gute Praxis hat es sich bewährt, zunächst klein anzufangen und das Monitoring schrittweise auszubauen. So können Administratoren die Alarmkriterien und Speicherfristen an die spezifischen Bedürfnisse ihres Unternehmens anpassen. Auch ein Testlauf in einer isolierten Umgebung kann helfen, potenzielle Probleme zu erkennen, bevor das Monitoring unternehmensweit ausgerollt wird.

Fazit: Audit-Logs und Monitoring als Schlüssel zum IT-Erfolg

Audit-Logs und Monitoring-Tools sind in Microsoft 365 unverzichtbar, um sowohl die interne Sicherheit zu stärken als auch externe Compliance-Anforderungen zu erfüllen. Durch die lückenlose Erfassung aller wichtigen Vorgänge und das frühe Erkennen verdächtiger Aktivitäten gewinnen Unternehmen an Handlungsfähigkeit. Besonders wertvoll ist die Möglichkeit, auftretende Unregelmäßigkeiten sofort zu analysieren und entsprechende Gegenmaßnahmen einzuleiten. Das Beispiel eines Massenlöschens in SharePoint zeigt, wie schnell aus einer harmlosen Fehlbedienung ein massiver Datenverlust entstehen kann. Doch mit gut gepflegten Logs ist die Ursache fix gefunden.

Neben den integrierten Funktionen in Microsoft 365 können auch zusätzliche Tools wie Azure Sentinel, Lepide Auditor oder Netwrix Auditor eingesetzt werden, um ein umfassenderes Monitoring zu gewährleisten. Letztlich geht es aber nicht darum, möglichst viele Systeme zu installieren, sondern eine stringente Sicherheitsstrategie zu verfolgen, in der Audit-Logs, Alarmfunktionen und klare Richtlinien Hand in Hand arbeiten. Regelmäßige Schulungen, sorgfältige Konfiguration und ein wachsames Auge im Tagesgeschäft sind dabei entscheidende Faktoren.

Unternehmen, die sich dieser Verantwortung stellen und ihr Monitoring professionell aufsetzen, legen eine solide Basis für eine sichere und transparente IT-Umgebung. Mit jedem dokumentierten Vorgang wächst das Vertrauen in die eigene Infrastruktur – und das ist in Zeiten immer komplexerer Cyberangriffe ein Wettbewerbsvorteil, den man nicht unterschätzen sollte.

| Microsoft 365 Compliance Center | Verwaltung von Audit-Logs, Richtlinien und Compliance in Microsoft 365. |

| Microsoft 365 Security Center | Zentrale Anlaufstelle für Sicherheitsfunktionen und Überwachung in Microsoft 365. |

| Microsoft Docs – Audit-Logs | Offizielle Dokumentation zum Einrichten und Nutzen von Audit-Logs in Microsoft 365. |

| Lepide und Netwrix Auditor | Zusatztools, um Microsoft 365 zu auditieren und Compliance-Anforderungen zu erfüllen. |

| Splunk & Azure Sentinel | Weitverbreitete Plattformen für umfangreiches Log-Management und KI-gestützte Analysen. |

This post is also available in:

Deutsch