Windows Server ist das Herzstück und oft das Kronjuwel deiner Unternehmensinfrastruktur. Seine zentrale Rolle macht ihn jedoch zum bevorzugten Angriffsziel. Hardening ist nicht nur eine Checkliste, sondern eine strategische Notwendigkeit. Es bedeutet, die Angriffsfläche systematisch zu dezimieren und Sicherheitsmechanismen so zu konfigurieren, dass selbst komplexe Attacken ins Leere laufen.

Dieser Artikel liefert dir als IT-Administrator die Blaupause für ein Windows Server Hardening, das den aktuellen Bedrohungen standhält.

Unser Ziel: Ein robuster Server, der nicht nur schützt, sondern Vertrauen schafft.

Hardening: Prinzipien & Denkweise

Bevor technische Maßnahmen wie Firewall-Regeln oder GPOs greifen, muss die zugrundeliegende Sicherheitsstrategie klar sein.

Hardening ist eine Architektur-Entscheidung, die auf drei fundamentalen Imperativen beruht.

1.1. Das Least-Privilege-Prinzip (PoLP)

Das PoLP ist der zentrale Pfeiler der Sicherheitsarchitektur. Es besagt, dass jeder Subjekt (Benutzer-Account, Dienst-Account, Prozess) nur die minimal notwendigen Zugriffsrechte (Permissions) und die minimal notwendige Zeit (Just-in-Time-Administration) erhalten soll, um seine spezifische Aufgabe zu erfüllen.

Zur Umsetzung sollten Managed Service Accounts (MSAs) oder Group Managed Service Accounts (gMSAs) anstelle herkömmlicher Benutzerkonten für Dienste verwendet werden.

Diese ermöglichen eine automatische Kennwortverwaltung durch das Active Directory und sind auf spezifische Server beschränkt, was das Risiko von Pass-the-Hash-Angriffen reduziert.

Prüfe die Service SID (S-1-5-80-…) und verwende diese, um Berechtigungen für Dienste direkt und isoliert zu vergeben, anstatt das gesamte Service-Konto in lokale Gruppen aufzunehmen. Ebenso muss Just Enough Administration (JEA) in PowerShell genutzt werden, um administrativen Konten nur die Ausführung einer begrenzten Liste von Cmdlets zu gestatten.

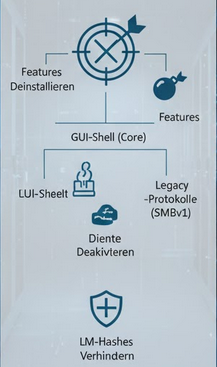

1.2. Minimierung der Angriffsfläche (Attack Surface Reduction)

Jedes Feature, jeder offene Port und jede installierte Komponente ist ein potenzieller Vektor für einen Angreifer. Hardening zielt darauf ab, diese Angriffsfläche (Attack Surface) radikal zu reduzieren.

Dies erfordert, nicht benötigte Windows Features, insbesondere grafische Oberflächen-Komponenten (Server-Gui-Shell) bei Core-Installationen, zu deinstallieren.

Ein weiterer Fokus liegt auf der Deaktivierung von Legacy-Protokollen wie SMBv1 oder des Link-Layer Topology Discovery (LLTD)-Protokolltreibers.

Ebenso müssen nicht benötigte Dienste (z. B. Fax, Bluetooth) gestoppt und deaktiviert werden.

Ein kritischer Schritt ist die Deaktivierung der Speicherung von LAN Manager Hashes, indem die GPO „Netzwerksicherheit: LAN Manager-Authentifizierungsebene“ auf mindestens „Nur NTLMv2-Antworten senden. LM und NTLM verweigern“ (Level 5) gesetzt wird.

1.3. Defense-in-Depth (Schutz in der Tiefe)

Dieses Prinzip erkennt an, dass kein einzelner Sicherheitsmechanismus perfekt ist. Es fordert die Implementierung von multiplen, überlappenden Kontrollen, die unabhängig voneinander funktionieren, sodass der Angreifer jede dieser Schichten einzeln überwinden muss.

Die Kontrollen müssen geschichtet werden (Layering):

- Netzwerk: Host-basierte Firewall (Windows Defender Firewall), Network Segmentation (VLANs, Microsegmentierung).

- Host/Betriebssystem:AppLocker/WDAC (Application Whitelisting), Credential Guard, EDR-Lösung (Endpoint Detection and Response), erweiterte Audit Policy.

- Daten/Anwendung: NTFS-Berechtigungen (ACLs), Verschlüsselung (BitLocker), Datenbank-Zugriffskontrolle.

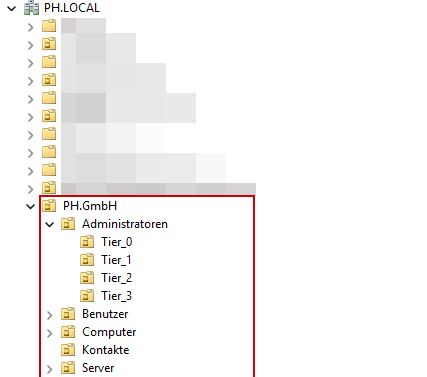

Darüber hinaus muss das Tiering-Modell (Isolation) implementiert werden: Das Tier 0, Tier 1, Tier 2-Modell für Active Directory trennt die kritischsten Assets (Tier 0: Domain Controller, Admin-Workstations) logisch von weniger kritischen Umgebungen, um das Risiko einer lateralen Bewegung (Lateral Movement) nach einer Kompromittierung zu minimieren.

Hinweis: Ergänzend habe ich ein Tier-3-Modell für rein lokale Serveradministratoren konzipiert, die domänenseitig lediglich über Benutzerrechte verfügen. Bitte beachtet, dass dies eine persönliche Erweiterung ist und nicht den offiziellen (BSI-)Dokumentationen entspricht. Der Fokus dieses Artikels liegt grundlegend auf dem etablierten Modell der Ebenen Tier 0 bis Tier 2.

1. Vorbereitung: Inventur und Radikale Bereinigung

Der erste und entscheidende Schritt im Server-Hardening ist die Bestandsaufnahme, eine vollständige und ehrliche Inventarisierung der Umgebung.

Dabei musst du exakt wissen, was auf dem Server läuft, um die Angriffsfläche präzise identifizieren und minimieren zu können. Dieser Prozess beinhaltet die kritische Frage:

- Was läuft wirklich? (Benötigte Dienste und Anwendungen, die aktuell genutzt werden)

- Was ist nur historischer Ballast? (Veraltete Dienste, nicht mehr benötigte Software, offene Ports, Testinstallationen oder alte Konfigurationen)

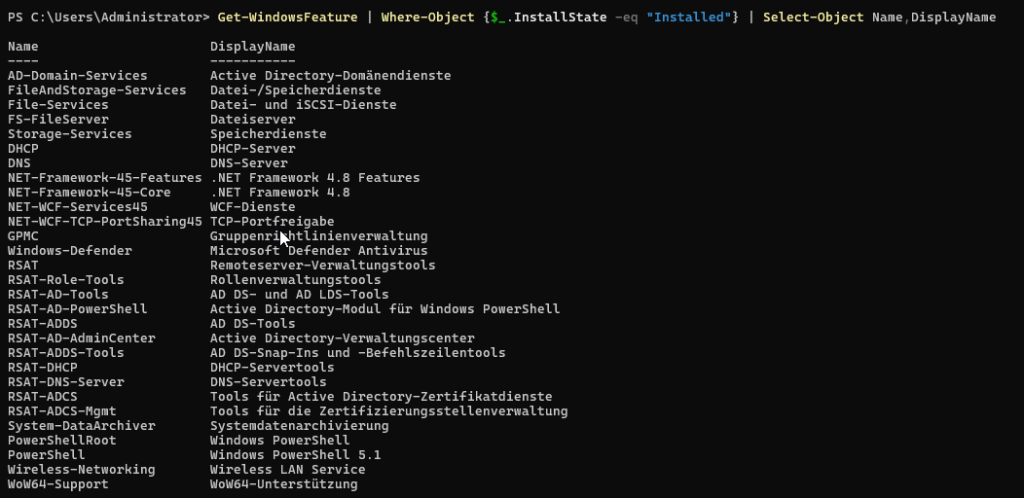

A. Analyse der Installierten Komponenten und Prozesse

Nutze PowerShell für eine schnelle, präzise und umfassende Übersicht über alle installierten Komponenten und deren Status.

Rollen und Features:

Prüfe, welche Komponenten installiert sind und potenziell entfernt werden können.

Liste aller installierten Rollen und Features (InstallState = Installed):Get-WindowsFeature | Where-Object {$_.InstallState -eq "Installed"} | Select-Object Name,DisplayName

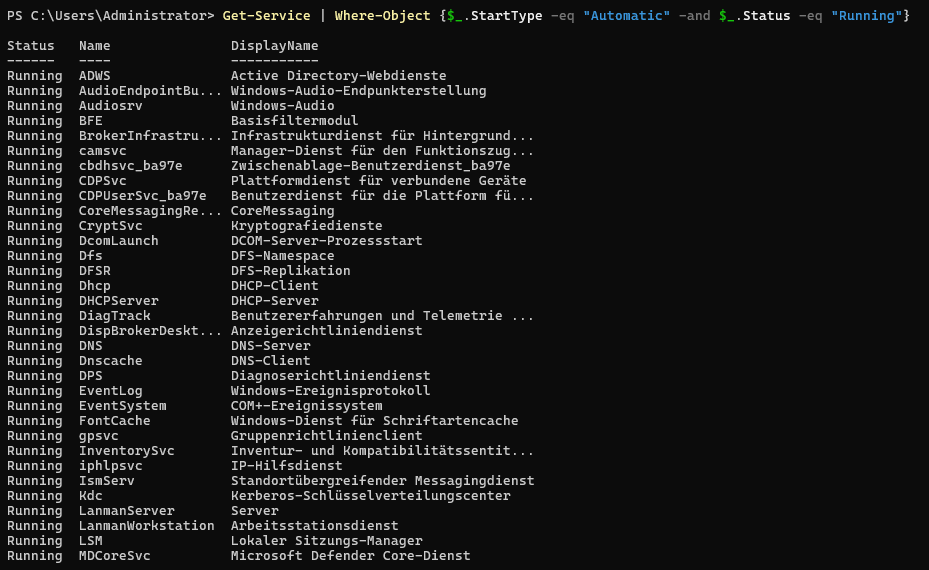

Laufende Dienste:

Ermittle, welche Dienste automatisch starten oder aktiv sind. Jeder laufende Dienst ist ein potenzieller Angriffspunkt.

Liste aller Dienste mit StartType 'Automatic' und Status 'Running':Get-Service | Where-Object {$_.StartType -eq "Automatic" -and $_.Status -eq "Running"}

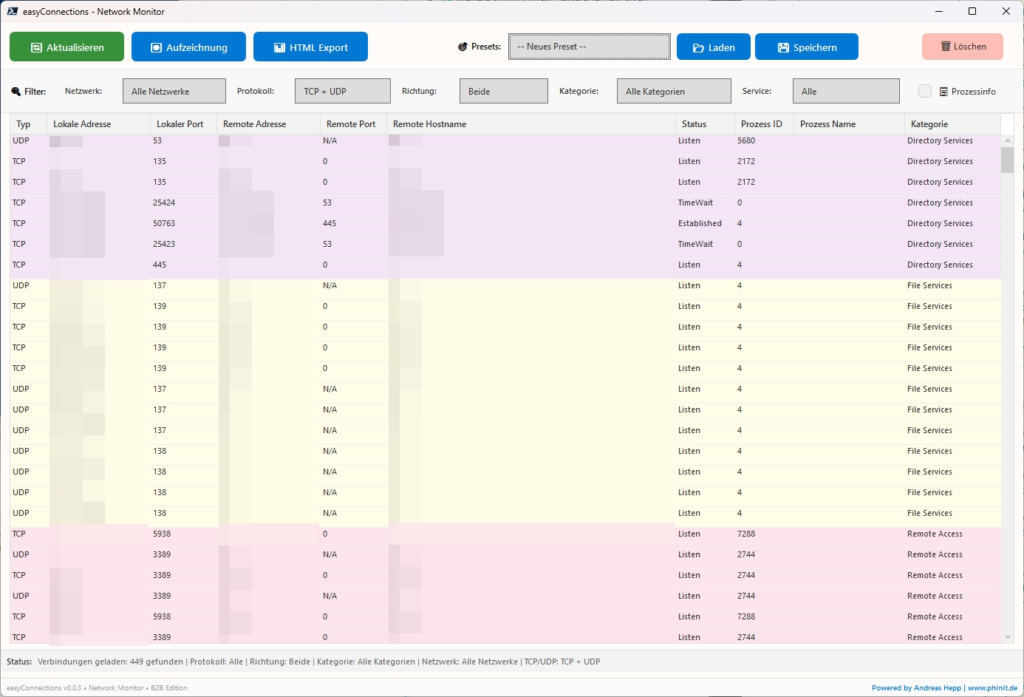

Offene Ports:

Mache eine Inventur der aktiven TCP- und UDP-Listener. Diese definieren deine aktuelle Netzwerk-Angriffsfläche.

Zeigt alle aktiven TCP-Listener (mit Prozessinformationen):

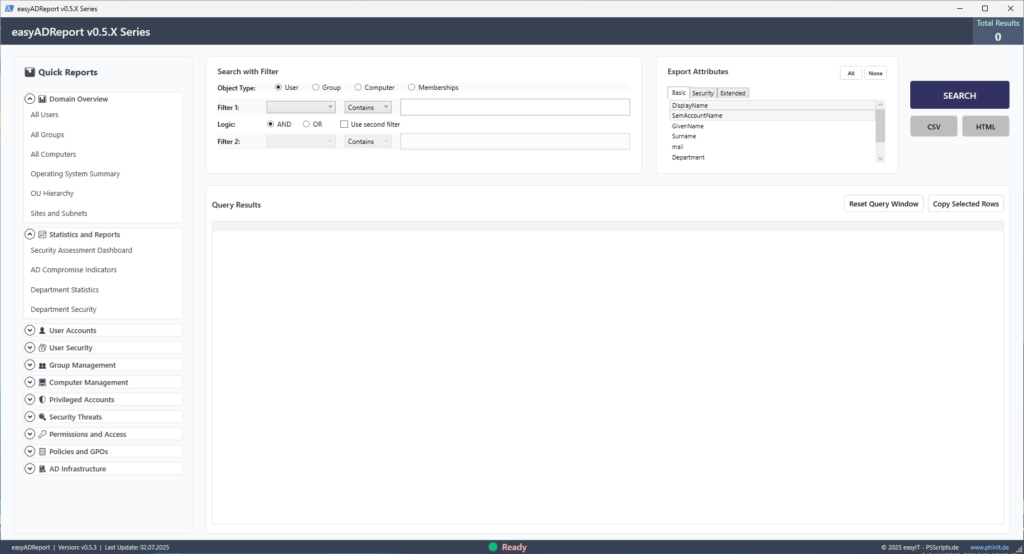

Get-NetTCPConnection -State Listen | Select-Object LocalAddress, LocalPort, OwningProcessFür eine tiefgreifende Inventur des Active Directory-Zustands können spezialisierte Tools (z.B. easyADReport oder easyConnections) eingesetzt werden.

B. Dekommissionierung und Konsequentes Entfernen

Entferne gnadenlos alle Rollen, Features und unnötigen Komponenten, die nicht direkt zur definierten Server-Rolle (z. B. Domain Controller, Webserver) gehören.

Features entfernen

Konzentriere dich auf das Entfernen von GUI-Komponenten bei Core-Installationen (Server-Gui-Shell), veralteten Diensten (Print- oder Fax-Dienste) und Legacy-Kommunikation. Beispiel: Entfernen eines nicht benötigten Features (anpassen!). Wichtig: Der Parameter -Remove entfernt die Quelldateien zur späteren Installation.

Uninstall-WindowsFeature -Name <FeatureName> -Remove| GUI-Shell / Desktop-Experience | Das Entfernen der grafischen Oberfläche ist die wichtigste Hardening-Maßnahme auf einem Backend-Server. Es reduziert die Angriffsfläche drastisch. Uninstall-WindowsFeature -Name Server-Gui-Shell, Server-Gui-Mgmt-Infra -Remove |

| Windows-Suche | Die Suchindexierung verbraucht Ressourcen und ist auf dedizierten Servern (außer Dateiservern) unnötig. Uninstall-WindowsFeature -Name Windows-Search -Remove |

| XPS-Viewer / XPS-Dienste | Dokumentenanzeige und -dienste. Diese Komponenten sind auf den meisten Backend-Servern nicht erforderlich. Uninstall-WindowsFeature -Name XPS-Viewer -Remove |

| Client für NFS | Dienste für das Network File System. Nur notwendig, wenn der Server als Client auf UNIX/Linux-Dateifreigaben zugreifen muss. Uninstall-WindowsFeature -Name NFS-Client -Remove |

| Wireless LAN-Dienst | Die Unterstützung für Drahtlosnetzwerke ist auf physischen Servern im Rechenzentrum oder virtuellen Maschinen irrelevant. Uninstall-WindowsFeature -Name Wireless-Networking -Remove |

| BranchCache | Ein Feature zur WAN-Optimierung. Oft überflüssig auf zentralen Servern oder in Umgebungen mit definierten WAN-Beschleunigern. Uninstall-WindowsFeature -Name BranchCache -Remove |

| Internet Explorer (Capability) | Eine Legacy-Komponente. Sollte aus Sicherheitsgründen entfernt werden, wenn keine kritische Anwendung ihn benötigt. dism /online /Remove-Capability /CapabilityName:Browser.InternetExplorer~~~~0.0.11.0 |

| Medien-Basis | Beinhaltet grundlegende Multimedia-Funktionen. Fast immer unnötig auf dedizierten Servern. Uninstall-WindowsFeature -Name Media-Foundation -Remove |

| PowerShell 2.0 Engine | Eine veraltete Version der PowerShell-Engine. Sollte entfernt werden, da sie Sicherheitslücken aufweisen kann. Uninstall-WindowsFeature -Name PowerShell-V2 -Remove |

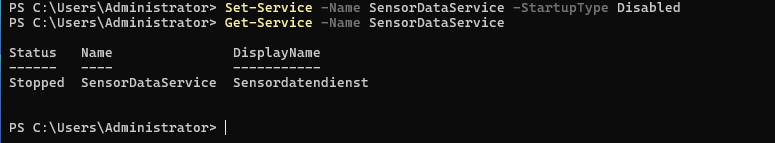

Kritische Dienste deaktivieren

Nicht benötigte Dienste müssen nicht nur gestoppt, sondern ihr Start-Typ muss auf Disabled gesetzt werden, um einen Neustart zu verhindern. Beispiel: Deaktivieren des Fax-Dienstes

Set-Service -Name Fax -StartupType Disabled| Druckwarteschlange (Spooler) | Spooler | Deaktivieren, wenn der Server keine Druckaufträge verarbeitet. |

| Remote-Registrierung | RemoteRegistry | Deaktivieren, um unbefugten Fernzugriff auf die Registrierung zu verhindern. |

| SSDP-Suche | SSDPSRV | Deaktivieren. Für die Suche nach UPnP-Geräten, die auf Servern meist unnötig ist. |

| Sensor Data Service | SensorDataService | Deaktivieren. Sammelt Daten von Sensoren, irrelevant für die meisten Server. |

| Diagnose-Richtliniendienst | DPS | Deaktivieren. Für die Erkennung, Behebung und Protokollierung von Systemproblemen. Kann bei strengem Hardening deaktiviert werden (falls Monitoring extern erfolgt). |

| IP-Hilfsdienst | iphlpsvc | Deaktivieren, falls keine Übergangstechnologien (wie Teredo, 6to4) oder erweiterte Netzwerkdienste benötigt werden. |

| Automatische WLAN-Konfiguration | WlanSvc | Deaktivieren, da dies für stationäre Server irrelevant ist. |

| Arbeitsstationsdienst | LanmanWorkstation | Vorsicht! Dieser Dienst ist für die Verbindung zu SMB-Freigaben notwendig. Er sollte nur deaktiviert werden, wenn der Server niemals auf externe Freigaben zugreift (z. B. auf einem isolierten Domain Controller). |

| Windows Connect Now – Konfigurations-Registrierungs-Dienst | Wcncsvc | Deaktivieren. Wird für WLAN-Konfigurationen verwendet, die auf Servern unnötig sind. |

| Bluetooth-Unterstützungsdienst | bthserv | Deaktivieren. Bluetooth ist auf Servern unnötig. |

| GameInput Service | GameInputSvc | Deaktivieren. Ein Dienst für Spiele-Controller-Input; irrelevant. |

| Touch-Tastatur- und Handschriftdienst | TabletInputService | Deaktivieren. Relevant nur für Touch- oder Stifteingabe. |

C. Audit-Prüfpunkte für eine Minimale Angriffsfläche

Prüfe und deaktiviere die folgenden kritischen Vektoren sofort, falls sie nicht zwingend benötigt werden:

| SMBv1 | Muss deaktiviert werden, da es ein Hauptvektor für Ransomware (z. B. WannaCry) und Man-in-the-Middle-Angriffe ist. | PowerShell: Set-SmbServerConfiguration -EnableSMB1Protocol $falseGPO (Server): Computerkonfiguration > Administrative Vorlagen > Netzwerk > LanMan-Server > Mindestversion von SMB vorgeben auf Version: SMB 2.1.0 setztenGPO (Client): Computerkonfiguration > Administrative Vorlagen > Netzwerk > LanMan-Arbeitsstation > Mindestversion von SMB vorgeben auf Version: SMB 2.1.0 setzten |

| Telnet/FTP-Server | Diese unverschlüsselten Protokolle sind veraltet und müssen deinstalliert werden. Erlauben Sie nur gesicherte Alternativen (SSH/SFTP, WinRM). | PowerShell: Uninstall-WindowsFeature -Name Telnet-Server, Web-Server, Web-Ftp-Server -Remove |

| Windows Remote Management (WinRM) | Nur bei Bedarf verwenden und wenn möglich über HTTPS (Port 5986) absichern. Der Zugriff muss streng auf Administratoren und definierte Quell-IPs beschränkt werden. | GPO: Windows-Firewall-Regel für WinRM (Port 5985/5986) erstellen, die nur definierte IP-Adressen als Quelle zulässt. |

| Legacy-Authentifizierung (LM/NTLMv1) | Die Speicherung von LAN Manager- (LM-) Hashes muss deaktiviert werden, da sie extrem einfach zu knacken sind. Auch NTLMv1 sollte deaktiviert werden. | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen > Netzwerksicherheit: LAN Manager-Authentifizierungsebene. |

| NTLMv1-Einschränkung | Die Verwendung der älteren, unsicheren NTLMv1-Protokolle verhindern. | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen > Netzwerksicherheit: Beschränken von NTLM: Eingehender NTLM-Datenverkehr auf Alle Konten verweigern setzen. |

| LLMNR und NBT-NS (NetBIOS) | Link-Local Multicast Name Resolution und NetBIOS Name Service. Diese Protokolle sind anfällig für Responder-Angriffe (Namensauflösungspoofing) und sollten in Domänenumgebungen deaktiviert werden. | GPO: Computerkonfiguration > Administrative Vorlagen > Netzwerk > DNS-Client > Multicastnamensauflösung deaktivieren (LLMNR) auf Aktiviert setzen. Netzwerkadapter: NetBIOS deaktivieren (TCP/IP-Einstellungen). |

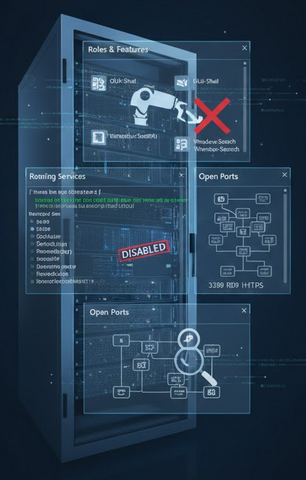

2. Netzwerk- und Protokoll-Härtung

Das Netzwerk stellt den primären und meistgenutzten Angriffsvektor dar. Durch die Vielzahl an Geräten, Diensten und offenen Verbindungspunkten bietet es Angreifern die größte Oberfläche, um in Systeme einzudringen oder sensible Daten abzufangen.

Hier dreht sich die gesamte Strategie darum, unsichere Kommunikationswege rigoros zu schließen, den Datenverkehr zu segmentieren und sichere Kommunikation zu erzwingen und zu verschlüsseln. Dies beinhaltet:

A. Unsichere Legacy-Protokolle verbannen

Deaktiviere Protokolle mit bekannten, kritischen Schwachstellen. Die Priorität liegt auf der Entfernung von Protokollen, die für Lateral Movement und Ransomware missbraucht werden.

| Hardening-Prüfpunkt | Technical Imperative | PowerShell / GPO-Maßnahme |

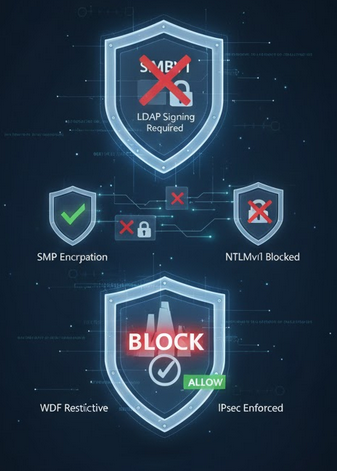

| LDAP Signing & Channel Binding erzwingen | Muss in Active Directory-Umgebungen zwingend aktiviert werden, um MITM-Angriffe bei der LDAP-Kommunikation zu verhindern. | GPO (DC): Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen >Domänencontroller: Signaturanforderungen für LDAP-Server auf Signatur erforderlich setzen. sowie Domänencontroller: Signaturanforderungen für LDAP-Server erzwingen auf Aktiviert setzen. |

B. Sicherheit erzwingen (SMB Signing & Verschlüsselung)

Aktiviere zwingend SMB Signing und Verschlüsselung, um die Integrität und Vertraulichkeit des Datenverkehrs zu gewährleisten und Man-in-the-Middle-Angriffe (MITM) zu unterbinden.

| Hardening-Prüfpunkt | Ziel | PowerShell-Maßnahme (Server-Konfiguration) |

| SMB Signing | Stellt sicher, dass die übermittelten Pakete nicht manipuliert wurden (Datenintegrität) und verhindert so Session Hijacking. | Set-SmbServerConfiguration -EnableSecuritySignature $true |

| SMB-Verschlüsselung | Stellt sicher, dass die Daten während der Übertragung nicht mitgelesen werden können (End-to-End-Vertraulichkeit). | Set-SmbServerConfiguration -EncryptData $true |

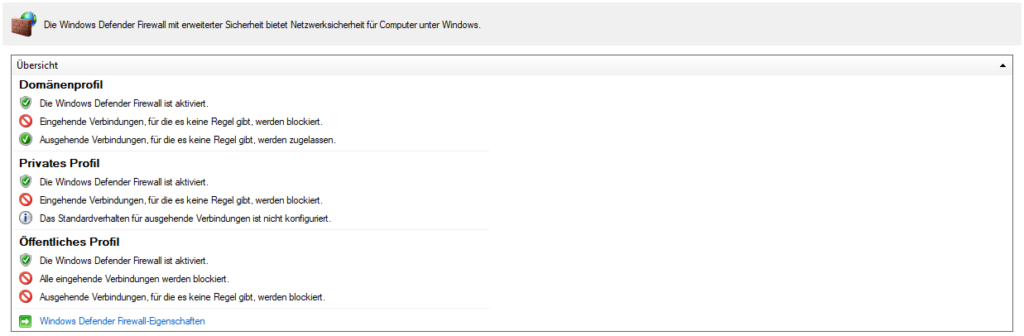

C. Windows Defender Firewall (WDF) restriktiv einstellen

Die WDF muss das Zero-Trust-Prinzip auf Host-Ebene durchsetzen. Die Standardeinstellung sollte sein: Alles ablehnen, was nicht explizit erlaubt ist.

1. Regelbasierte Härtung und Standardverhalten

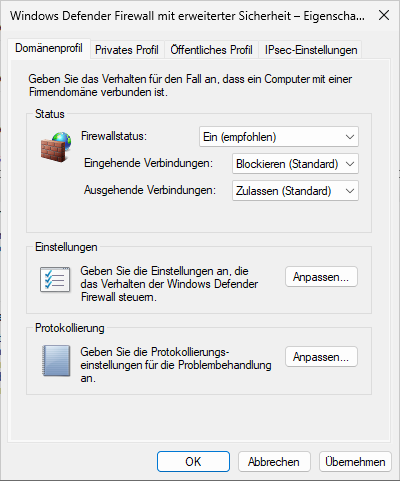

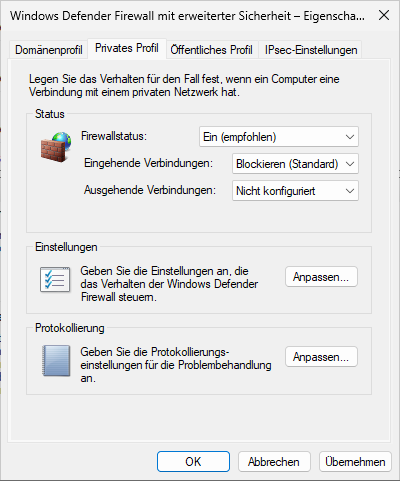

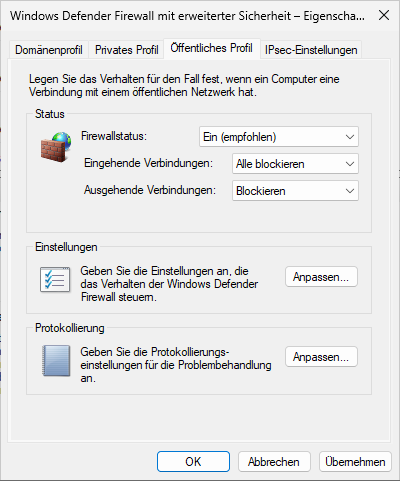

Das Standardverhalten der Firewall muss auf die restriktivste Einstellung gesetzt werden, um eine „Implizites Ablehnen“-Politik zu erzwingen.

| Hardening-Prüfpunkt | Technical Imperative | PowerShell / GPO-Maßnahme |

| Standardverhalten setzen | Die Standard-Regel für eingehenden Verkehr muss auf Blockieren (Block) gesetzt werden. Dies ist die Grundlage für Zero-Trust. | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Windows Defender Firewall mit erweiterter Sicherheit > Windows Defender Firewall-Eigenschaften > Eingehende Verbindungen auf Blockieren (Standard) setzen. |

| Regelbasierte Härtung | Nur die Ports und Protokolle (z. B. 3389 RDP, 443 HTTPS, 5985/5986 WinRM) erlauben, die für die Server-Rolle absolut notwendig sind. | PowerShell (Beispiel für RDP): New-NetFirewallRule -DisplayName "Allow RDP Inbound" -Direction Inbound -LocalPort 3389 -Protocol TCP -Action Allow -Profile Domain |

| Ausgehender Verkehr | Auch ausgehende Verbindungen sollten, falls möglich, auf Blockieren gesetzt werden, um das „Nach-Hause-Telefonieren“ von Malware zu verhindern. | GPO: Firewall-Eigenschaften > Ausgehende Verbindungen auf Blockieren (Standard) setzen. Hier müssen dann explizit DNS (53), NTP (123) und ggf. Proxy/WSUS-Zugriffe erlaubt werden. |

2. Protokoll-, Port- und Prozess-Einschränkung

Regeln sollten so granular wie möglich gestaltet werden, um die Angriffsfläche weiter zu minimieren. Die bloße Port-Angabe ist nicht ausreichend.

| Hardening-Prüfpunkt | Technische Notwendigkeit | PowerShell / GPO-Maßnahme |

| Prozess-Pfad-Einschränkung | Die Regel muss nicht nur den Port, sondern auch den Prozess-Pfad des Dienstes einschränken (z. B. svchost.exe oder w3wp.exe). | GPO: In der Firewall-Regel unter Programme und Dienste den vollständigen Pfad angeben. |

| Lokale IP-Einschränkung | Wenn ein Server mehrere IP-Adressen hat, sollte die Regel nur auf diejenige angewendet werden, über die der Dienst kommunizieren soll. | PowerShell (Beispiel): -LocalAddress 192.168.1.100 zur Regel hinzufügen. |

| Quell-IP-Einschränkung | Bei Management-Ports (RDP, WinRM, SSH) muss der Zugriff auf die IP-Adressen der Administratoren oder Management-Sprungserver beschränkt werden. | PowerShell (Beispiel): -RemoteAddress 10.0.0.10, 10.0.0.11 zur Regel hinzufügen. |

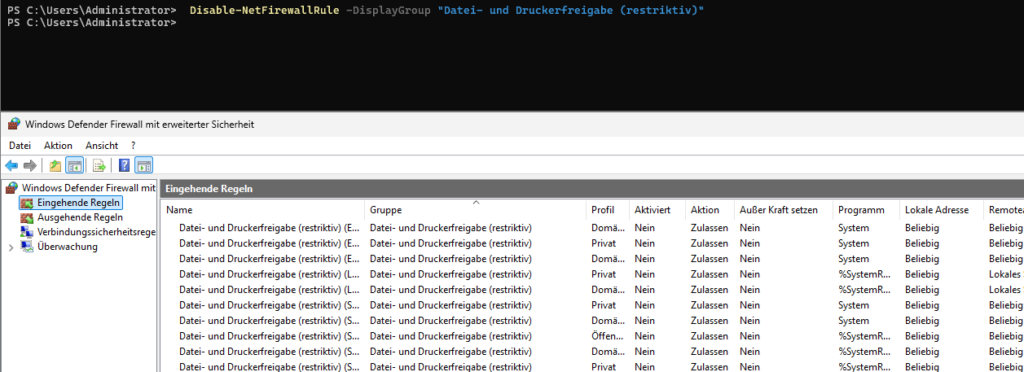

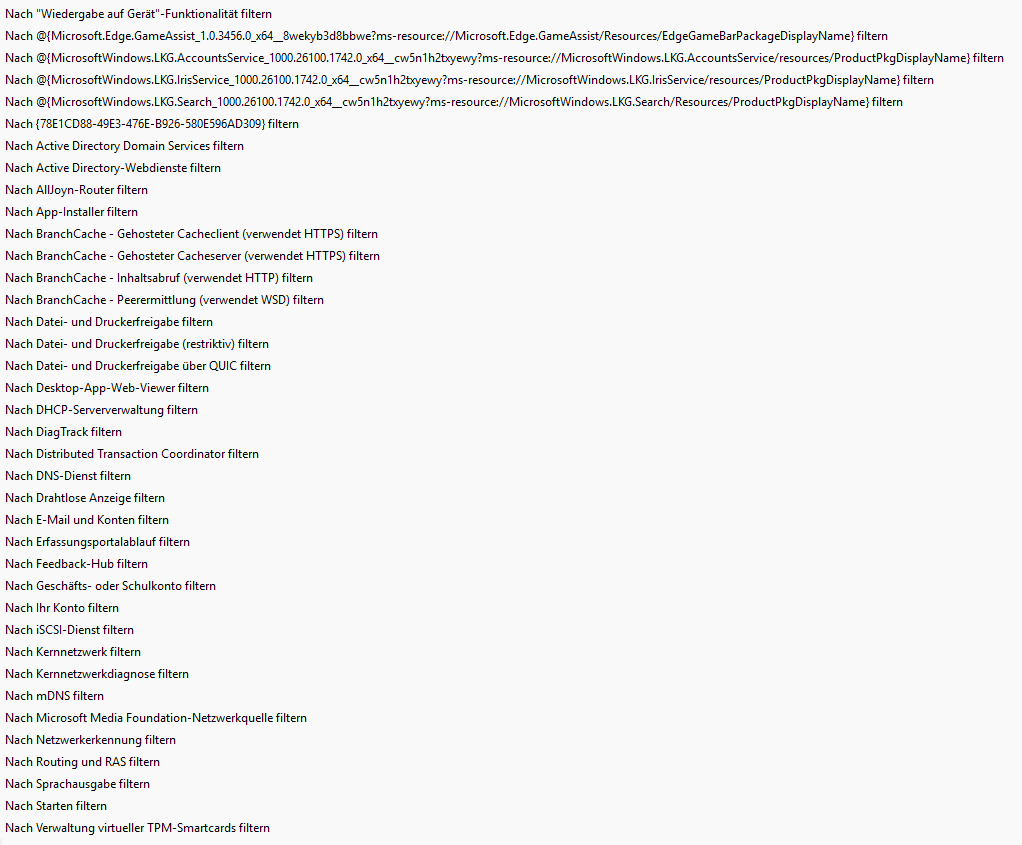

| Unnötige Standardregeln deaktivieren | Standardmäßig aktiviert Windows viele Regeln (z. B. für Datei- und Druckerfreigabe oder Windows Media Player), die auf einem gehärteten Server deaktiviert werden müssen. | PowerShell (Deaktivieren einer Regelgruppe): Disable-NetFirewallRule -DisplayGroup "File and Printer Sharing" |

3. Zentrale Steuerung und Auditing

| Hardening-Prüfpunkt | Technische Notwendigkeit | PowerShell / GPO-Maßnahme |

| Zentrale Steuerung (GPO) | Gruppenrichtlinien müssen für die konsistente und nicht manipulierbare Konfiguration über die gesamte Server-Flotte verwendet werden. | Erstellung eines dedizierten Server Hardening GPO, das die Firewall-Einstellungen erzwingt. |

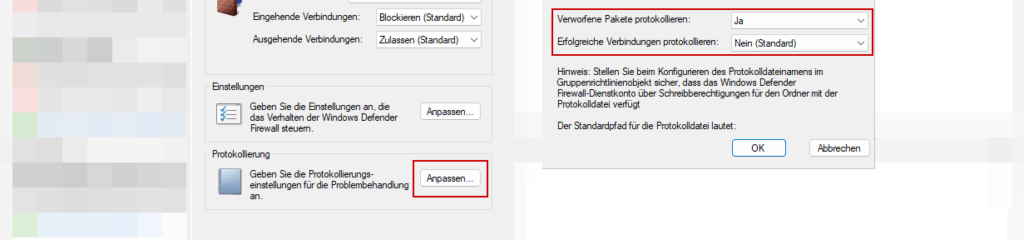

| Firewall-Logging aktivieren | Die Protokollierung von verworfenen (geblockten) Paketen muss aktiviert werden, um Angriffsversuche zu erkennen und die Regeln zu optimieren. | GPO: Firewall-Eigenschaften > Protokollierung > Verworfene Pakete protokollieren auf Ja setzen. |

4. Erweiterte Härtung mit IPsec (Optional, aber empfohlen)

Für maximale Sicherheit kann die IPsec-Funktionalität der Windows Defender Firewall (WDF) genutzt werden, um Authentifizierung und Verschlüsselung auf Netzwerkebene zu erzwingen. IPsec wird in der Regel über Gruppenrichtlinien (GPOs) konfiguriert, um eine konsistente Richtlinie im gesamten Netzwerk zu gewährleisten.

| Hardening-Prüfpunkt | Technical Imperative | GPO-Maßnahme |

| Domain Isolation erzwingen | Legt fest, dass ein Server nur mit Geräten kommuniziert, die sich als Domänenmitglieder authentifizieren können. Nicht authentifizierte Hosts (wie z. B. Gäste oder nicht verwaltete Geräte) werden blockiert. | GPO: Erstellung einer Isolationsrichtlinie (Connection Security Rule) in der WDF, die eingehenden und ausgehenden Verkehr nur von authentifizierten Domänenmitgliedern zulässt (mittels Kerberos V5). |

| Server Isolation (Host-zu-Host) | Die Kommunikation zwischen kritischen Servern (z. B. Webserver und Datenbankserver) muss verschlüsselt und authentifiziert werden, unabhängig von der Anwendung (Defense-in-Depth). | GPO: Erstellung dedizierter IPsec-Regeln zwischen Server-Rollen, die Authentifizierung und Verschlüsselung für den gesamten relevanten IP-Verkehr (z. B. Port 1433 für SQL) vorschreiben. |

| End-to-End-Verschlüsselung | IPsec wird genutzt, um den gesamten IP-Verkehr zwischen zwei oder mehr Servern zu verschlüsseln, was die Vertraulichkeit (Confidentiality) des Datenverkehrs garantiert. | GPO: In den Verbindungssicherheitsregeln die Option Anforderung von Verschlüsselung oder Verschlüsselung optional (je nach Isolationszone) festlegen. |

| Sichere Authentifizierungsmethode | IPsec-Verbindungen müssen die sicherste verfügbare Methode nutzen, um die Gegenstelle zu authentifizieren. | GPO: Verwendung von Kerberos V5 (Domänenanmeldeinformationen) als bevorzugte Authentifizierungsmethode. Die Verwendung von Pre-Shared Keys (PSK) sollte vermieden werden. |

3. Lokale Richtlinien und GPO-Hardening

Gruppenrichtlinienobjekte (GPOs) sind das zentrale, skalierbare Steuerungselement deines Hardening-Prozesses. Sie gewährleisten, dass kritische Sicherheitseinstellungen konsistent und zwingend auf allen Servern durchgesetzt werden.

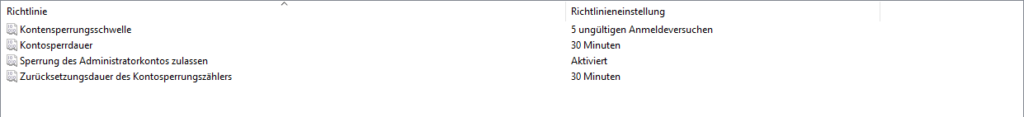

A. Passwort- und Kontorichtlinien (Domänen-Ebene)

Diese Richtlinien werden auf Domänen-Ebene angewendet und sind fundamental für den Schutz von Benutzeranmeldeinformationen.

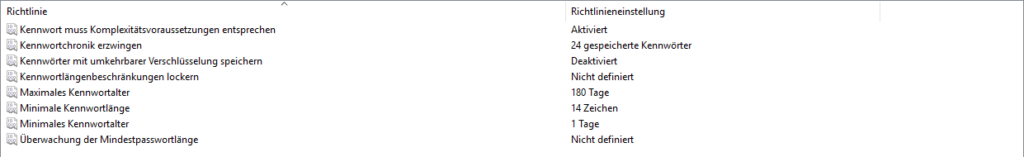

| Mindestlänge | Setze die Mindestlänge auf mindestens 14 Zeichen (oder mehr, idealerweise 16+), um Brute-Force-Angriffe zu erschweren. | Kennwort muss Mindestlänge aufweisen: Mindestens 14 Zeichen |

| Komplexität | Die Kennwortkomplexität muss aktiviert sein, um die Verwendung von Ziffern, Sonderzeichen, Groß- und Kleinbuchstaben zu erzwingen. | Kennwort muss die Komplexitätsvoraussetzungen erfüllen: Aktiviert |

| Verlauf | Passwörter müssen sich deutlich unterscheiden, um das einfache „Zurückwechseln“ zu alten Passwörtern zu verhindern. | Anzahl der gespeicherten Kennwörter: Mindestens 24 Kennwörter |

| Kontosperrung (Grenzwert) | Sperre das Konto nach einer geringen Anzahl an Fehlversuchen (z. B. 5) sofort, um Brute-Force-Angriffe zu blockieren. | Schwellenwert für Kontosperrung: 5 ungültige Anmeldeversuche |

| Kontosperrung (Dauer) | Die Dauer der Sperre muss ausreichend lang sein, um automatisierte Angriffe zu stoppen (z. B. 30 Minuten). | Dauer der Kontosperrung: 30 Minuten |

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Kontorichtlinien > Kennwortrichtlinien >

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Kontorichtlinien > Kontosperrungsrichtlinien >

B. Kritische Sicherheitseinstellungen (Computer-Konfiguration)

Wende diese essenziellen GPOs auf die Server-OU an, um die Host-Sicherheit zu maximieren.

| GPO-Einstellung | Pfad (Security Settings) | Empfohlene Aktion | Zweck |

| Audit Policy | Advanced Audit Policy Configuration | Umfassende erfolgreiche und fehlerhafte Anmeldungen, Prozesserstellung und Zugriffe auf Objekte aktivieren. | Ermöglicht detaillierte Forensik und die Erfassung aller relevanten Sicherheitsereignisse. |

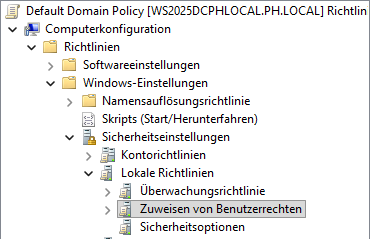

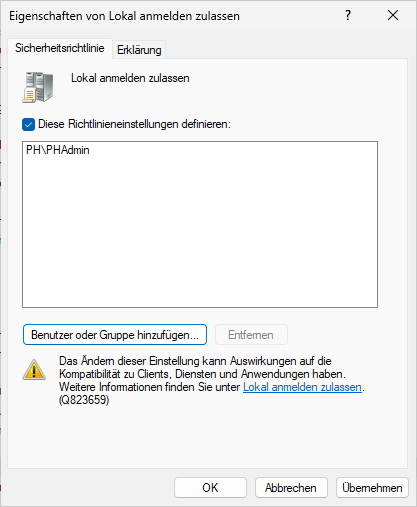

| User Rights Assignment | Local Policies/User Rights Assignment | „Anmelden lokal zulassen“ auf Administratoren und Domänen-Admins beschränken. Entferne Benutzer und Gäste. | Minimiert die Möglichkeit unautorisierter lokaler Konsolenanmeldungen. |

| FIPS-Algorithmen | Local Policies/Security Options | „System-Kryptografie: FIPS-konforme Algorithmen …“ aktivieren. | Erzwingt die Verwendung kryptografischer FIPS-Algorithmen (höhere Sicherheit). |

| Geräte: Speicherung von LM-Hash-Werten | Local Policies/Security Options | Deaktivieren. | Verhindert die Speicherung des schwachen LM-Hashes, der leicht zu knacken ist. |

| Netzwerksicherheit: LAN Manager-Authentifizierungsebene | Local Policies/Security Options | Auf „Nur NTLMv2-Antworten senden. LM und NTLM verweigern“ (Level 5) setzen. | Erhöht die Sicherheit der NTLM-Authentifizierung und blockiert veraltete Protokolle. |

C. Härtung der Remote-Schnittstellen und Clients

Um die Angriffsfläche weiter zu reduzieren, müssen die Kommunikationsmechanismen des Servers eingeschränkt werden.

| Remote Desktop (RDP) – NLA | Erzwinge die Verwendung von Network Level Authentication (NLA), um eine Authentifizierung zu verlangen, bevor eine vollständige RDP-Sitzung gestartet wird (Schutz vor DoS/DoS-ähnlichen Angriffen). | GPO: Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Remotedesktopdienste > Remotedesktop-Sitzungshost > Sicherheit > Remote-Verbindungen nur von Computern zulassen, auf denen die Authentifizierung auf Netzwerkebene ausgeführt wird auf Aktiviert setzen. |

| RDP – Zugriffsgruppe | Beschränke den Zugriff auf RDP auf eine dedizierte RDP-Nutzergruppe (Remotedesktopbenutzer), anstatt allen Administratoren standardmäßig den Zugriff zu erlauben. | GPO: Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten > Anmeldung über Remotedesktopdienste zulassen auf die dedizierte Gruppe einschränken. |

| NetBIOS Deaktivierung | Deaktiviere NetBIOS auf dem Netzwerkadapter, da NetBIOS-Informationen Angreifern bei der Netzwerkerkundung helfen (Teil der LLMNR/NBT-NS-Maßnahmen). | Netzwerkadapter-Einstellung: TCP/IP v4-Eigenschaften > Erweitert > WINS > NetBIOS über TCP/IP deaktivieren setzen. |

| SMB-Client Deaktivierung | Sollte ein Server keine ausgehenden Verbindungen über SMB (Port 445) benötigen (z. B. keine Netzlaufwerke mounten), sollte der SMB-Client deaktiviert werden, um Laterale Bewegung zu erschweren. | Registry/GPO: Setzen des Registry-Wertes DependOnService für den Dienst LanmanWorkstation (Arbeitsstationsdienst) auf nur NlaSvc (statt Bowser, MRxSmb10, NlaSvc). Dies erfordert separate Registry-Eingriffe per GPO. |

| GPO-Verwaltung Härtung | Die Group Policy Management Console (GPMC) darf nur von hochprivilegierten Konten von gehärteten Workstations (PAWs) aus verwaltet werden, um eine Kompromittierung der Domänensicherheit zu verhindern. | Organisatorische Maßnahme: Implementierung des PAW-Konzepts (Privileged Access Workstation). Technisch durch Tiering-Modelle und streng eingeschränkte GPO-Bearbeitungsrechte. |

4. Active Directory (AD) Hardening: Die Kronjuwelen

Active Directory Domain Controller (DCs) sind das höchste Schutzziel (Tier 0). Eine Kompromittierung des DCs bedeutet die sofortige Übernahme der gesamten Domäne (Domain Dominance).

Die Härtung muss hier besonders rigoros sein, da ein DC alle Authentifizierungsgeheimnisse speichert.

A. Rollentrennung & Physische Isolierung

Ein Domain Controller sollte niemals eine sekundäre Rolle (z. B. File-Server, Webserver, Applikations-Host) übernehmen.

Er muss strikt isoliert werden, um die Angriffsfläche auf die essentiellen DC-Dienste zu begrenzen.

| Administrations-Isolation | Die Verwaltung der DCs muss von dedizierten, gehärteten Admin-Workstations (PAWs/SAWs) oder über gesicherte JEA-Sitzungen erfolgen, nicht von Standard-Client-Workstations. | Organisation/Prozess: Implementierung von Tier-0-Administratoren und PAWs. |

| Netzwerk-Isolation | DCs müssen in einem dedizierten, hochsegmentierten Netzwerkbereich (z.B. einem eigenen VLAN) betrieben werden, wobei die Kommunikation streng auf notwendige Protokolle (Kerberos, DNS, LDAP, SMB für Replication) beschränkt wird. | Firewall/Netzwerk: Detaillierte WDF-Regeln und Netzwerk-Segmentation (VLANs/Microsegmentierung). |

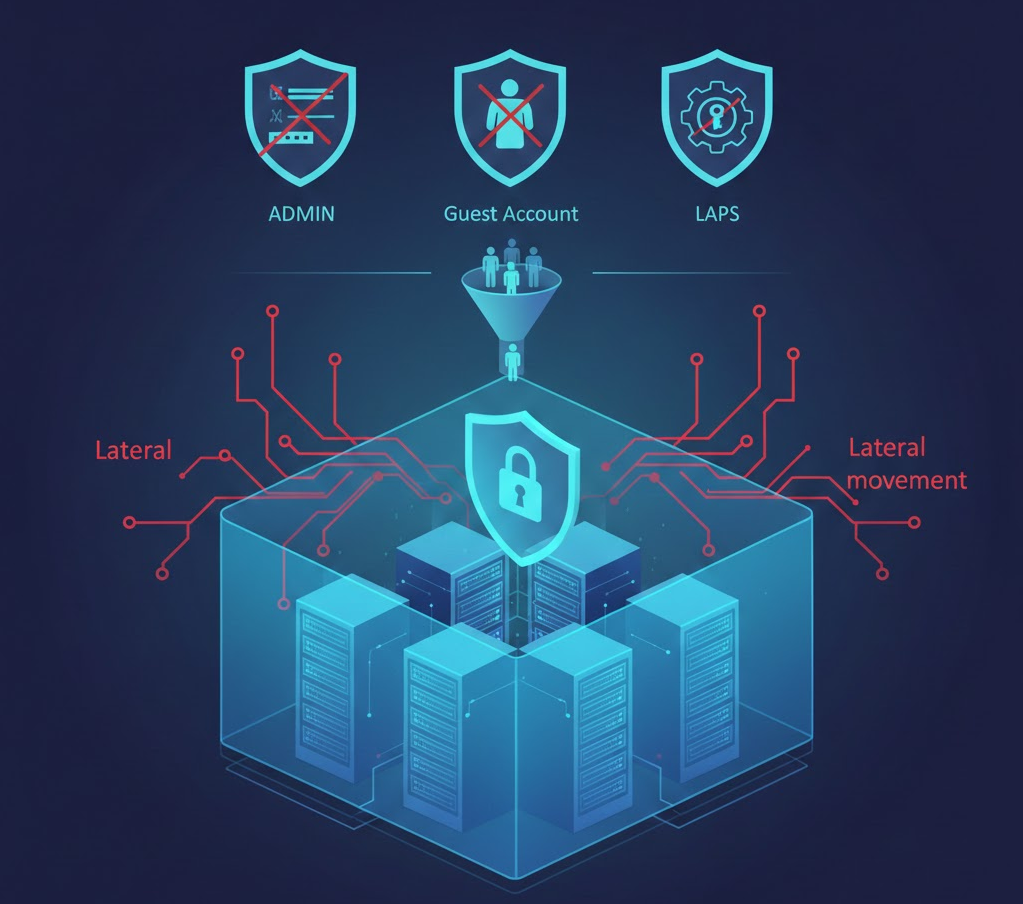

B. Das Tiering-Modell implementieren: Die Königsdisziplin

Dieses Modell trennt die Verwaltung von kritischen Ressourcen architektonisch, um die laterale Bewegung (Lateral Movement) von Angreifern zu verhindern.

| Tier 0 | Höchste Kontrolle: Domain Controller, Domain Admins, Enterprise Admins. | Konten dürfen sich niemals auf Systemen der Tiers 1 oder 2 anmelden. |

| Tier 1 | Kritische Server: Applikationsserver, Memberserver, Datenbankserver. | Lokale Admins dieses Tiers dürfen keine Rechte in Tier 0 haben. |

| Tier 2 | Standard-Clients (Workstations). | Die Kompromittierung eines Tier-2-Systems darf keine Auswirkungen auf Tier 0 oder Tier 1 haben. |

💡 Schutz vor Credential Theft „Protected Users“ Protected Users verhindert die Speicherung von Cached Credentials und die Verwendung des unsicheren NTLM-Protokolls. Nutze diese Gruppe für kritische Konten wie Domänen-Administratoren und Service-Accounts. Wichtiger Hinweis Sicherstellen, dass alle Systeme und Anwendungen, die diese Konten nutzen, vollständig Kerberos und AES unterstützen, bevor Konten in diese Gruppe verschoben werden.

C. Härtung der Domain Controller (GPO-Basis)

Wende zusätzliche Härtungs-GPOs speziell auf die Domain Controller Organizational Unit (OU) an:

| LDAP Signing und Channel Binding | Verhindert MITM-Angriffe auf die LDAP-Kommunikation. | GPO: „Domänencontroller: LDAP-Server-Signaturanforderungen“ auf Signatur erforderlich setzen. |

| Kerberos RC4 entschärfen | Deaktiviere die Unterstützung für den schwächeren RC4-Kerberos-Verschlüsselungstyp zugunsten von AES-256 (AES-Kerberos Encryption). | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen > Netzwerksicherheit: Konfigurieren von Verschlüsselungstypen, die für Kerberos zulässig sind (Nur AES-Typen aktivieren). |

| Anonyme Zugriffe | Verhindere anonyme RPC-Zugriffe auf den DC und setze die GPO. | GPO: „Netzwerkzugriff: Anonymen Zugriff auf Namen von Freigaben und Pipelines beschränken“ auf Spezifische Einschränkungen setzen. |

| AdminSDHolder (Schutz) | Stellt sicher, dass die ACLs privilegierter Konten nicht dauerhaft manipuliert werden können. Das System setzt die Berechtigungen stündlich zurück. | Überwachung: Die ACL des AdminSDHolder-Objekts selbst muss gesichert werden. |

D. Überwachung und Hygiene privilegierter Gruppen

Die Überprüfung der Mitgliedschaften in privilegierten Gruppen ist ein permanenter Prozess.

| Regelmäßige Audits | Überprüfe regelmäßig die Zusammensetzung der wichtigsten Gruppen (Domain Admins, Enterprise Admins) und dokumentiere Abweichungen. | PowerShell: Get-ADGroupMember -Identity "Domain Admins" |

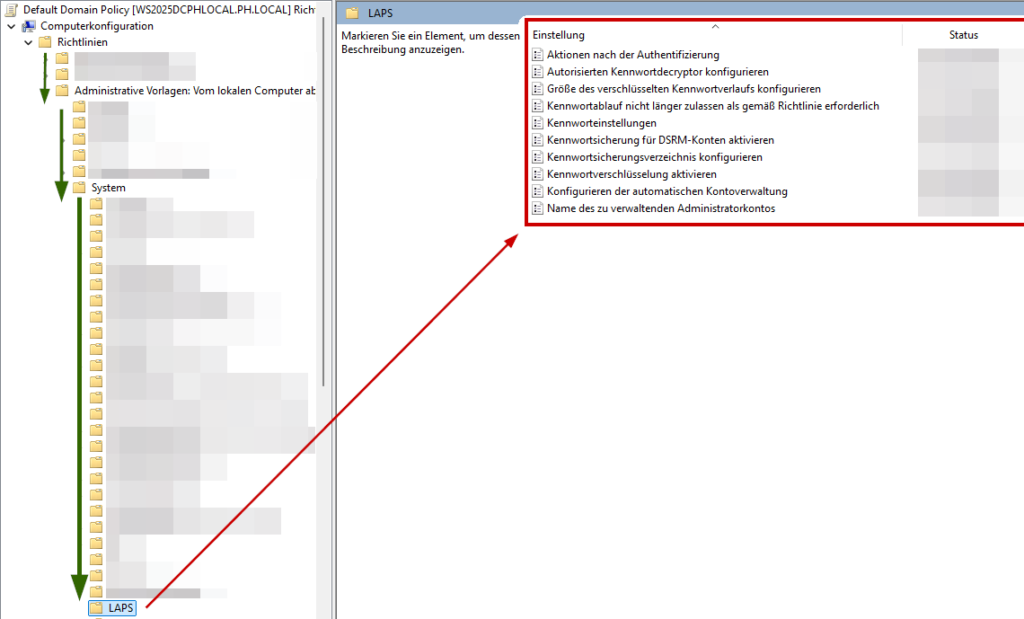

| Gespeicherte Passwörter (LAPS) | Implementiere Local Administrator Password Solution (LAPS) auf allen Mitglieds-Servern (Tiers 1 und 2), um eindeutige lokale Administrator-Passwörter zu gewährleisten. | Tool: Bereitstellung des LAPS-Client-Side-Extensions und Konfiguration der zugehörigen GPO. |

| Tool-Tipp für AD-Audits | Nutzen Sie spezielle PowerShell-Tools wie easyADReport zur Automatisierung und Erstellung strukturierter Berichte über kritische AD-Einstellungen und Gruppenmitgliedschaften. | Tool: Einsatz von dedizierten AD-Reporting-Tools. |

5. Patch- und Update-Management: Der Dauerlauf

Ein ungepatchter Server ist wie eine Burg mit offenem Tor. Patch-Management ist nicht nur wichtig, es muss automatisiert, zwingend und schnell sein.

Die Verzögerung beim Einspielen kritischer Updates ist einer der häufigsten Ursachen für Sicherheitsvorfälle.

A. Automatisierung und Compliance

Um die Sicherheit und Stabilität eines Servers zu gewährleisten, muss das Patch-Management von einem manuellen Prozess zu einem automatisierten und zentral gesteuerten Verfahren übergehen.

| Zentrale Steuerung | Nutze WSUS (Windows Server Update Services) oder Windows Update for Business, um die zentrale Steuerung und Freigabe von Updates zu gewährleisten. | System: Implementierung von WSUS / ConfigMgr / Azure Update Management. |

| Geschwindigkeit (Kritische Updates) | Kritische Sicherheitsupdates (Severity High/Critical) müssen innerhalb von 48 Stunden nach Freigabe eingespielt werden. | Prozess: Dedizierte, automatisierte Wartungsfenster und sofortige Rollback-Möglichkeit planen. |

| Prüfung (Compliance) | Vergewissere dich durch Compliance-Prüfungen, dass die Server die definierte Patch-Level-Vorgabe erreicht haben. | Tool: Einsatz von Configuration Management Lösungen oder dem Security Configuration Analyzer (Teil der Microsoft Security Baselines). |

B. Service- und Treiber-Updates

Das Patch-Management darf sich nicht nur auf das Betriebssystem (OS) beschränken; es muss vielmehr einen ganzheitlichen Ansatz verfolgen, um die gesamte digitale Infrastruktur abzusichern.

| Firmware und Hypervisor | Halte die Firmware (BIOS, RAID-Controller) sowie den Hypervisor (falls der Server virtualisiert ist) auf dem neuesten Stand, um Hardware-Schwachstellen zu beheben. | Prozess: Nutzung des Update-Tools des jeweiligen Hardware-Herstellers (z. B. Dell OME, HPE OneView). |

| Drittanbieter-Software | Implementiere ein Verfahren, um kritische Drittanbieter-Software (z. B. Java, Backup-Agenten) zeitnah zu aktualisieren. | Tool: Einsatz eines dedizierten Drittanbieter-Patch-Management-Tools. |

6. Logging und Monitoring: Die Frühwarnsysteme

Das Grundprinzip der Cybersicherheit lautet: Du kannst nur schützen, was du siehst.

Die umfassende Protokollierung (Logging) und das Echtzeit-Monitoring sind daher die unerlässliche Basis jeder forensischen Analyse und jedes Incident Response (IR) Prozesses.

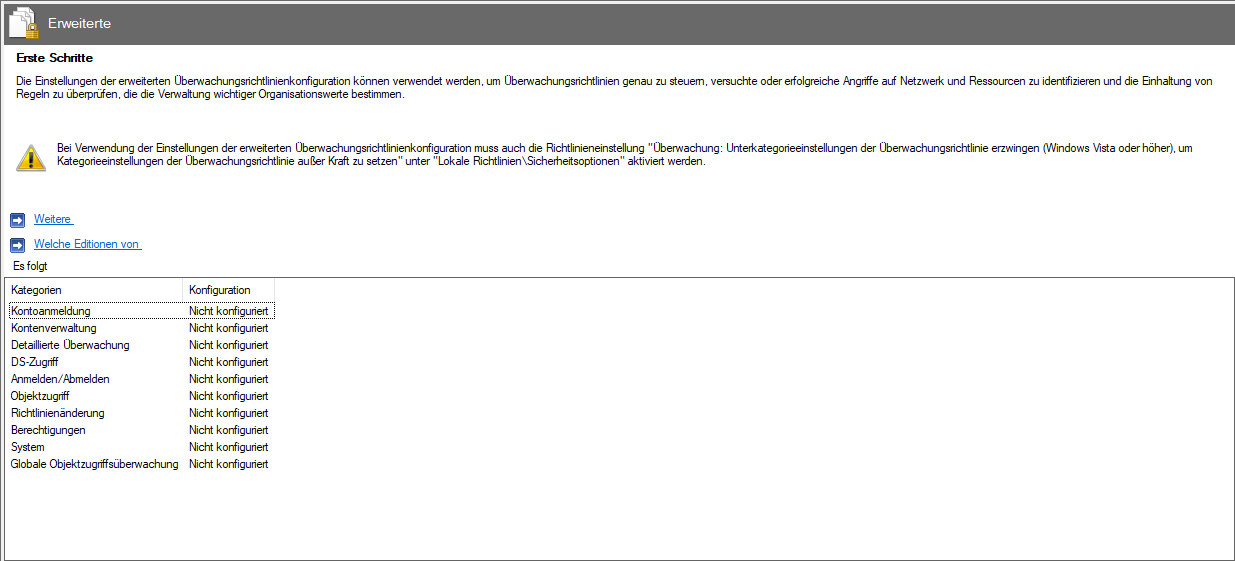

A. Erweiterte Überwachung (Advanced Auditing) aktivieren

Das standardmäßige Windows-Audit-Protokoll ist in der Tat oft unzureichend für forensische Zwecke, da es nur grundlegende Ereignisse protokolliert.

Um einen vollständigen Nachweis der Systemaktivität zu gewährleisten und effektive forensische Analysen durchführen zu können, musst du die erweiterten Audit-Richtlinien nutzen, um forensisch verwertbare Daten zu sammeln.

| Logon/Logoff | Aktiviere erfolgreiche und fehlerhafte Anmeldungen, um laterale Bewegungen zu erkennen. | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Detailverfolgung > Kontoanmeldung > alle Einträge auf Fehler setzen. |

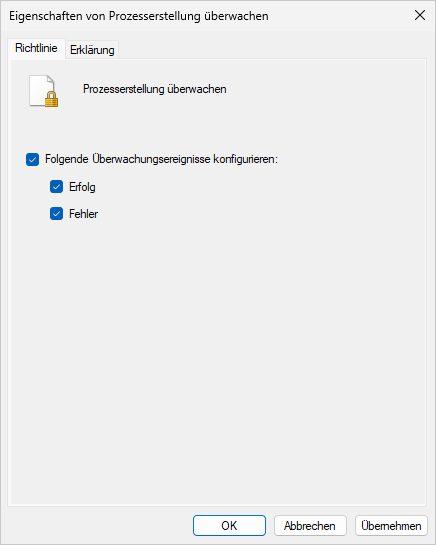

| Detailed Tracking (Process Creation) | Aktiviere die Überwachung der Prozesserstellung. Dies protokolliert jeden Prozessstart, was für die Malware-Erkennung unerlässlich ist. | GPO: Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Detailverfolgung > Prozesserstellung überwachen auf Erfolg und Fehler setzen. |

| Object Access | Überwache Zugriffe auf kritische Ordner (z. B. System Volume Information, Netlogon oder sensible Datenfreigaben). | GPO/SAC-L: Setze system-Zugriffskontrolllisten (SACLs) auf kritischen Objekten. |

| Zeitsynchronisation | Stelle sicher, dass Zeitstempel konsistent sind, um die Korrelation von Logs zu ermöglichen. | GPO: NTP-Client-Einstellungen auf den Domänen-Controller oder eine gesicherte Quelle verweisen. |

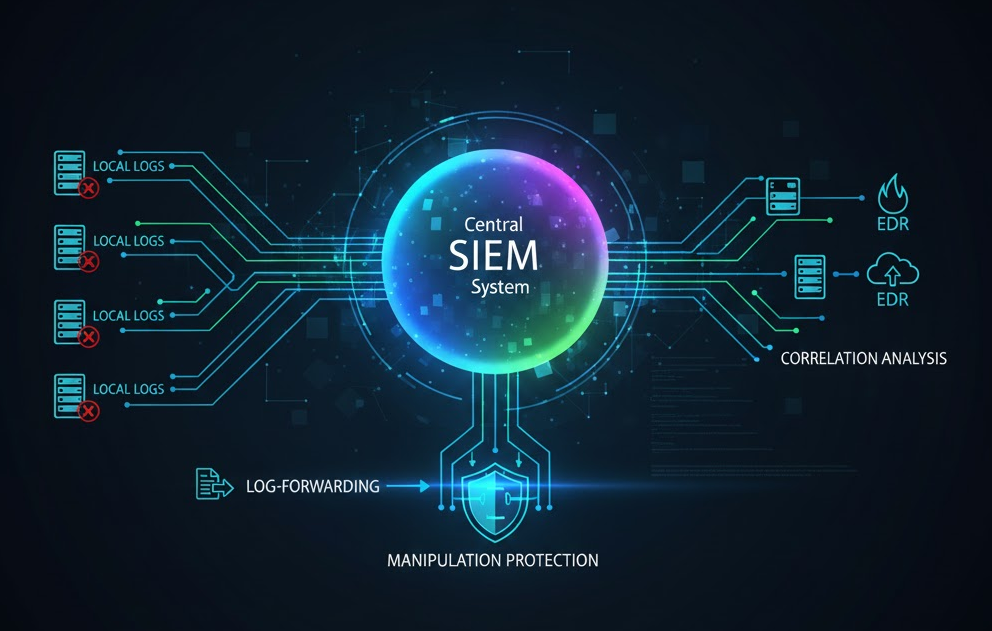

B. Zentrales SIEM-System und Log-Forwarding

Lokale Logs sind für Angreifer leicht zu manipulieren – sie werden oft gelöscht, überschrieben oder verändert, sobald ein Angreifer administrativen Zugriff auf das System erlangt hat.

Die zuverlässige Lösung hierfür ist die zentrale Aggregation.

| Log-Forwarding | Leite alle Logs (insbesondere die Security Logs) unmittelbar nach ihrer Erstellung an ein zentrales SIEM-System (Security Information and Event Management) weiter. | Tool: Einsatz von Windows Event Forwarding (WEF) oder einem Drittanbieter-Agenten. |

| Manipulationsschutz | Durch die sofortige Weiterleitung verhinderst du, dass ein Angreifer lokale Logs löscht oder manipuliert. | Ziel: Sichert die forensische Beweiskette. |

| Korrelationsanalyse | Im SIEM-System können die Protokolle mit anderen Quellen (Firewalls, EDR-Daten) korreliert werden. | Ziel: Echtzeit-Bedrohungserkennung und Identifizierung komplexer Angriffsmuster. |

7. Dateisystem- und Registry-Härtung

Diese Maßnahmen zielen darauf ab, die lokale Datensicherheit zu maximieren, die Integrität kritischer Systemkomponenten zu gewährleisten und häufig genutzte Malware-Persistenzmechanismen rigoros zu unterbinden.

A. Dateisystem- und Ordnerberechtigungen (NTFS)

Die Dateisystem-Härtung konzentriert sich auf die Zugriffssteuerung (Access Control Lists, ACLs) und die Einschränkung von Ausführungsmechanismen, um zu verhindern, dass kompromittierte Benutzer oder Prozesse Schaden anrichten oder sich ausbreiten können.

| NTFS-PoLP | Implementiere strikte NTFS-Berechtigungen (Access Control Lists, ACLs), die nur dem Dienst-Account und Administratoren den Zugriff auf Anwendungsdateien oder Logs erlauben. | Manuelle Konfiguration/Skripting: Verwende explizite Berechtigungen statt Vererbung und das Explizite Ablehnen (Explicit Deny) für unautorisierte Gruppen (z. B. „Jeder“). |

| Vererbung deaktivieren | Deaktiviere die Vererbung von Berechtigungen für kritische Ordner (z. B. Programmdateien) und definiere statische, strikte Berechtigungen. | Tool: icacls <Pfad> /inheritance:d (Vererbung deaktivieren). |

| Deaktivierung von 8.3-Dateinamen | Verhindere die Generierung von kurzen DOS-kompatiblen Dateinamen. Dies verhindert einige Angriffe und erhöht die Performance. | Registry/CMD: fsutil 8dot3name set 1 (Deaktivierung auf allen Laufwerken außer Systemlaufwerk). |

B. Registry-Härtung und Persistenz

Die Windows Registry ist ein primäres Ziel für die Persistenz und das Deaktivieren von Sicherheitseinstellungen durch Malware.

| AutoRun-Deaktivierung | Verhindere, dass Wechselmedien (USB-Sticks) Programme automatisch ausführen, ein klassischer Angriffsvektor. | GPO: Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Richtlinien für automatische Wiedergabe > Automatische Wiedergabe deaktivieren auf Aktiviert setzen. |

| Sichern von Run-Keys | Schütze die Registry-Pfade, die von Malware zur Persistenz genutzt werden (Run, RunOnce). | Registry/GPO: Setze strikte ACLs auf den Registry-Schlüsseln: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run* und HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run*, um Schreibzugriffe einzuschränken. |

| Remote-Registry-Zugriff | Verhindere den Fernzugriff auf die Registrierung über den RemoteRegistry-Dienst. | Dienst-Einstellung: RemoteRegistry Dienst auf Deaktiviert setzen (siehe Abschnitt 2B). |

8. Lokales Konten-Hardening und Administratoren-Hygiene

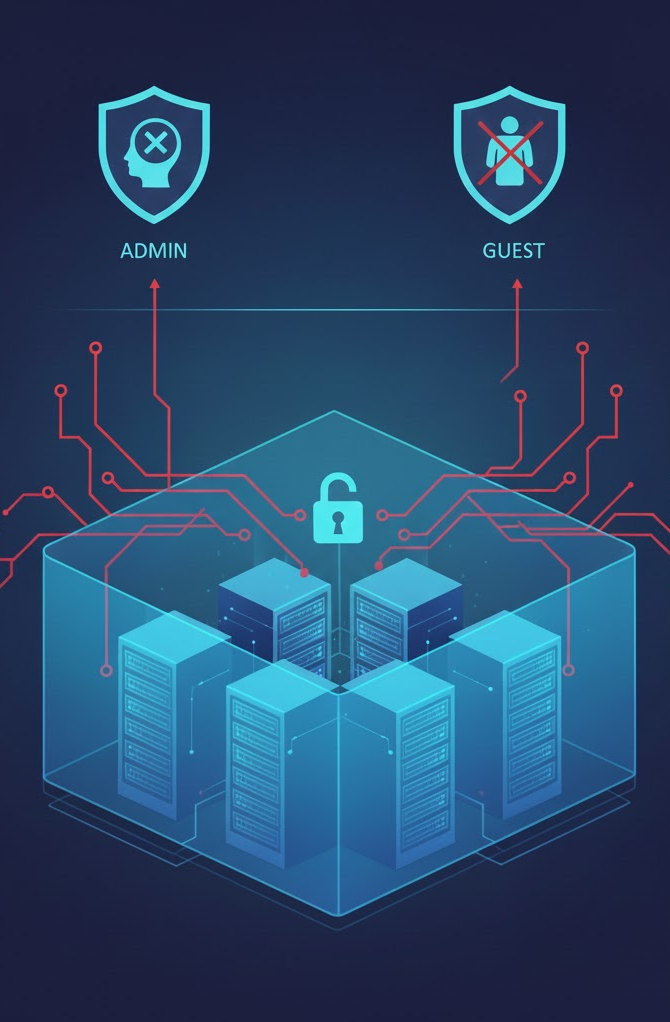

Dieser Abschnitt sichert lokale Server-Konten, um laterale Bewegungen zu unterbinden.

Die Strategie umfasst die Reduzierung der Angriffsfläche durch die Umbenennung des Administratorkontos, die Deaktivierung des Gastkontos und die zentrale, eindeutige Passwortverwaltung mittels LAPS.

Zusätzlich werden die Anmelderechte (Konsole und Netzwerk) streng auf die tatsächlich benötigten administrativen Rollen eingeschränkt.

A. Lokale Administrator-Konten sichern

Die lokalen Administrator- und Gast-Konten sind kritische Angriffsvektoren, insbesondere wenn sie nicht standardisiert, gesichert und überwacht werden.

Sie dienen häufig als Sprungbrett für laterale Bewegungen im Netzwerk oder für Privilege Escalation.

| Umbenennung des Kontos | Benenne das Standard-Administratorkonto um (z. B. in Lokal_Admin_XXX), um Brute-Force-Angriffe zu erschweren. | GPO: Lokale Richtlinien / Sicherheitsoptionen > Konten: Administrator-Kontonamen umbenennen auf neuen Namen setzen. |

| Gastkonto deaktivieren | Das Standard-Gastkonto muss zwingend deaktiviert werden. | GPO: Lokale Richtlinien / Sicherheitsoptionen > Konten: Gastkontostatus auf Deaktiviert setzen. |

| LAPS erzwingen | Implementiere die Local Administrator Password Solution (LAPS) auf allen Mitglieds-Servern (wiederholte Betonung). | Tool: Bereitstellung des LAPS-Client-Side-Extensions und Konfiguration der zugehörigen GPO. |

B. Zugriffskontrolle und Berechtigungen

Die direkten Konsolen- und Netzwerkanmelde-Rechte müssen streng eingeschränkt werden.

Dies ist entscheidend, um die Angriffsfläche zu minimieren und die Möglichkeiten eines Angreifers, sich seitlich im Netzwerk zu bewegen (Lateral Movement), zu begrenzen.

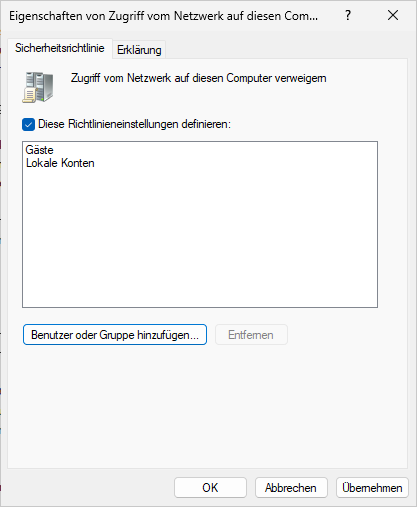

| Konsolenanmeldung | Beschränke die lokale Konsolenanmeldung auf die Administratoren-Gruppe, um unbefugte lokale Logons zu verhindern. | GPO: Zuweisen von Benutzerrechten > Lokal anmelden zulassen auf die Gruppe Administratoren beschränken. |

| Anmeldung über Netzwerk | Beschränke die Anmeldung über das Netzwerk (für Dienste wie SMB, WinRM, usw.) auf die kritischsten Konten/Gruppen. | GPO: Zuweisen von Benutzerrechten > Zugriff vom Netzwerk auf diesen Computer verweigern auf Gäste und Lokale Konten setzen. |

| Leere Passwörter verweigern | Deaktiviere die Möglichkeit, leere Kennwörter zu verwenden (relevant für lokale Konten). | GPO: Lokale Richtlinien / Sicherheitsoptionen > Konten: Lokale Konten leere Kennwörter nur Konsolenanmeldungen zulassen auf Deaktiviert setzen. |

9. Kryptografische Härtung und TLS/Cipher-Suites

Moderne Server müssen veraltete, unsichere Verschlüsselungsprotokolle (wie TLS 1.0/1.1 oder schwache Cipher Suites) rigoros deaktivieren.

Dies ist eine grundlegende Anforderung des Hardening, um die Vertraulichkeit und Integrität der gesamten Serverkommunikation zu gewährleisten.

A. Protokoll-Deaktivierung

| TLS 1.0 und 1.1 | Deaktiviere die Unterstützung für TLS 1.0 und 1.1, da diese Protokolle als unsicher gelten (z. B. anfällig für BEAST-Angriff). | Registry: Setze DisabledByDefault auf 1 und Enabled auf 0 unter den jeweiligen TLS-Version-Subkeys (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client und \Server). |

| SSL 2.0 und 3.0 | Diese Protokolle müssen vollständig deaktiviert werden. | Registry: Analog zur TLS-Deaktivierung, aber hier ist die Deaktivierung des gesamten Protokoll-Ordners oft ausreichend. |

B. Cipher-Suite-Präferenz

| Cipher-Suite-Reihenfolge | Erzwinge eine Präferenz für starke, moderne ECDHE/AES-256-GCM Cipher Suites und deaktiviere alle schwachen oder unsicheren Ciphers (z. B. 3DES, RC4). | PowerShell: Get-TlsCipherSuite zur Prüfung. GPO: Computerkonfiguration > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen > SSL Cipher Suite Order (Definieren und Sortieren nach Stärke). |

| RC4-Chiffre deaktivieren | RC4 muss aus der Cipher-Suite-Liste entfernt werden. | GPO: Über die SSL Cipher Suite Order sicherstellen, dass RC4-Suiten fehlen oder explizit über Registry-Einträge blockiert werden. |

10. Zusätzliche Schutzmechanismen: Die Spezialwerkzeuge

Diese Mechanismen sind der Schlüssel zur Abwehr von modernen, speicherbasierten Angriffen (in-memory attacks, Pass-the-Hash) und zur Durchsetzung des Least-Privilege-Prinzips auf der Anwendungsebene.

Sie ergänzen die grundlegende Härtung und bieten tiefgreifenden Schutz vor hochentwickelten Bedrohungen.

A. Credential Guard (Schutz vor Credential Theft)

| LSASS-Isolation | Credential Guard schützt sensible Anmeldeinformationen (Hashes, TGTs) und den LSASS-Prozess (Local Security Authority Subsystem Service), indem er diesen in einer isolierten, virtualisierungsbasierten Umgebung (VBS) laufen lässt. | Selbst bei voller Kompromittierung des Kernels auf dem Host können Angreifer die Credentials nicht aus dem geschützten LSASS-Speicher extrahieren (hochwirksam gegen Mimikatz). |

| Voraussetzung | Aktivierung von VBS (Virtualization-Based Security). | Erfordert UEFI, Secure Boot und Virtualisierungskomponenten (Hyper-V). |

B. Anwendungskontrolle: AppLocker & Windows Defender Application Control (WDAC)

| Anwendungs-Whitelisting | Erlaubt wird nur die Ausführung von explizit genehmigten Anwendungen, Skripten und DLLs. | Dies ist einer der effektivsten Abwehrmechanismen gegen die Ausführung von Ransomware oder unbekannter Malware. |

| WDAC (Windows Defender Application Control) | Moderne, sicherere Variante, die auf Code-Integritätsrichtlinien auf Kernel-Ebene basiert. | Sollte in hochsicheren Umgebungen bevorzugt eingesetzt werden. |

| AppLocker | Gut geeignet für kleinere, statische Umgebungen zur Einschränkung von ausführbaren Dateien, Skripten und MSI-Installern über Gruppenrichtlinien. | Einfacher zu implementieren als WDAC, aber weniger manipulationsresistent. |

C. Just Enough Administration (JEA)

| PoLP für Administration | JEA setzt das Least-Privilege-Prinzip auf der Verwaltungsebene durch, indem es Administratoren nur die minimal notwendigen PowerShell-Befehle ausführen lässt. | Die Administration erfolgt über eine gesicherte PowerShell Remoting Session. Der Benutzer kann nur definierte Role Capabilities ausführen. |

| Ablauf | Die tatsächliche Ausführung erfolgt unter einem nicht-privilegierten Service-Konto. | Definiere die erlaubten Cmdlets und Funktionen in einer .pssc-Datei und registriere die Session-Konfiguration. |

D. Device Guard (Code Integrity Policy)

| Code-Integrität | Stellt (durch WDAC implementiert) sicher, dass auf dem System nur Code ausgeführt wird, der von einem vertrauenswürdigen Herausgeber signiert oder in der Whitelist enthalten ist. | Dies hindert Angreifer daran, nicht signierten oder manipulierten Code (z. B. Treiber) auf Kernel-Ebene zu laden. |

| Richtlinien-Schutz | Schütze die WDAC-Richtlinie selbst, damit sie nicht von lokalen Administratoren manipuliert werden kann. | GPO/Registry-Einstellung für WDAC-Richtlinien-Schutz. |

Hardening-Automatisierung und Community-Tools

Das manuelle Anwenden aller Hardening-Maßnahmen ist zeitaufwendig und fehleranfällig. Moderne Sicherheit basiert auf der Automatisierung dieser Prozesse.

Die folgenden Projekte bieten fertige Skripte und Konfigurationen zur schnellen Härtung von Windows Servern.

| Microsoft Security Baselines | Offizielle Microsoft DSC-Konfigurationen (Desired State Configuration) zur Implementierung der von Microsoft empfohlenen Sicherheits-Baselines über GPOs oder DSC. Ideal für Konsistenz und Compliance. | https://github.com/microsoft/Security-Baseline |

| PhinIT easyADReport | Umfassendes PowerShell-Reporting-Tool für Auditing, Sicherheitsanalyse und Compliance-Überwachung von Active Directory. | https://github.com/PS-easyIT/easyADReport |

| PhinIT easyConnections | PowerShell-Tool mit WPF-GUI zur Echtzeit-Überwachung und Analyse von Netzwerkverbindungen auf dem Host (Debugging der WDF-Regeln). | https://github.com/PS-easyIT/easyConnections |

| CIS-CAT Pro (Benchmarks) | Bietet automatisierte Scans und Konfigurationsprüfungen gegen die Center for Internet Security (CIS) Benchmarks, einem Industriestandard für Server-Hardening. | https://www.cisecurity.org/cis-benchmarks/ |

| NSCB (NCSC Windows 10/Server) | Eine Sammlung von GPO-Vorschlägen und Skripten des National Cyber Security Centre (UK) zur Härtung von Windows-Betriebssystemen. | https://github.com/ncsc/device-security-guidance |

| PowerShell-Hardening (Diverse) | Diverse PowerShell-Module und Skripte, die spezifische Hardening-Tasks (z.B. Deaktivierung von Legacy-Protokollen) automatisieren. Hier sind oft kleinere, fokussierte Skripte von Community-Entwicklern zu finden. | https://github.com/topics/windows-hardening |

Hardening als kontinuierlicher Prozess

Ein gehärteter Windows Server ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Die hier beschriebenen Maßnahmen reduzieren die Angriffsfläche drastisch und schaffen eine robuste Sicherheitsarchitektur.

Dein Gewinn als Administrator: Weniger Risiko, höhere Compliance und ein System, das selbst modernen Angriffstechniken standhält.

Investiere Zeit in Automatisierung und Monitoring, das ist der Schlüssel zu nachhaltiger Sicherheit. Mit konsequentem Hardening erreichst du nicht nur Schutz, sondern auch Stabilität und Vertrauen in deine kritische Infrastruktur.

PowerShell Tools

easyConnections ist ein leistungsstarkes PowerShell-Tool mit grafischer WPF-Benutzeroberfläche zur Überwachung und Analyse von Netzwerkverbindungen in Echtzeit. Das Tool wurde für fortgeschrittene Netzwerk-Diagnosen und Sicherheitsüberwachung entwickelt.

- Echtzeit-Überwachung von TCP und UDP Verbindungen

- Farbcodierte Kategorisierung nach Dienstart (Web, Email, Datenbank, etc.)

- Aufzeichnungsfunktion zur Erfassung von Verbindungsdaten über Zeit

- HTML-Export für Reports und Dokumentation

- Erweiterte Filterung nach Protokoll, Richtung und Kategorie

easyADReport ist ein umfassendes PowerShell-basiertes Active Directory Reporting-Tool mit moderner WPF-Oberfläche. Es bietet über 80 vorgefertigte Berichte für Auditing, Sicherheitsanalyse und Compliance-Überwachung Ihrer Active Directory-Umgebung.

- 80+ Vorgefertigte Berichte: Umfassende Abdeckung von AD-Objekten und Sicherheitskonfigurationen

- Moderne WPF-Oberfläche: Saubere, intuitive Windows 11-Style Benutzeroberfläche

- Echtzeit-Analyse: Sofortige Berichtserstellung ohne Datenbankanforderungen

- Export-Funktionen: Export der Ergebnisse nach CSV, Excel, HTML oder PDF

- Erweiterte Filterung: Leistungsstarke Such- und Filteroptionen für alle Berichte

- Sicherheitsfokussiert: Umfangreiche Sicherheitsanalyse und Schwachstellenerkennung

- Keine Abhängigkeiten: Funktioniert mit Standard PowerShell und AD-Modulen

Hinterlasse jetzt einen Kommentar