Bedingter Zugriff (Conditional Access) ermöglicht die präzise Steuerung der Zugriffsbedingungen auf Ressourcen, sodass Datenschutzvorgaben eingehalten und sensible Daten geschützt bleiben. Er ist das Herzstück deiner Zero-Trust-Strategie: Statt jedem Login aus dem internen Netzwerk blind zu vertrauen, wird jede Anfrage in Echtzeit geprüft.

Beim Kennwortschutz sind robuste Richtlinien unerlässlich. Die Entra ID-Richtlinie für Microsoft Authenticator bietet zusätzliche Sicherheitsoptionen wie die Zahlenübereinstimmung (Number Matching) in Push-Benachrichtigungen sowie die Anzeige der anfragenden Anwendung und des Standorts. So verhinderst du „MFA-Ermüdung“ und machst Angriffe sofort sichtbar.

Wie Bedingter Zugriff funktioniert

Stell dir den Bedingten Zugriff als intelligenten Türsteher vor. Er analysiert bei jedem Anmeldeversuch verschiedene Signale:

- Wer? (Benutzer, Gruppe, Rolle)

- Woher? (IP-Adresse, Standort)

- Womit? (Geräteplattform, Compliance-Status)

- Wohin? (Welche App wird aufgerufen?)

Basierend auf diesen Signalen trifft die Richtlinie eine Entscheidung: Zugriff gewähren, blockieren oder – und das ist der Standardfall – zusätzliche Anforderungen stellen (z. B. „Du darfst rein, aber nur mit MFA“).

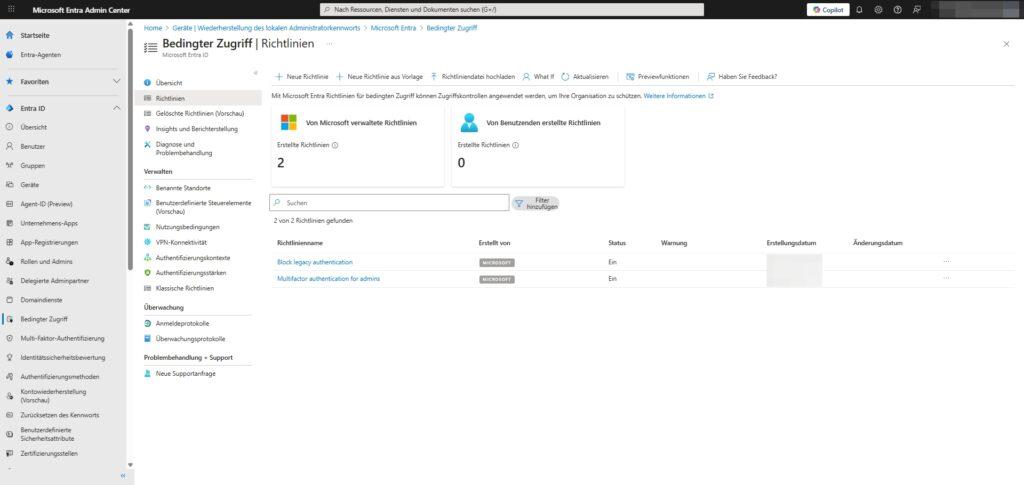

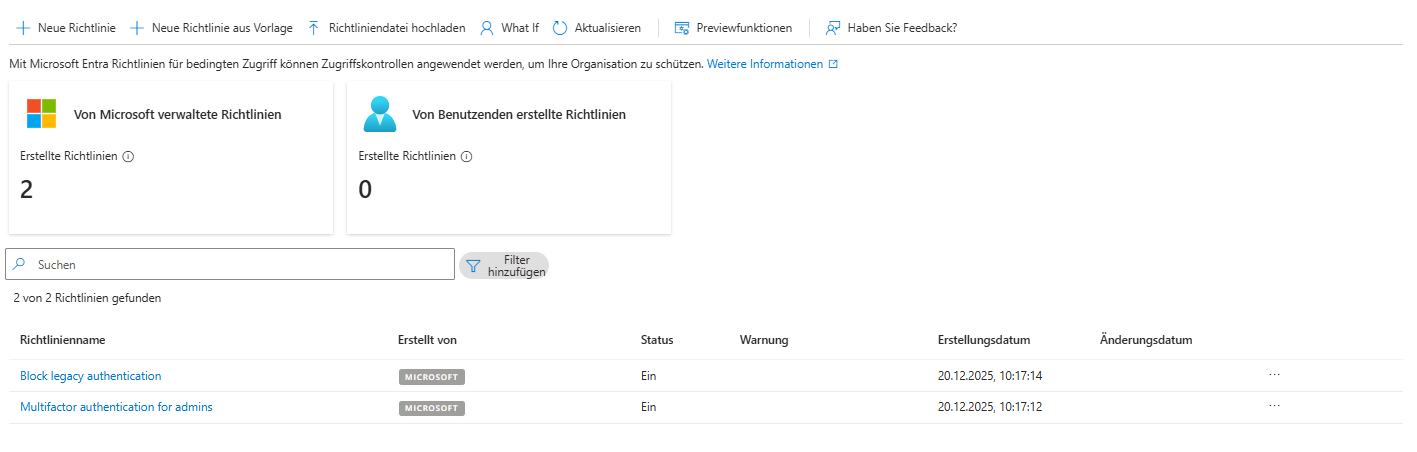

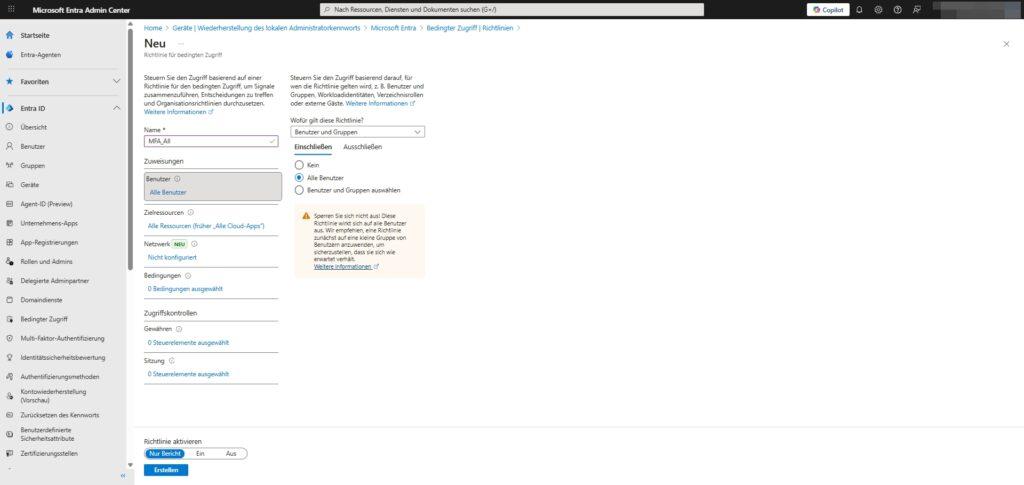

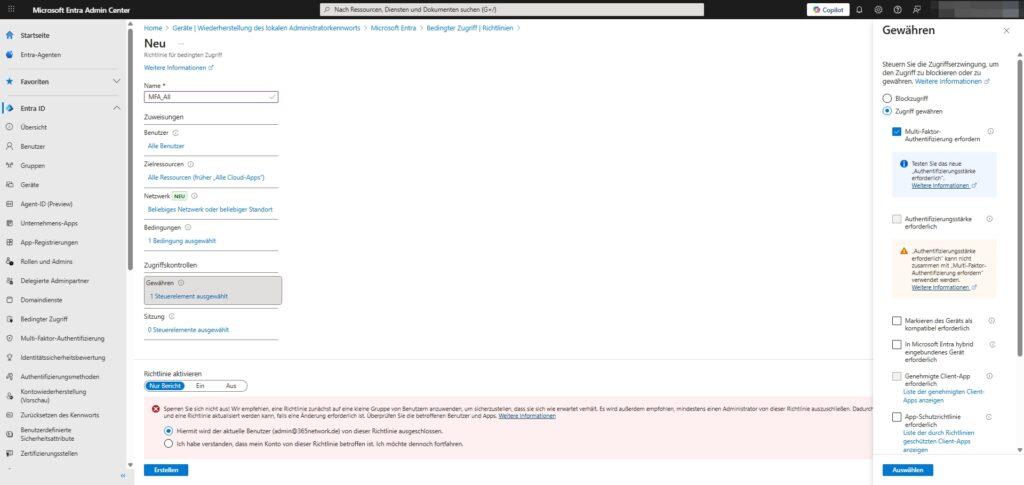

Bedingte Zugriffsrichtlinie erstellen

Der Einstieg erfolgt direkt im Entra Admin Center. Wir gehen die Erstellung einer Richtlinie Schritt für Schritt durch.

Pfad: Schutz > Bedingter Zugriff > Richtlinien

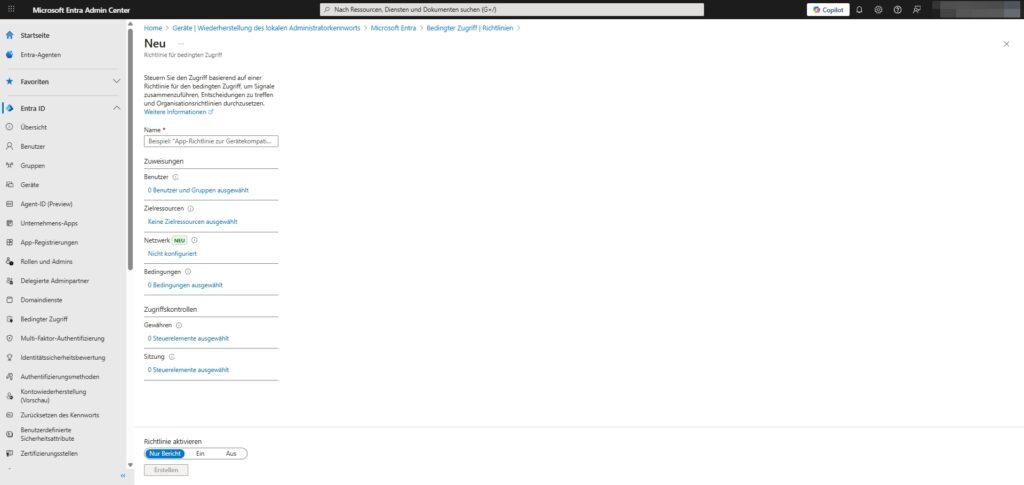

1. Neue Richtlinie anlegen

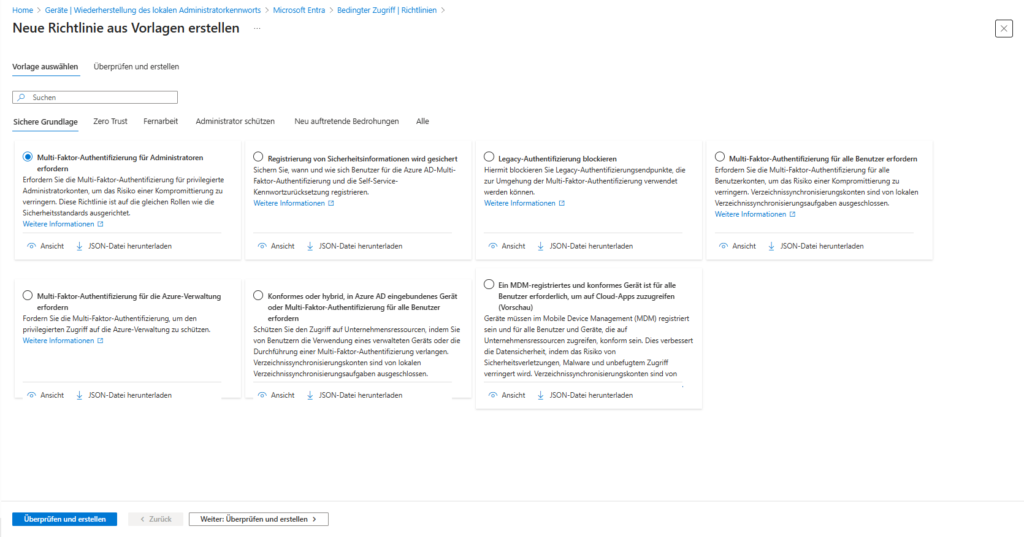

Du hast die Wahl: Erstelle eine Richtlinie komplett neu oder nutze eine der Vorlagen (Templates), die Microsoft für gängige Szenarien (z. B. „MFA für alle Admins“) bereitstellt.

- Klicke auf „Neue Richtlinie erstellen“.

- Vergib einen aussagekräftigen Namen (z. B. „CA01 – Alle Benutzer – MFA erzwingen“).

2. Zuweisung: Wer und Was?

Hier definierst du den Geltungsbereich. Sei präzise, um niemanden auszusperren.

- Benutzer:

- Einschließen: Wähle z. B. „Alle Benutzer“ oder spezifische Gruppen (z. B. „Vertrieb“).

- Ausschließen: Wichtig! Schließe hier unbedingt deine „Notfall-Admins“ (Break-Glass Accounts) aus. Wenn du dich bei einer Fehlkonfiguration selbst aussperrst, sind diese Accounts dein einziger Rettungsweg.

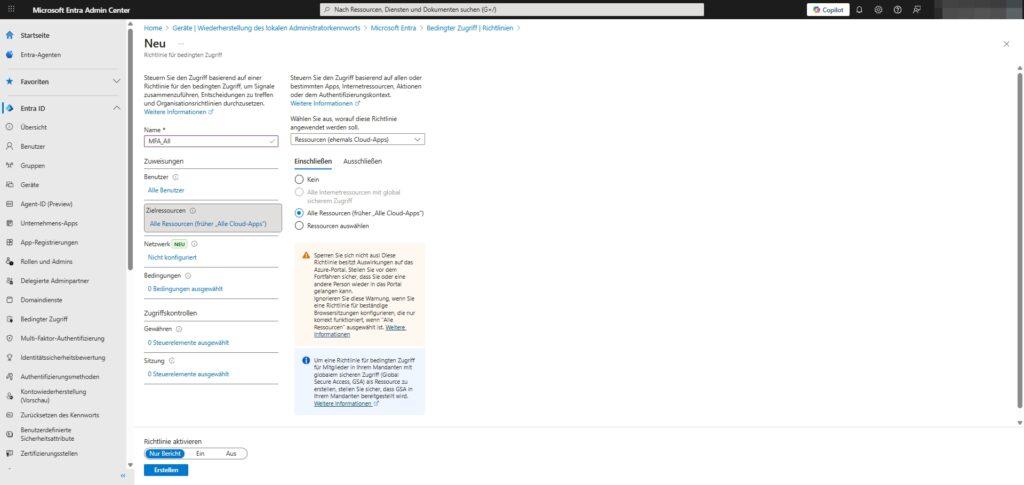

- Zielressourcen:

- Bestimme, welche Apps geschützt werden sollen (z. B. „Office 365“, „Azure Management“ oder „Alle Cloud-Apps“).

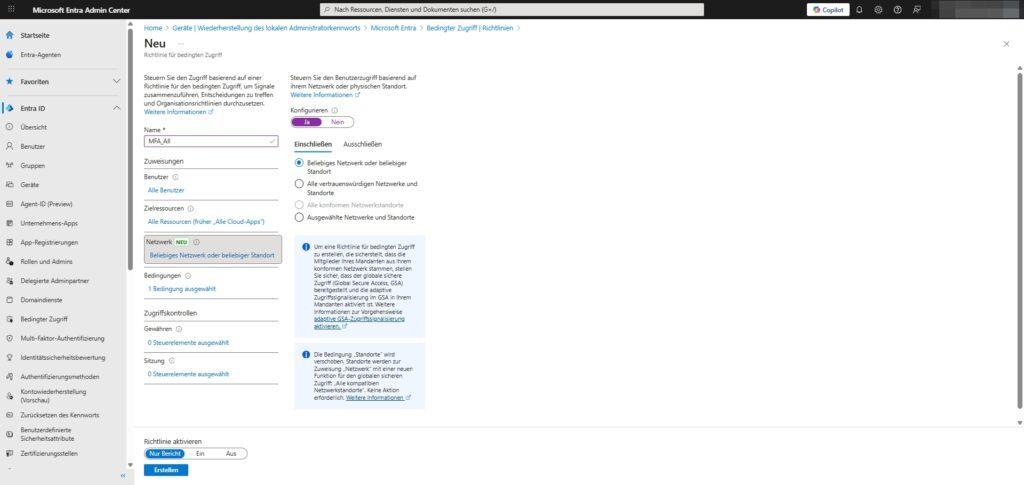

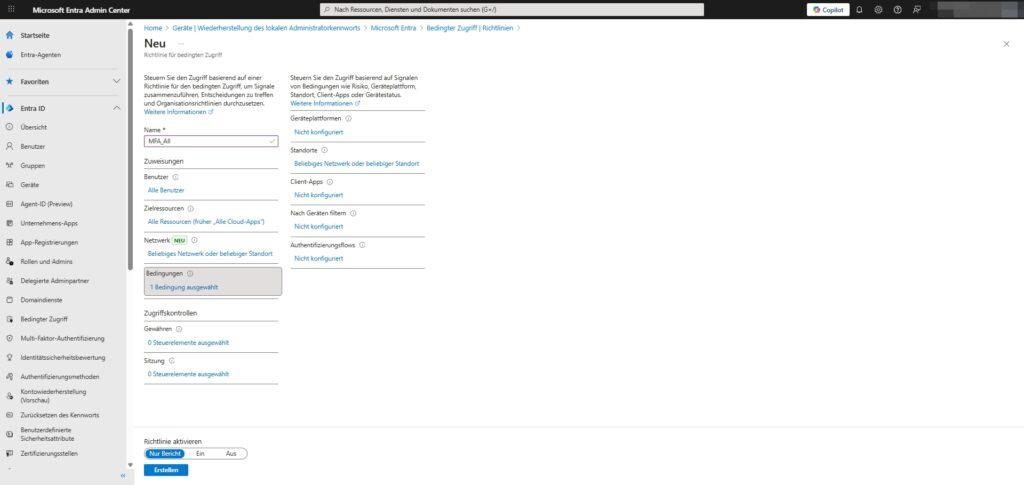

3. Bedingungen: Wann greift die Regel?

Hier verfeinerst du den Filter. Die Richtlinie greift nur, wenn diese Kriterien erfüllt sind:

- Geräteplattformen: Soll die Regel nur für Windows, iOS oder Android gelten?

- Standorte: Definiere vertrauenswürdige IP-Bereiche (z. B. Firmenzentrale), um Regeln zu lockern, oder blockiere Länder, aus denen keine Zugriffe erfolgen sollten.

- Client-Apps: Unterscheide zwischen Zugriffen per Browser und Desktop-Apps oder blockiere veraltete Authentifizierungsprotokolle (Legacy Auth), die oft Einfallstore für Hacker sind.

- Gerätefilter: Wende Richtlinien nur auf bestimmte Geräte an (z. B. nur Surface-Laptops).

4. Zugriffskontrolle: Die Entscheidung

Was passiert, wenn alle Bedingungen zutreffen?

- Zugriff gewähren: Hier setzt du die Hürden.

- MFA erforderlich: Der Nutzer muss den zweiten Faktor bestätigen.

- Gerät muss als konform markiert sein: Zugriff nur mit sauberen, von Intune verwalteten Geräten.

- Zugriff verweigern: Blockiert den Anmeldeversuch rigoros (z. B. bei Zugriff aus Risikoländern).

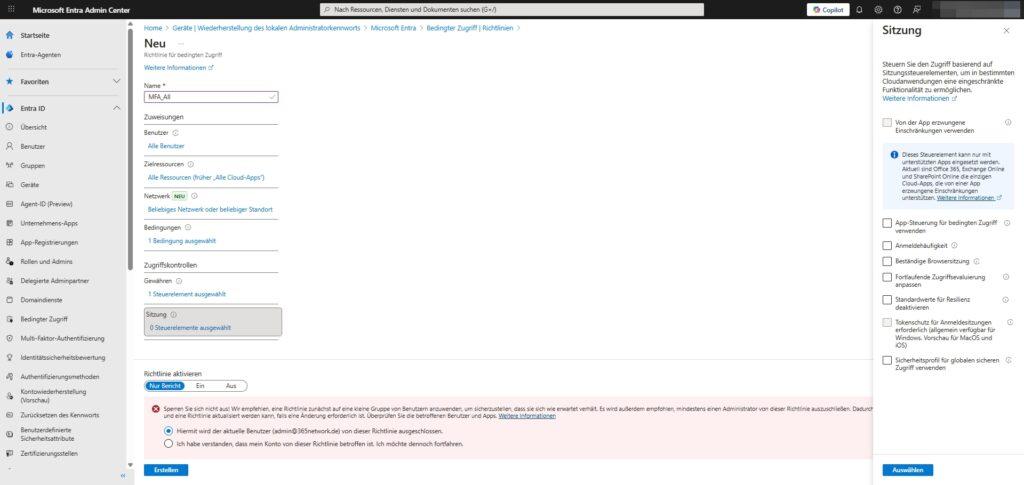

5. Sitzung: Die Feinsteuerung

Unter „Sitzung“ regelst du das Verhalten nach der Anmeldung.

- Anmeldehäufigkeit: Lege fest, wie oft sich ein Nutzer neu authentifizieren muss (z. B. alle 4 Stunden statt tagelang eingeloggt zu bleiben).

- Beständige Browsersitzung: Steuere, ob Cookies gespeichert werden dürfen.

Wichtig: Der „Nur Bericht“-Modus

Bevor du eine Richtlinie scharf schaltest („Ein“), nutze immer den Modus „Nur Bericht“ (Report-Only). In diesem Modus loggt Entra ID nur, was passiert wäre, ohne Nutzer tatsächlich zu blockieren.

Prüfe die Anmeldeprotokolle einige Tage lang, um sicherzustellen, dass deine Regel keine legitimen Mitarbeiter behindert. Erst dann stellst du den Schalter auf „Ein“.

Fazit & Überprüfung

Mit dem What-If-Tool (direkt im Menü „Bedingter Zugriff“) kannst du jederzeit simulieren, wie sich deine Richtlinien auf einen bestimmten Nutzer auswirken würden. Nutze dieses Werkzeug vor jeder Änderung.

Durch die Kombination aus MFA, Geräte-Compliance und Standort-Regeln schließt du die häufigsten Sicherheitslücken. Du schützt nicht nur deine Daten, sondern auch das Vertrauen, das Kunden und Mitarbeitende in deine Organisation setzen.