– Architektur, Anwendung und Best Practices für IT-Administratoren

Die Menge sensibler Daten in Unternehmen wächst exponentiell – und mit ihr das Risiko. In einer modernen Arbeitswelt, in der Daten die Grenzen von Firewalls und Netzwerken ständig überschreiten, reichen klassische perimeterbasierte Sicherheitsmodelle oder reine NTFS-Berechtigungen nicht mehr aus.

Hier wechseln wir die Strategie: Identity and Data become the new perimeter.

Microsoft Purview Sensitivity Labels (Vertraulichkeitsbezeichnungen) sind das Herzstück dieser datenzentrierten Sicherheitsstrategie. Sie ermöglichen es dir, Daten nicht nur zu klassifizieren, sondern den Schutz direkt an das Datenobjekt zu heften, egal, ob es in SharePoint Online liegt, per E-Mail versendet wird oder auf einem USB-Stick landet.

Hinweis zur Lizenzierung:

In diesem Artikel fokussieren wir uns auf die Möglichkeiten der Microsoft 365 Business Premium Lizenz. Diese bietet dir bereits mächtige Werkzeuge zur manuellen Klassifizierung und Verschlüsselung. Erweiterte Features wie das vollautomatische Labeling basierend auf Inhalten (z. B. „Erkenne Kreditkartennummern und setze Label ‚Streng Vertraulich'“) erfordern oft eine E5-Lizenz oder das Compliance Add-on. Ich weise an den entsprechenden Stellen darauf hin.

Voraussetzungen

Bevor du loslegst, lass uns kurz checken, ob deine Umgebung startklar ist. Damit Sensitivity Labels (Vertraulichkeitsbezeichnungen) sauber funktionieren, brauchst du folgende Basics:

- Lizenzen:

- Microsoft 365 Business Premium: Das ist unsere „Lizenz“ für diesen Artikel. Damit kannst du Labels erstellen, manuell zuweisen und Inhalte verschlüsseln.

- Office 365 E5 / Microsoft 365 E5 (oder Compliance Add-ons): Diese brauchst du, wenn du später Features wie Auto-Labeling (automatisches Klassifizieren) oder Machine Learning (Trainable Classifiers) nutzen möchtest.

- Berechtigungen:

- Du benötigst Zugriff auf das Microsoft Purview Compliance Portal (früher Compliance Center). Mindestens eine der folgenden Rollen sollte deinem Account zugewiesen sein:

- Global Administrator

- Compliance Administrator

- Compliance Data Administrator

- Du benötigst Zugriff auf das Microsoft Purview Compliance Portal (früher Compliance Center). Mindestens eine der folgenden Rollen sollte deinem Account zugewiesen sein:

- Office-Versionen (Client-Seite):

- Moderne Office-Versionen (Microsoft 365 Apps) haben den Client für Sensitivity Labels bereits fest eingebaut (Built-in Labeling). Du musst also keine separate Software oder Add-ins mehr auf den Clients verteilen.

Architektur und technische Funktionsweise

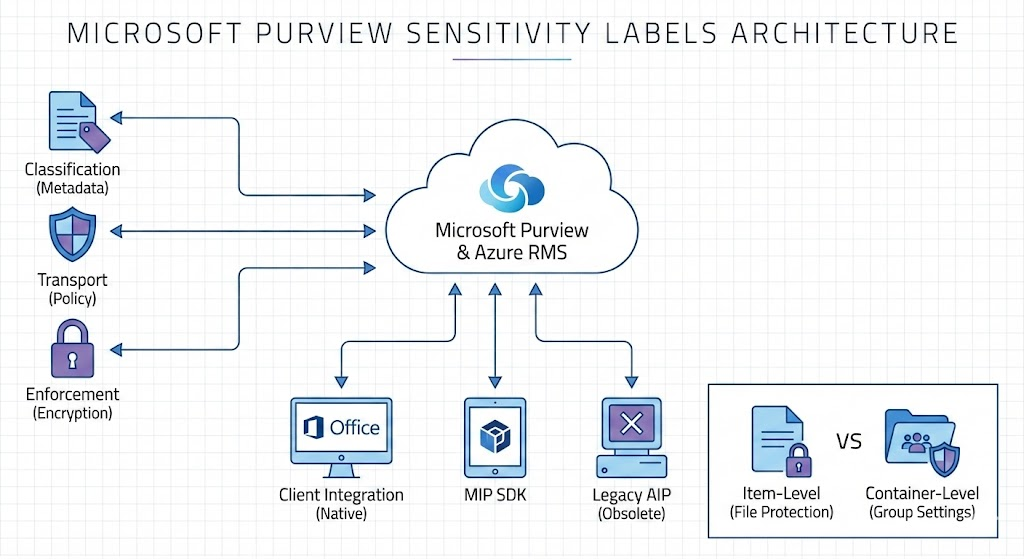

Sensitivity Labels (Vertraulichkeitsbezeichnungen) sind weit mehr als nur „digitale Aufkleber“. Sie sind Teil der Microsoft Purview Information Protection Plattform und greifen tief in die Architektur deines Microsoft 365 Tenants ein. Für IT-Administratoren ist es wichtig, die drei Ebenen der Architektur zu verstehen: Klassifizierung, Transport und Durchsetzung.

1. Das Label als intelligentes Metadaten-Objekt

Technisch gesehen schreibt ein Sensitivity Label bei der Anwendung Metadaten im Klartext in die Header-Informationen einer Datei. Bei Office-Dokumenten (Word, Excel, PowerPoint) landen diese beispielsweise in den Custom Properties als msip_labels.

- Klartext-Metadaten: Da das Label selbst (die Tag-ID) unverschlüsselt lesbar bleibt, können auch DLP-Lösungen (Data Loss Prevention), Drittanbieter-Apps oder Firewalls den Klassifizierungsgrad erkennen, ohne den Inhalt entschlüsseln zu müssen.

- Persistenz: Diese Metadaten bleiben dauerhaft mit der Datei verbunden, selbst wenn sie die M365-Umgebung verlässt.

2. Die Service-Ebene: Purview & Azure RMS

Hinter der Verwaltungsoberfläche (Compliance Portal) arbeitet ein komplexes Backend.

- Management Plane (Purview): Hier erstellst du Labels und verteilst sie über Label Policies (Veröffentlichungsrichtlinien) an Benutzer oder Gruppen (z. B. via Entra ID Security Groups). Eine Policy steuert nicht nur, wer ein Label sieht, sondern auch Features wie das Default Label (Standardbezeichnung) oder die Begründungspflicht (Justification) beim Herabstufen der Vertraulichkeit.

- Data Plane (Azure RMS): Wenn ein Label Verschlüsselung erfordert, greift der Dienst auf den Azure Rights Management Service (Azure RMS) zurück. Azure RMS fungiert als die kryptografische Engine. Der Inhalt wird verschlüsselt und mit einer Publishing License versehen. Diese definiert, wer (Authentifizierung via Entra ID) welche Rechte (Usage Rights: View, Edit, Print, Export) erhält.

Wichtig für Admins: Auch wenn Microsoft das Branding zu „Purview“ verschiebt und „AIP“ (Azure Information Protection) als Produktname in den Hintergrund tritt: Azure RMS bleibt der technische Motor, der die Verschlüsselung regelt.

3. Client-Integration und SDK

Damit Anwender Labels nutzen können, muss die Software „Label-aware“ sein.

- Native Integration: In modernen Office-Versionen (Desktop, Web, Mobile) ist die Funktionalität nativ integriert (Built-in Labeling).

- Praxis-Tipp: Das alte COM-Add-In (AIP Unified Labeling Client) ist für Office-Apps obsolet. Rolle es nicht mehr aus und migriere bestehende Clients auf die native Integration.

- Praxis-Tipp: Das alte COM-Add-In (AIP Unified Labeling Client) ist für Office-Apps obsolet. Rolle es nicht mehr aus und migriere bestehende Clients auf die native Integration.

- Microsoft Information Protection (MIP) SDK: Dritthersteller (z. B. Adobe Acrobat, CAD-Software oder Cloud-Security-Gateways) nutzen das MIP SDK, um Labels lesen und schreiben zu können. Dies garantiert ein konsistentes Verhalten über das Microsoft-Ökosystem hinaus.

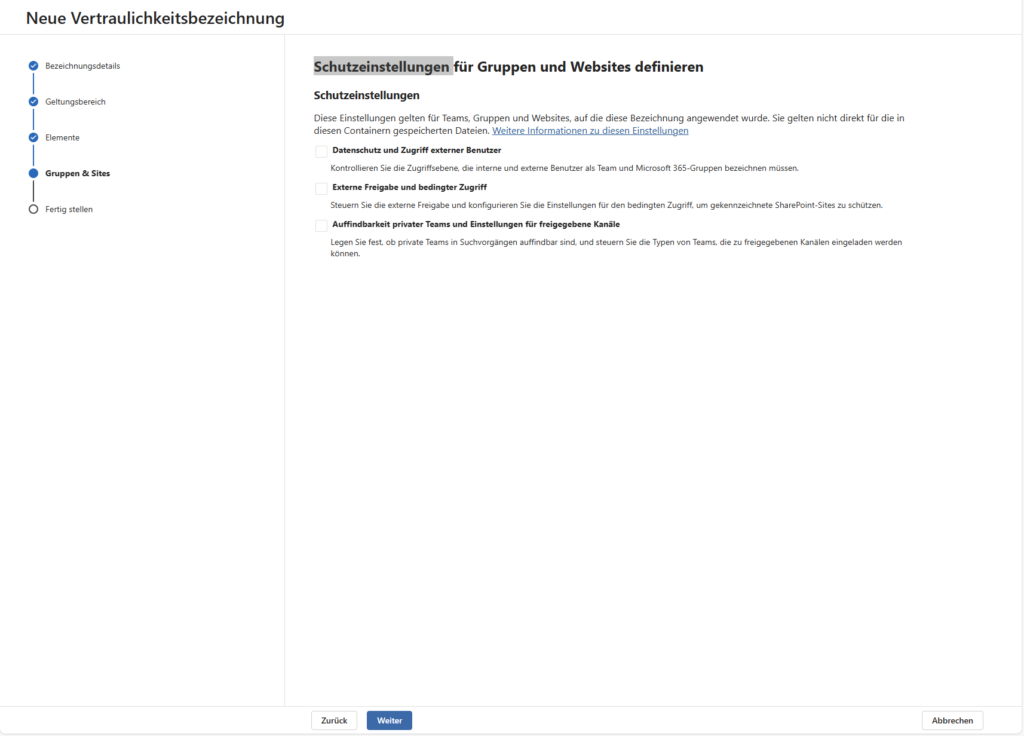

Container vs. Item-Level

Ein häufiges Missverständnis liegt im Geltungsbereich. Wir unterscheiden heute zwei Welten:

| Scope | Beschreibung |

| Item-Level | Das Label schützt die Datei oder E-Mail selbst (Verschlüsselung, Wasserzeichen, Header/Footer). Der Schutz reist mit der Datei. |

| Container-Level | Das Label wird auf Microsoft Teams, M365 Gruppen oder SharePoint Sites angewendet. Achtung: Dies verschlüsselt nicht die Dateien darin! Es steuert die Einstellungen des Containers, wie z. B. „Gastzugriff blockieren“ oder „Zugriff nur von verwalteten Geräten erlauben“. |

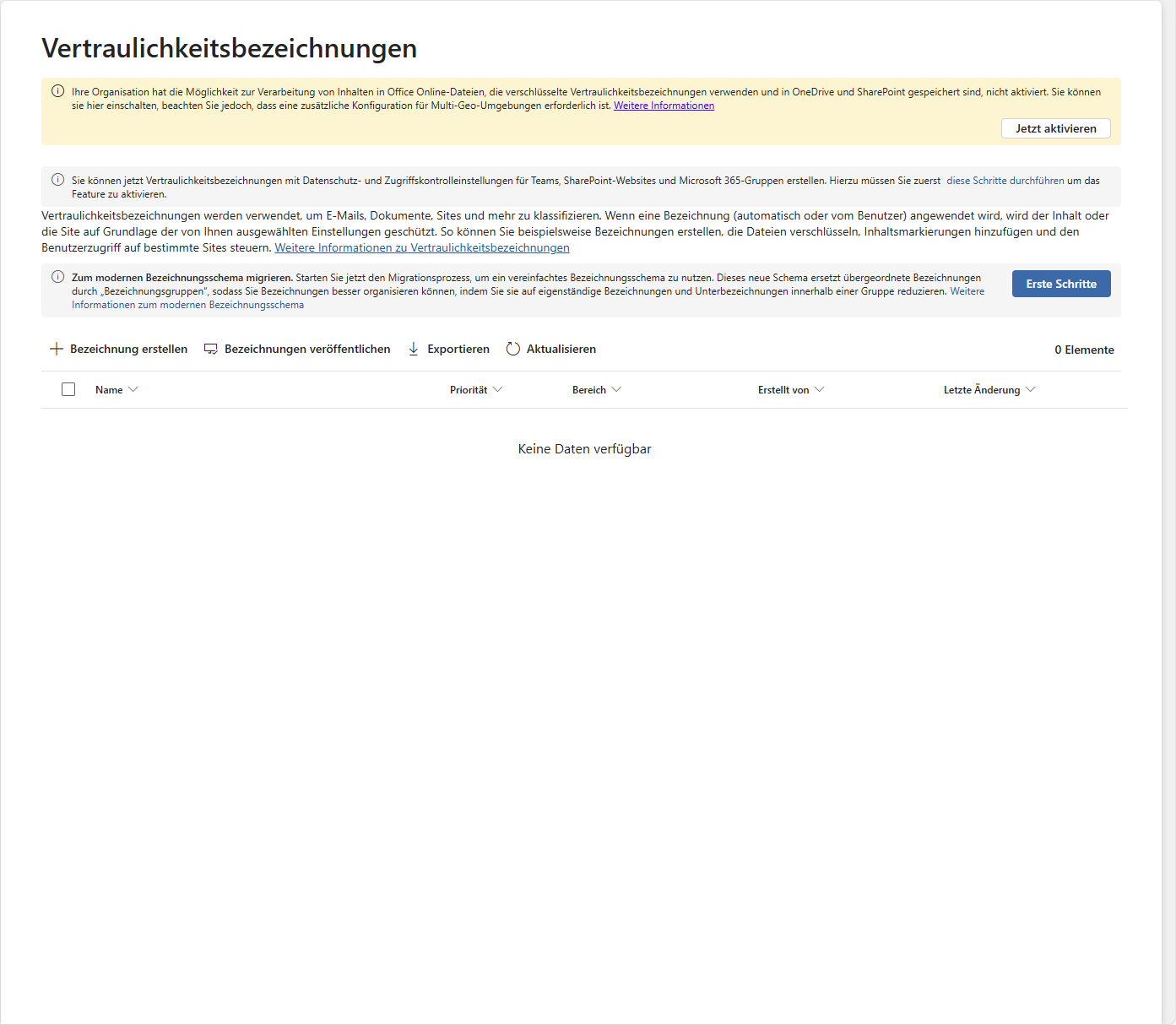

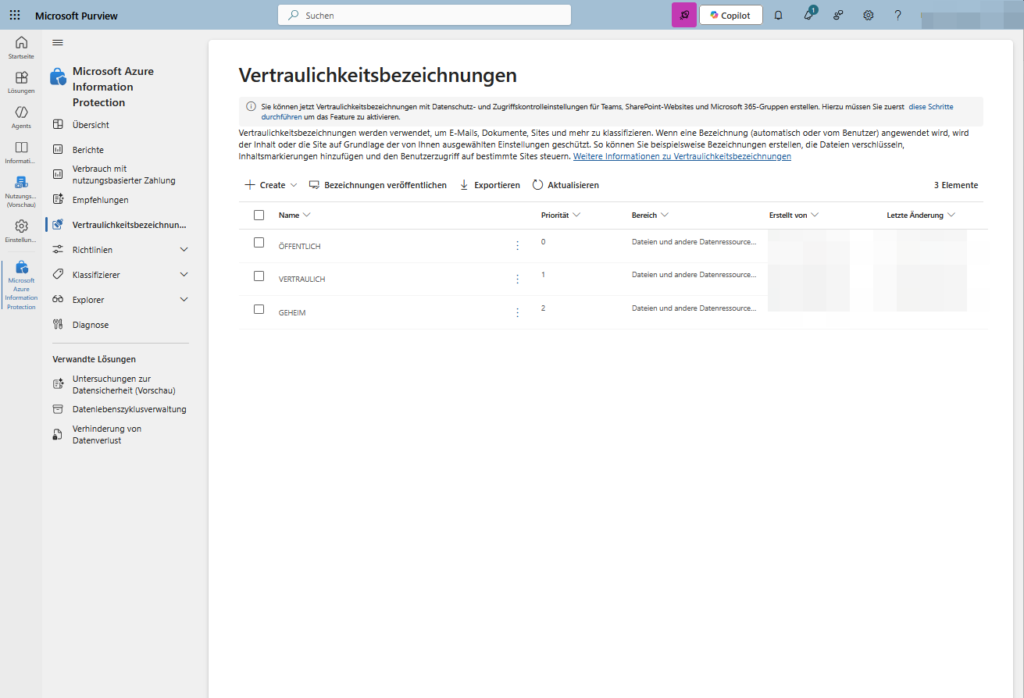

Erstellung und Konfiguration – Schritt-für-Schritt

Um Sensitivity Labels produktiv einzusetzen, musst du die Logik des Purview Compliance Portals verstehen. Der Prozess folgt einer strikten Hierarchie, die du einhalten solltest, um Konfigurationsfehler zu vermeiden: Scopes aktivieren -> Taxonomie planen -> Labels bauen -> Policies veröffentlichen.

1. Technische Voraussetzungen (Scopes) schaffen

Bevor du das erste Label erstellst, musst du sicherstellen, dass dein Tenant überhaupt bereit ist, diese tief in die Plattform zu integrieren. Der alte Button „Unified Labeling aktivieren“ ist Geschichte. Stattdessen müssen heute zwei Features explizit aktiviert werden, damit Labels ihr volles Potenzial entfalten.

Standardmäßig „sehen“ Sensitivity Labels nur Dateien und E-Mails. Möchtest du Labels auch nutzen, um Microsoft Teams, M365 Gruppen oder SharePoint Sites zu schützen (z. B. um Gastzugriff auf „Geheimen“ Teams zu blockieren), muss dieses Feature auf Tenant-Ebene aktiviert werden.

- Der Weg: Dies geschieht einmalig im Microsoft Entra ID Directory Setting.

- Achtung: Da das alte

AzureADPreviewPowerShell-Modul abgekündigt wird, erfolgt die Aktivierung heute idealerweise über das Microsoft Graph PowerShell SDK (oder über eine Benachrichtigung im Purview Portal, sofern diese angezeigt wird). Ohne diesen Schritt tauchen die Reiter für „Gruppen und Websites“ im Label-Assistenten gar nicht erst auf.

Früher waren verschlüsselte Dateien für SharePoint „schwarze Boxen“. Die Suche konnte sie nicht indexieren, und das gemeinsame Bearbeiten im Webbrowser war unmöglich.

- Die Lösung: Aktiviere die Funktion „Co-authoring for files with sensitivity labels“ (Gleichzeitiges Bearbeiten von Dateien mit Vertraulichkeitsbezeichnungen).

- Der Effekt: Sobald dies aktiv ist, kann SharePoint Online den Inhalt verschlüsselter Dateien lesen. Das ist essenziell für:

- Volltextsuche: Benutzer finden Dokumente auch anhand von Inhalten, nicht nur am Dateinamen.

- eDiscovery: Die Compliance-Suche findet kritische Inhalte.

- Web-Nutzung: Verschlüsselte Word/Excel/PowerPoint-Dateien können direkt im Browser geöffnet und gleichzeitig von mehreren Usern bearbeitet werden.

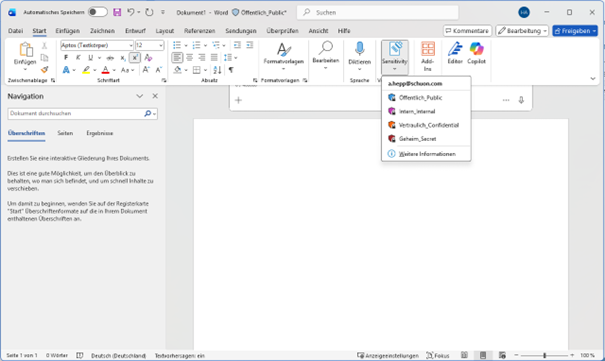

2. Die Taxonomie: Weniger ist mehr

Bevor du im Portal klickst, nimm Stift und Papier. Eine zu komplexe Struktur überfordert die Nutzer und führt dazu, dass sie einfach das erstbeste Label wählen, nur um weitearbeiten zu können.

Best Practice: Starte mit maximal 3–5 Hauptkategorien (Parent Labels). Eine bewährte Struktur orientiert sich oft an diesem Standard:

- Personal (Privat):

- Zweck: Daten ohne Geschäftsbezug.

- Technik: Keine Verschlüsselung, kein Logging. Dient oft dazu, private Dateien von DLP-Scans auszuschließen.

- Public (Öffentlich):

- Zweck: Daten, die explizit für die Öffentlichkeit bestimmt sind (Webseiten-Texte, Marketing-Flyer).

- Technik: Keine Verschlüsselung.

- General (Intern):

- Zweck: Der Standard für tägliche Arbeit (Memos, interne Kommunikation).

- Technik: Keine Verschlüsselung (oder nur visuelle Markierung).

- Tipp: Dies ist oft der perfekte Kandidat für das Default Label (Standardbezeichnung).

- Confidential (Vertraulich):

- Zweck: Sensible Projekte, Kundendaten, Verträge.

- Technik: Hier beginnt der Schutz. Verschlüsselung + Zugriffsbeschränkung (z. B. „Nur Mitarbeiter“).

Pro-Tipp: Sub-Labels nur bei technischem Unterschied Nutze Sub-Labels (Kind-Elemente) nur, wenn es technisch notwendig ist.

- Falsch: Confidential -> Finance und Confidential -> Sales, wenn beide genau die gleichen Rechte haben (z. B. „Alle Mitarbeiter“). Das verwirrt nur.

- Richtig: Confidential -> All Employees (Zugriff für alle Internen) vs. Confidential -> HR Only (Zugriff hart beschränkt auf die HR-Sicherheitsgruppe). Hier rechtfertigen die unterschiedlichen Berechtigungen die Unterteilung.

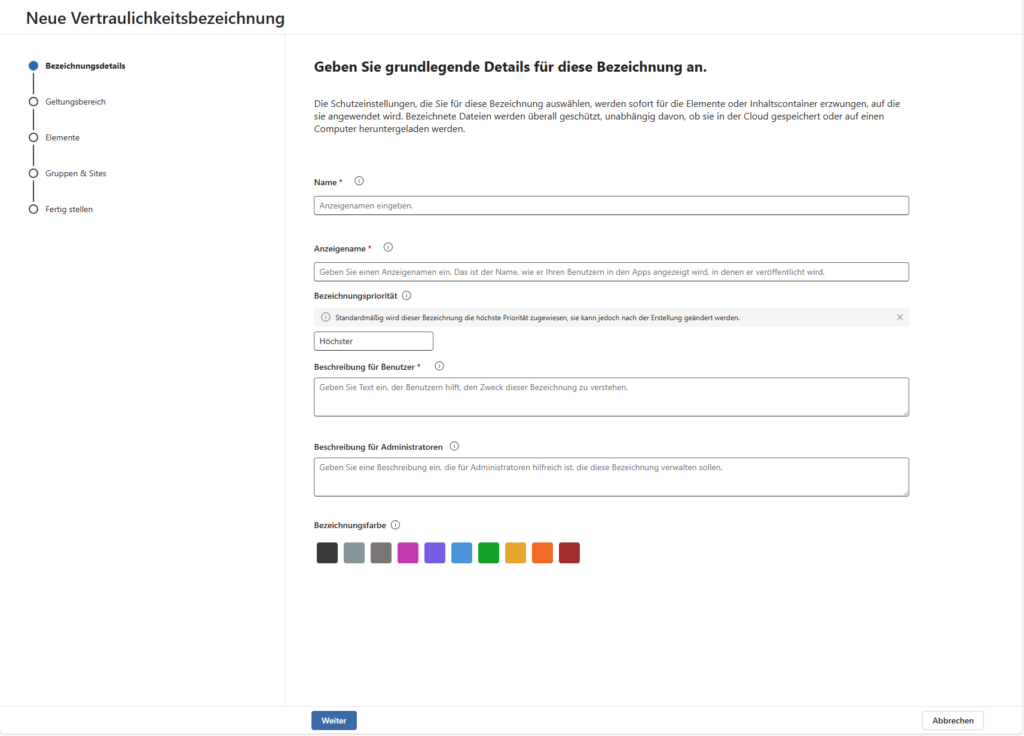

3. Erstellung der Labels (Das „Was“)

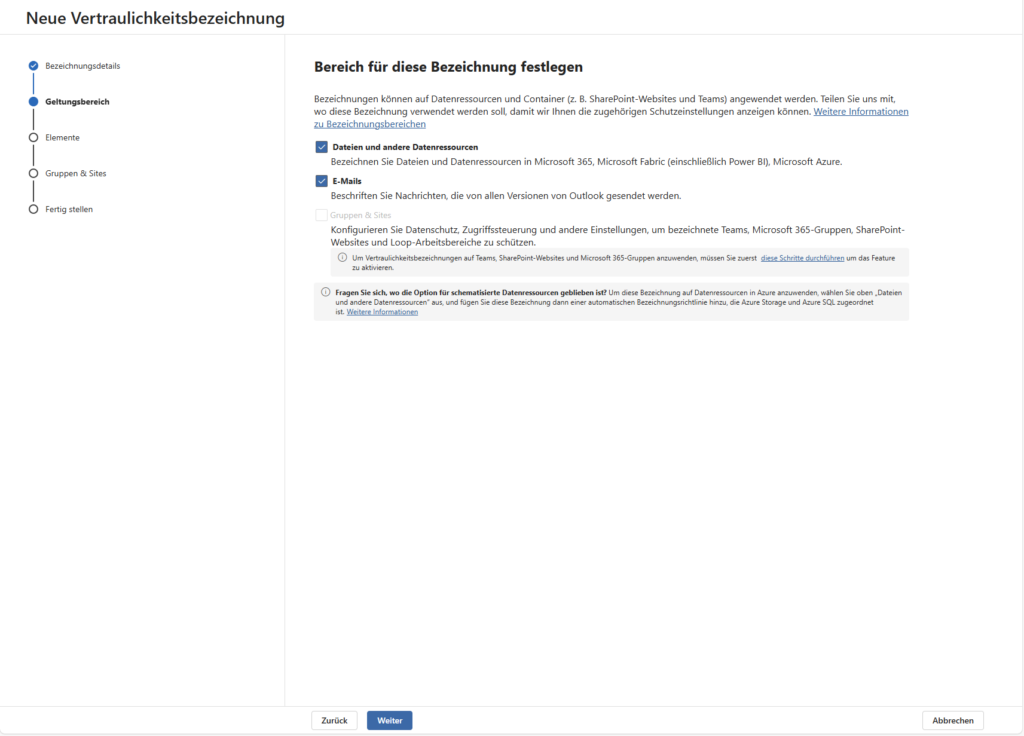

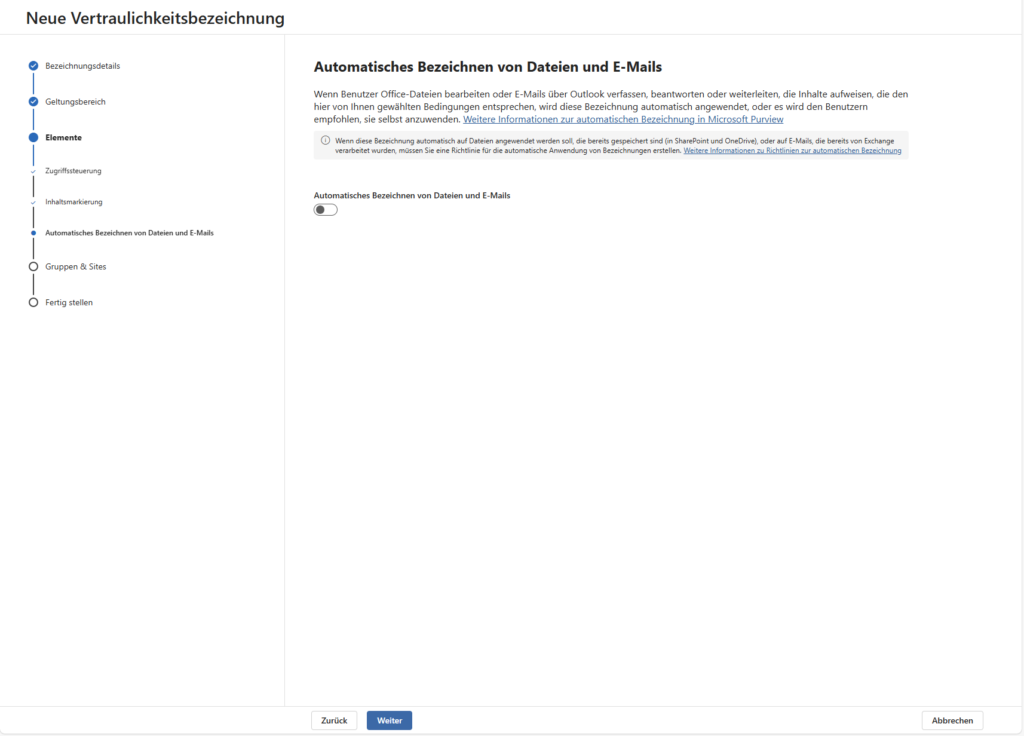

Direkt nach den Basis-Infos fragt dich der Assistent: „Wo soll diese Bezeichnung gelten?“ Hier definierst du die Reichweite des Labels. Für den Anfang sind meist zwei Haken relevant:

- Elemente (Items): Das Label gilt für Dateien (Word, Excel, PowerPoint, PDF) und E-Mails.

- Gruppen & Websites (Groups & Sites): Das Label gilt für Microsoft Teams, M365 Gruppen und SharePoint Sites.

- Hinweis: Diese Option ist nur verfügbar, wenn du die Voraussetzungen (siehe oben) erfüllt hast.

4. Schutzeinstellungen für Dateien und E-Mails

Wenn du „Elemente“ ausgewählt hast, kannst du nun die „Zähne“ des Labels konfigurieren. Hier entscheidest du, was technisch passiert, wenn ein Nutzer das Label anklickt.

A) Encryption (Verschlüsselung)

Dies ist die stärkste Waffe der Sensitivity Labels. Du hast zwei Hauptstrategien:

- Assign permissions now (Berechtigungen jetzt zuweisen):

- Szenario: Du definierst als Admin statisch, wer Zugriff hat.

- Beispiel: Label „Intern“ = Zugriff für „Alle Mitarbeiter“ (via dynamische Entra ID Gruppe). Label „HR Gehaltsdaten“ = Zugriff nur für „Sicherheitsgruppe HR“.

- Vorteil: Der Nutzer muss nicht nachdenken, die Regeln sind fest hinterlegt.

- Let users assign permissions (Benutzer Berechtigungen zuweisen lassen):

- Szenario: Ad-hoc-Projekte oder E-Mails an Externe.

- Funktion: Beim Auswählen des Labels fragt Office den Ersteller: „Wer darf das lesen?“ (ähnlich wie bei „Nicht weiterleiten“ in Outlook).

- Vorteil: Maximale Flexibilität für Fachabteilungen, ohne dass die IT für jedes Projekt ein neues Label bauen muss.

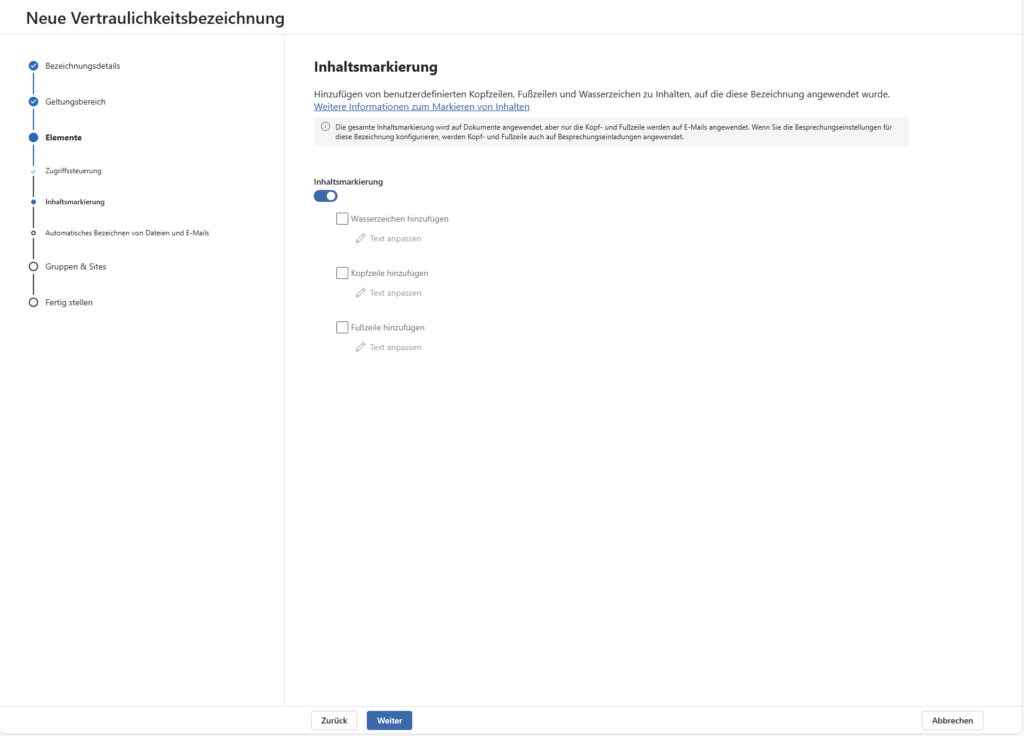

B) Content Marking (Inhaltsmarkierung)

Markierungen machen den Schutzstatus visuell sichtbar. Du kannst Wasserzeichen, Kopfzeilen oder Fußzeilen erzwingen.

- Praxis-Tipp: Weniger ist mehr.

- Ein Wasserzeichen (z. B. „Vertraulich“ quer über die Seite) ist effektiv, kann aber Dokumente schwer lesbar machen. Wähle dezente Farben (Hellgrau) und prüfe die Lesbarkeit.

- Kopf-/Fußzeilen sind oft die bessere Wahl für den Alltag, da sie den Lesefluss nicht stören, aber beim Ausdrucken trotzdem sichtbar bleiben.

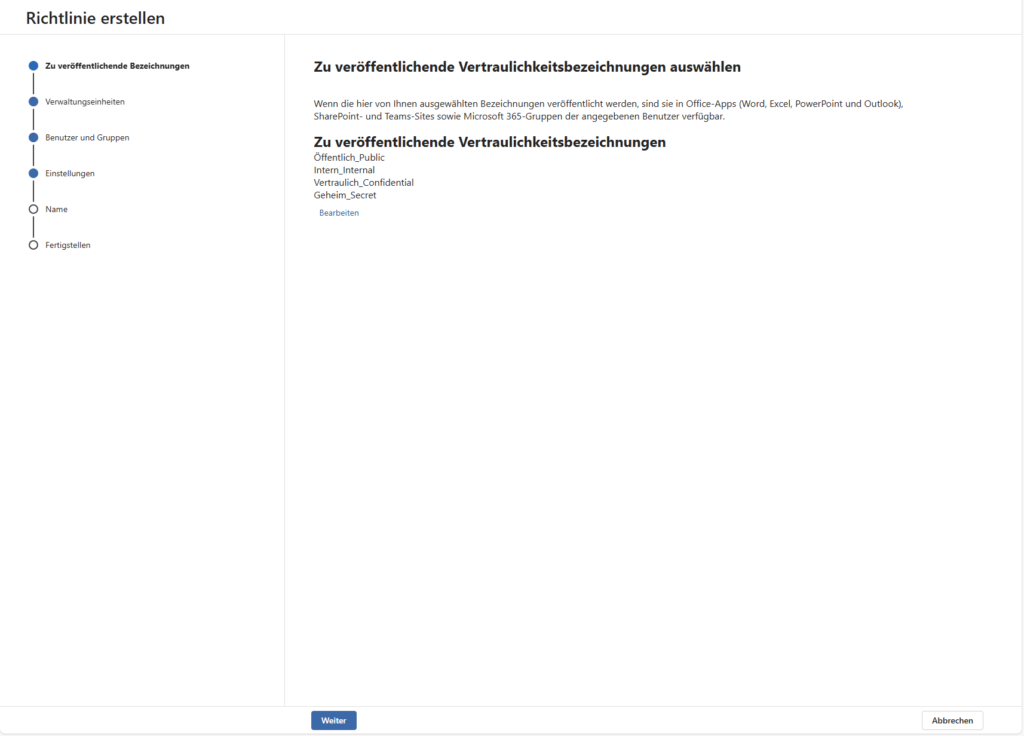

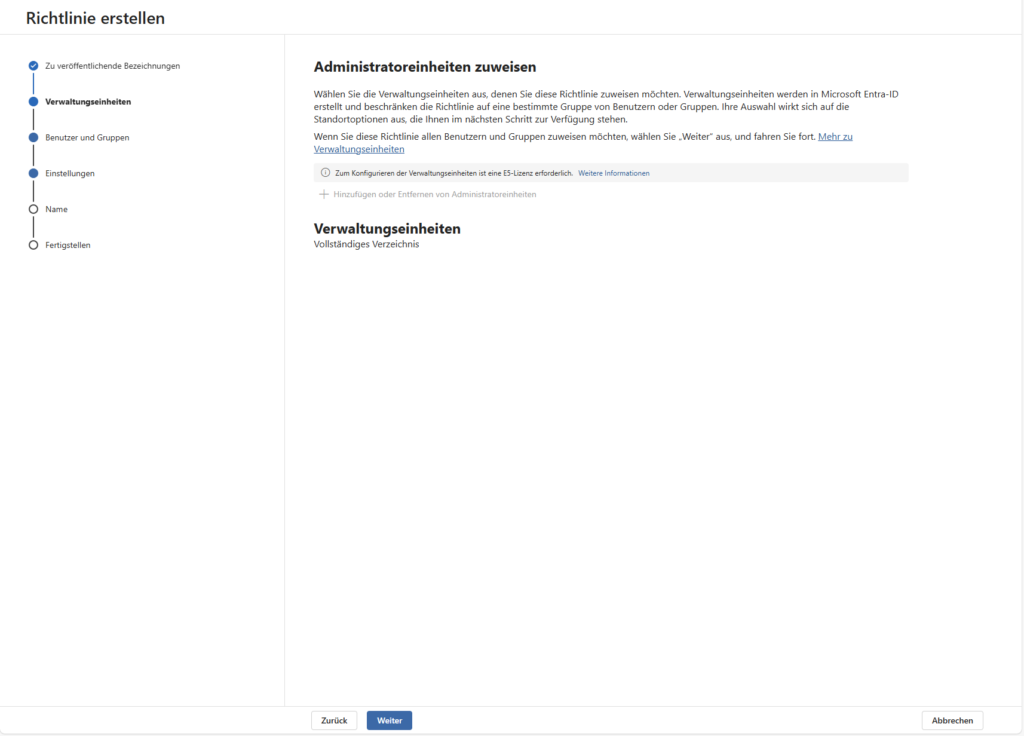

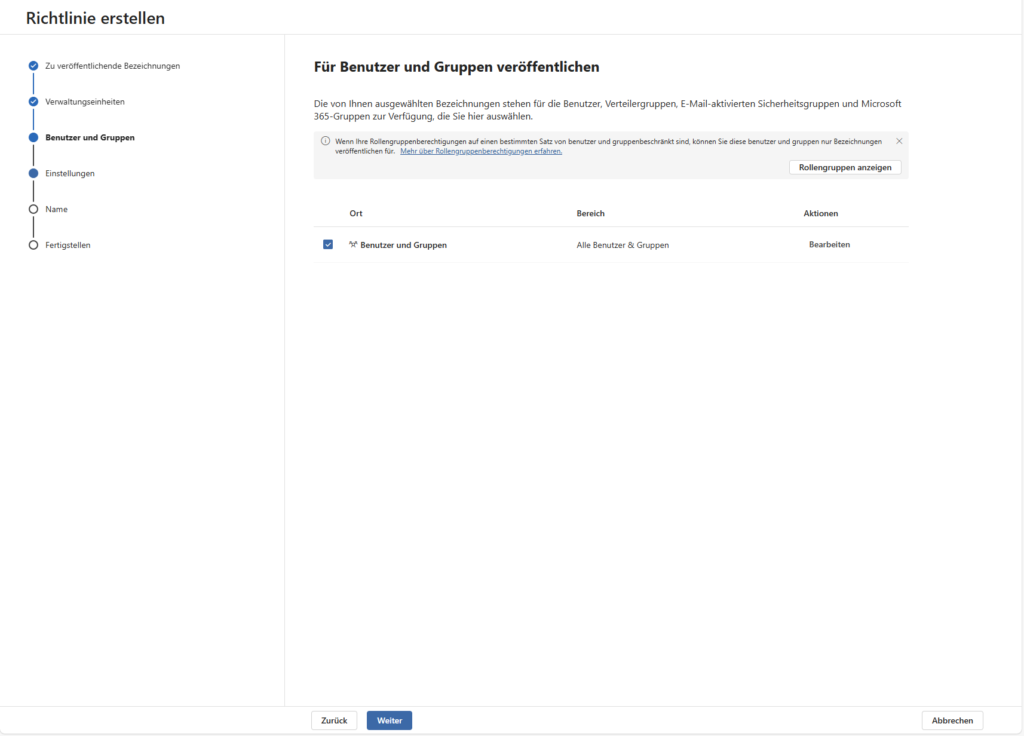

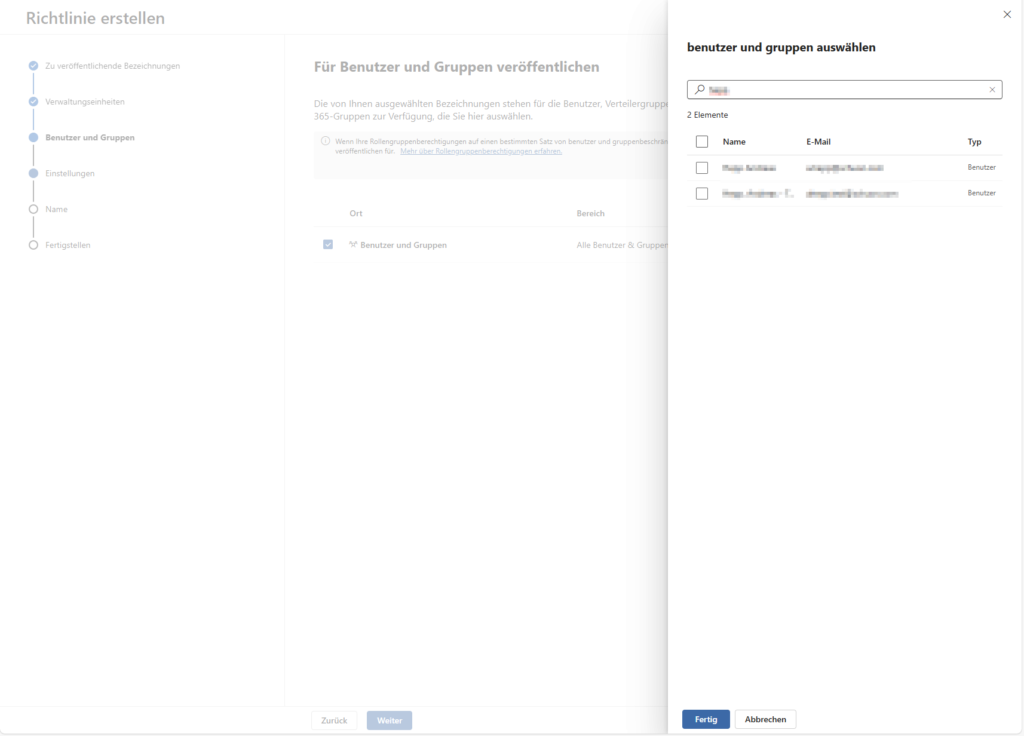

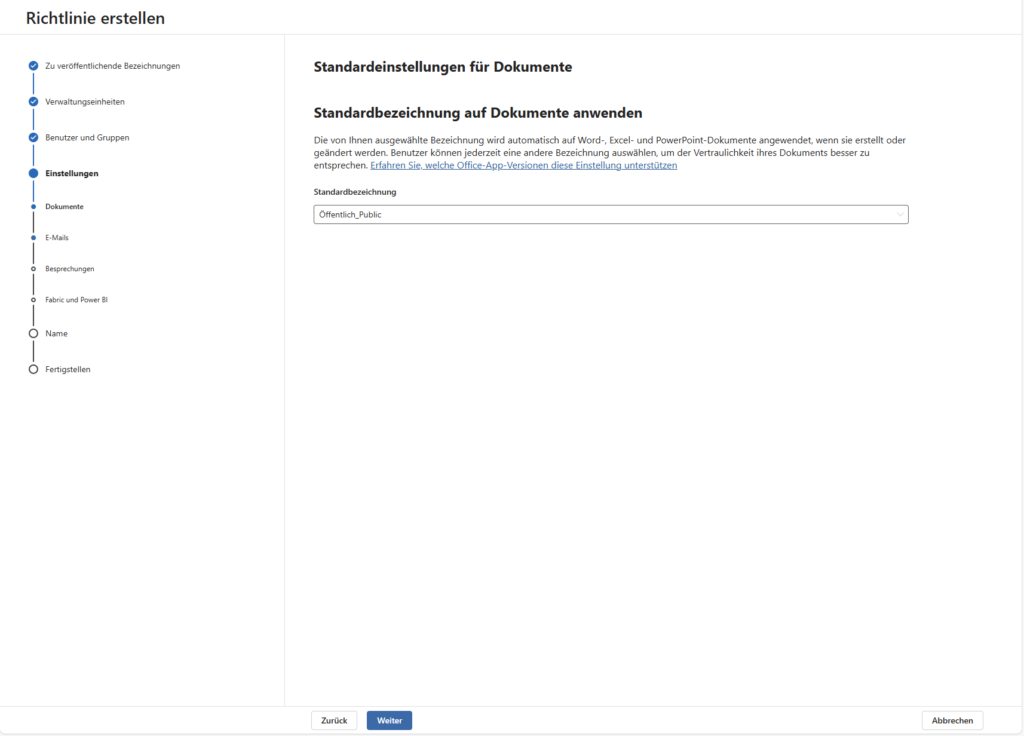

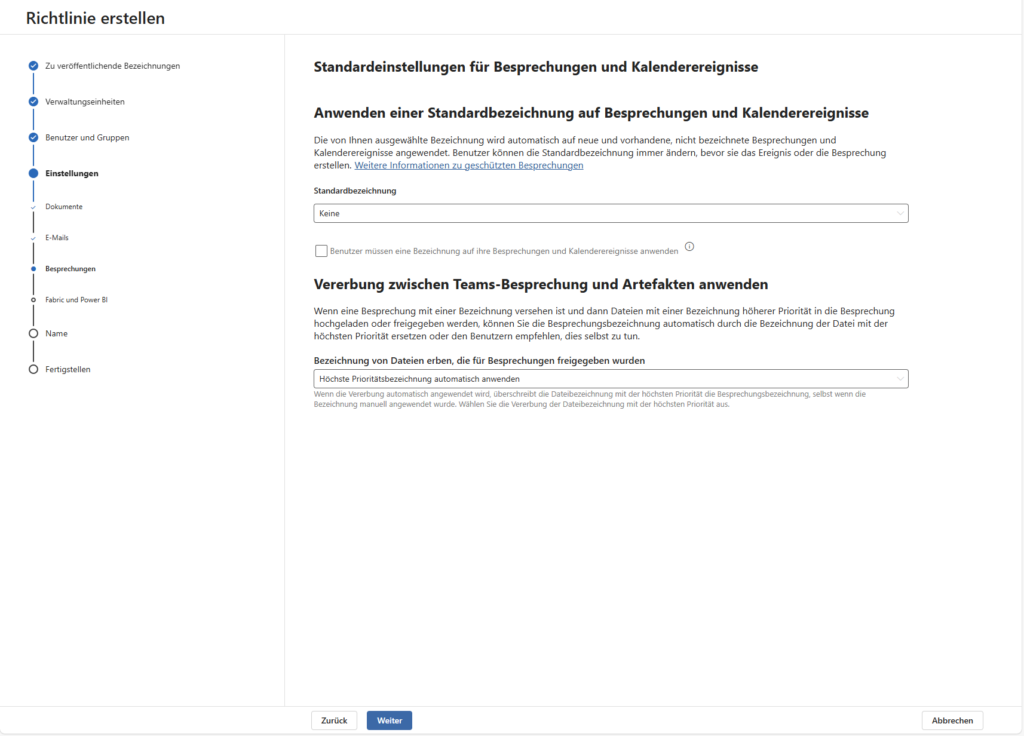

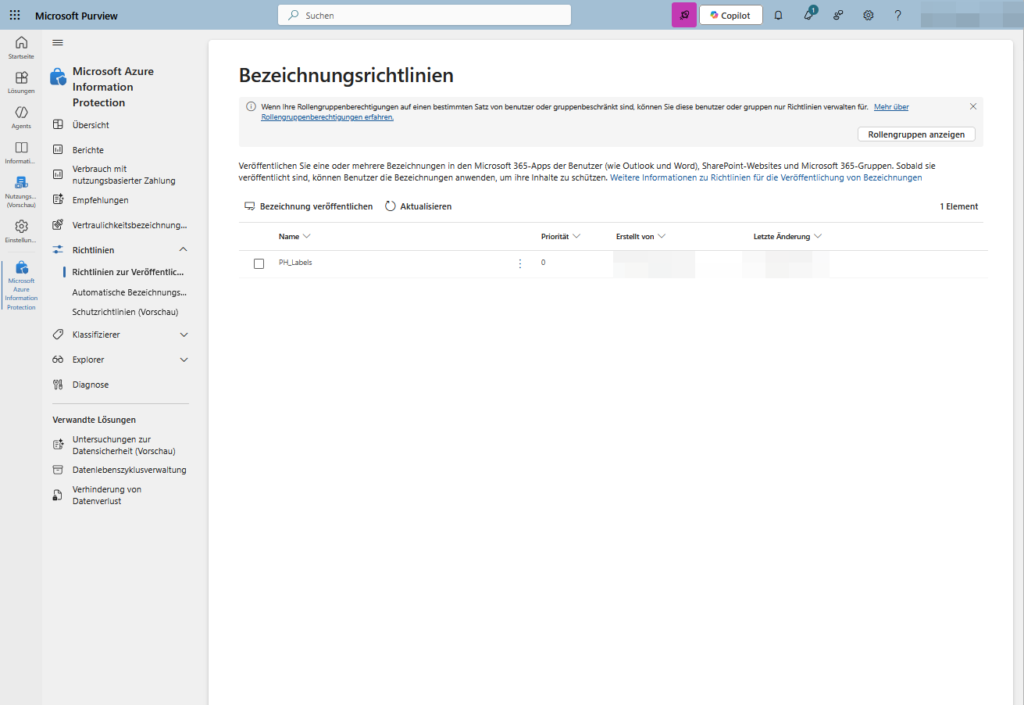

5. Label Policies konfigurieren (Das „Wer“ und „Wo“)

Ein Label ohne Policy ist unsichtbar. Du hast das „Schild“ zwar gemalt, aber noch nicht aufgehängt. Über Label Policies (Veröffentlichungsrichtlinien) steuerst du, welche Benutzer oder Gruppen welche Labels überhaupt sehen dürfen.

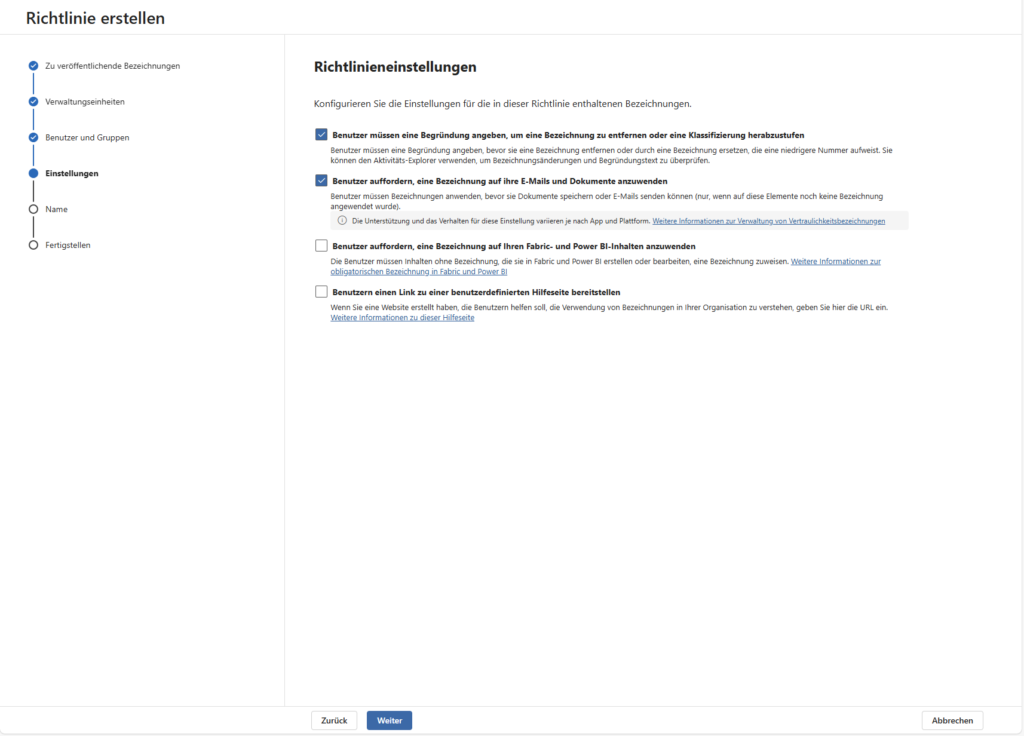

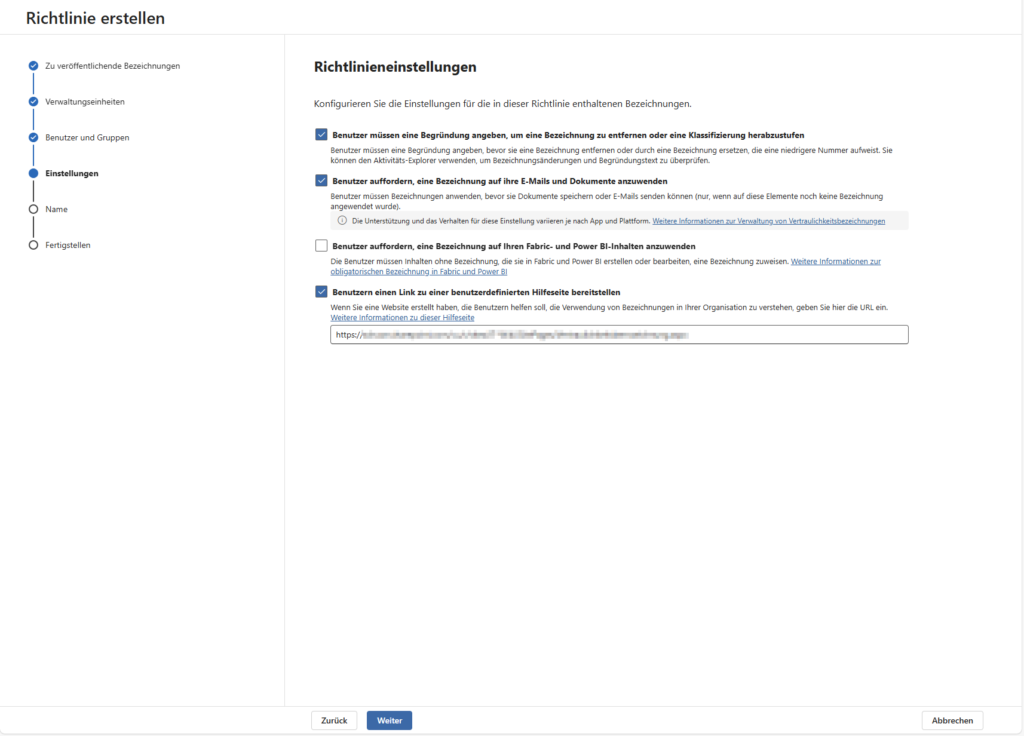

Gehe zu Label policies und erstelle eine neue Richtlinie. Hier sind die drei wichtigsten Stellschrauben für dich als Admin:

A) Default Label (Standardbezeichnung)

Hier legst du fest, welches Label automatisch gesetzt ist, wenn ein Nutzer ein neues Dokument oder eine E-Mail erstellt.

- Best Practice: Viele Firmen starten mit „General / Intern“ als Default.

- Warum? Das stellt sicher, dass keine Datei unklassifiziert („nackt“) bleibt, ohne den Nutzer bei jeder E-Mail zu nerven.

B) Mandatory Labeling (Erforderliche Bezeichnung)

Wenn du diese Option aktivierst, zwingst du den Nutzer zur Interaktion. Er muss ein Label wählen, bevor er ein Dokument speichern oder eine E-Mail versenden kann.

- Wann nutzen? Sinnvoll in hochregulierten Bereichen oder wenn die „Default Label“-Strategie nicht greift.

- Vorsicht: Das kann den Workflow stören. Kombiniere dies idealerweise mit einer Begründungspflicht (Require justification to remove a label or lower its classification), wenn Nutzer ein Label später herabstufen wollen.

C) Priority (WICHTIG!)

Die Reihenfolge der Labels in deiner Liste ist keine reine Kosmetik, sie ist Logik.

- Die Regel: Das Label ganz unten in der Liste hat die höchste Priorität.

- Der Effekt: Microsoft 365 nutzt diese Hierarchie, um Konflikte zu lösen.

- Beispiel: Wenn eine E-Mail einen Anhang mit dem Label „Streng Vertraulich“ (hohe Prio) hat, die E-Mail selbst aber auf „Öffentlich“ (niedrige Prio) steht, schlägt der Client (je nach Einstellung) vor, die E-Mail hochzustufen. Das System schützt immer zugunsten der höheren Priorität.

6. Deployment und Testen

Der häufigste Fehler beim Rollout ist Ungeduld. Die Microsoft 365 Compliance-Architektur ist mächtig, aber nicht immer schnell.

- Pilot-Phase: Veröffentliche deine erste Policy niemals sofort an „All Users“. Erstelle eine Sicherheitsgruppe „IT-Pilot“ und weise die Policy erst dieser zu.

- Der 24-Stunden-Puffer: Änderungen an Label Policies (neu erstellen, Labels hinzufügen, Einstellungen ändern) werden nicht in Echtzeit gepusht.

- Es kann bis zu 24 Stunden dauern, bis die Labels in allen Outlook-Clients, in Word Online oder auf den Mobile Devices sichtbar sind.

- Admin-Tipp: Wenn ein Label beim User nicht auftaucht, starte nicht wild Troubleshooting. Warte erst den Sync-Zyklus ab. Ein Neustart der Office-Apps (oder der „Reset Settings“-Button im AIP Unified Labeling Client, falls noch genutzt) kann den Prozess manchmal beschleunigen, ist aber keine Garantie.

7. Monitoring & Reporting: Die Kontrolle behalten

Vertrauen ist gut, Kontrolle ist besser. Nachdem die Policies ausgerollt sind, musst du wissen: Werden sie genutzt? Wo liegen unsere sensiblen Daten? Dafür bietet Microsoft Purview zwei zentrale Werkzeuge im Bereich „Data classification“ (Datenklassifizierung).

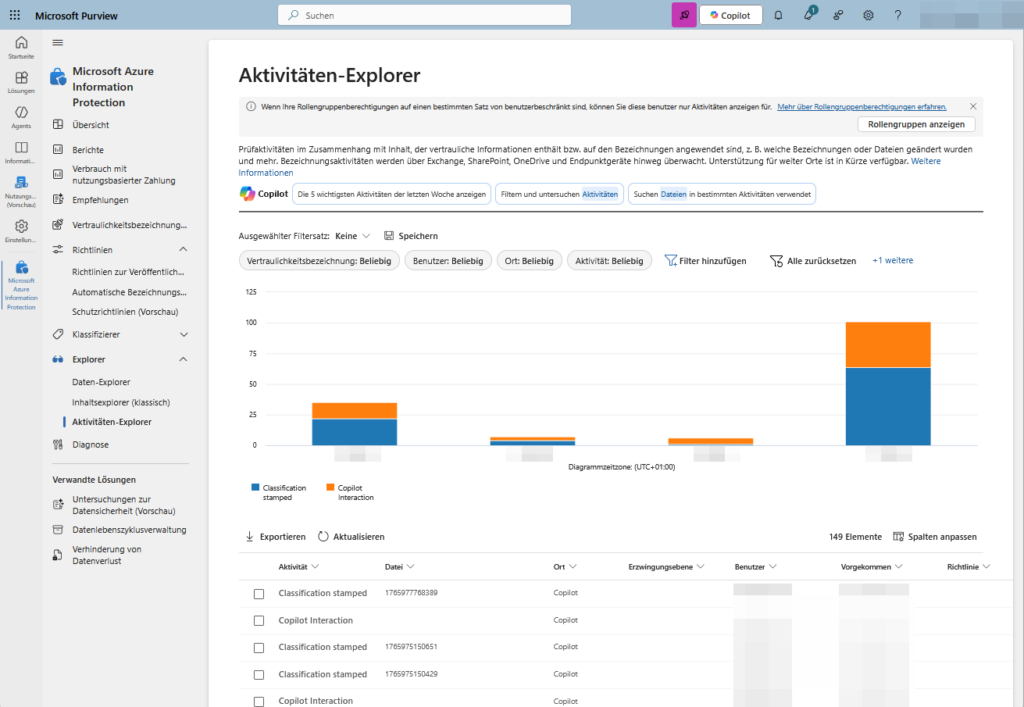

A) Der Aktivitäten-Explorer (Activity Explorer)

Hier siehst du die Dynamik in deinem Tenant. Der Aktivitäten-Explorer beantwortet die Frage: „Wer hat was getan?“

- Welche Dateien wurden neu gelabelt?

- Welche Dateien wurden herabgestuft (Downgrade, z. B. von „Streng Vertraulich“ auf „Öffentlich“)?

- Welche Dateien wurden gedruckt oder auf USB-Sticks kopiert (in Kombination mit Endpoint DLP)?

Admin-Tipp: Nutze den Filter „Aktivität“, um gezielt nach „Bezeichnung geändert“ (Label changed) oder „Bezeichnung entfernt“ zu suchen. Das sind oft Indikatoren für Schulungsbedarf oder unerwünschtes Nutzerverhalten.

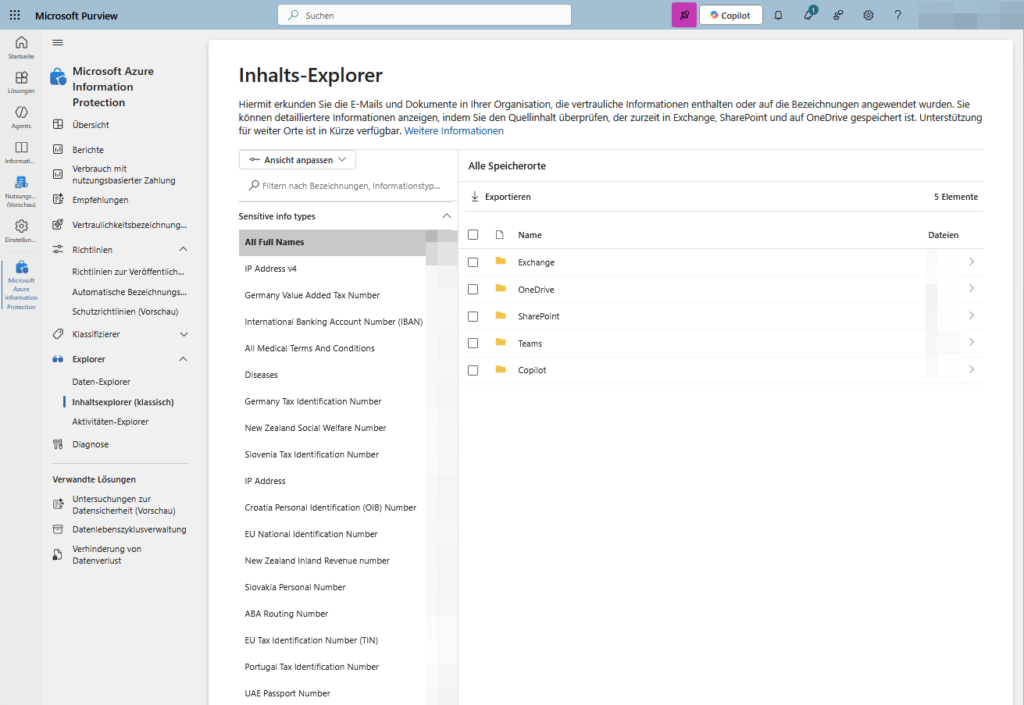

B) Der Inhalts-Explorer (Content Explorer)

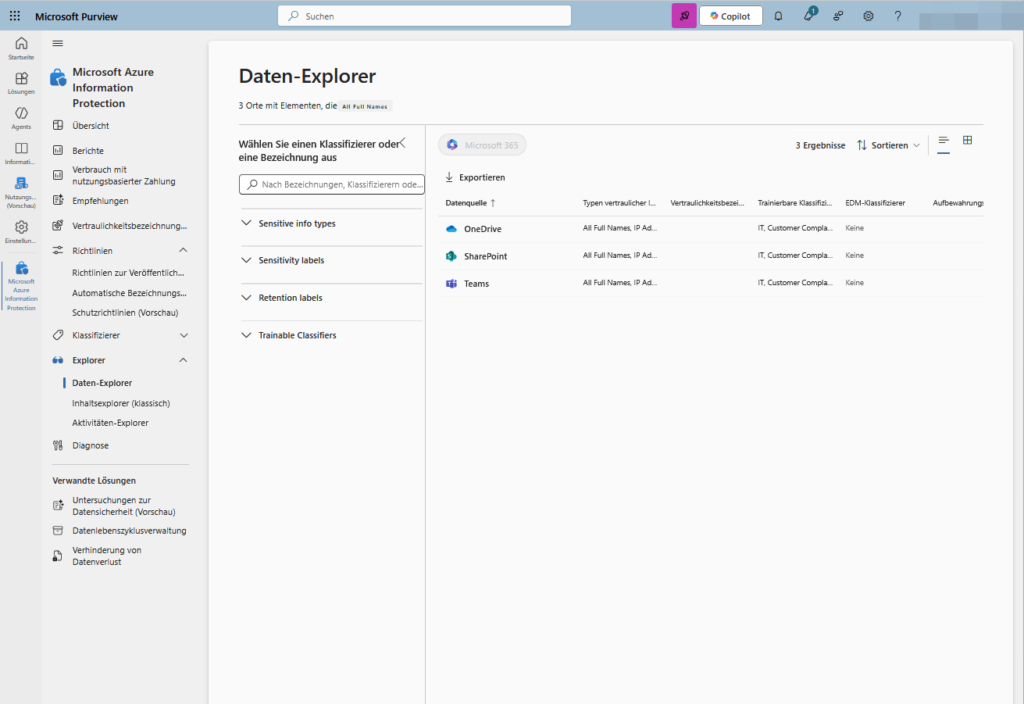

Während der Aktivitäten-Explorer Handlungen zeigt, zeigt der Inhalts-Explorer den Zustand. Er beantwortet die Frage: „Wo liegen unsere Daten?“

Du kannst hier durch SharePoint, OneDrive und Exchange navigieren und sehen: „Aha, in der OneDrive-Freigabe von Herrn Müller liegen 50 Dateien mit Kreditkartennummern.“

Wichtiger Lizenzhinweis: Wie du vielleicht im Portal bemerkst (und auf dem Screenshot oben siehst), ist der volle Zugriff auf den Inhalts-Explorer oft ein E5-Feature (oder erfordert das Compliance Add-on). Mit Business Premium siehst du oft nur die Top-Level-Statistiken, kannst aber nicht tief in die Dateilisten „drillen“, um den exakten Inhalt zu prüfen.

Deep Dive: Rechteverwaltung & „Super User“

… Details aufklappen

Technisch gesehen verwaltet Microsoft die kryptografischen Schlüssel für deine Labels (RMS-Keys), es sei denn, du nutzt komplexe Nischenlösungen wie DKE (Double Key Encryption). Das größte Risiko im Alltag ist jedoch nicht der Verlust des Schlüssels bei Microsoft, sondern der Zugriffsverlust durch Mitarbeiterfluktuation.

Das Szenario: Ein Mitarbeiter verlässt das Unternehmen. Er hat Projektdateien erstellt und mit einem Label versehen, das „Benutzerdefinierten Zugriff“ nutzt oder den Zugriff strikt auf „Projektgruppe A“ beschränkt hat. Sein Account wird gelöscht. Jahre später muss die Rechtsabteilung oder ein Admin an diese Dateien. Das Problem: Die Verschlüsselung ist noch aktiv, und der Admin hat keine Berechtigung, die Datei zu öffnen. Die Datei wird zum digitalen „Briefbeschwerer“. Selbst als Global Admin hast du standardmäßig keinen Zugriff auf den verschlüsselten Inhalt (Content), nur auf die Datei (Container).

Die Lösung: Das Azure Information Protection Super User Feature Um dieses Problem zu lösen, gibt es eine Art „Generalschlüssel“-Funktion für Admins. Dieses Feature ist standardmäßig deaktiviert und muss explizit via PowerShell eingeschaltet werden.

- Verbinde dich zum Service: Du benötigst das AIPService PowerShell Modul.

Connect-AipService- Feature aktivieren:

Enable-AipServiceSuperUserFeature- Super User hinzufügen: Definiere nun dedizierte Admins oder Service-Accounts (z. B. für eDiscovery-Tools), die alles entschlüsseln dürfen.

Add-AipServiceSuperUser -EmailAddress "admin@dein-unternehmen.de"Fazit: Ohne aktives Super-User-Feature riskierst du, bei Offboarding-Prozessen oder Compliance-Ermittlungen vor verschlossenen Türen zu stehen. Aktiviere es kontrolliert und überwache die Nutzung.

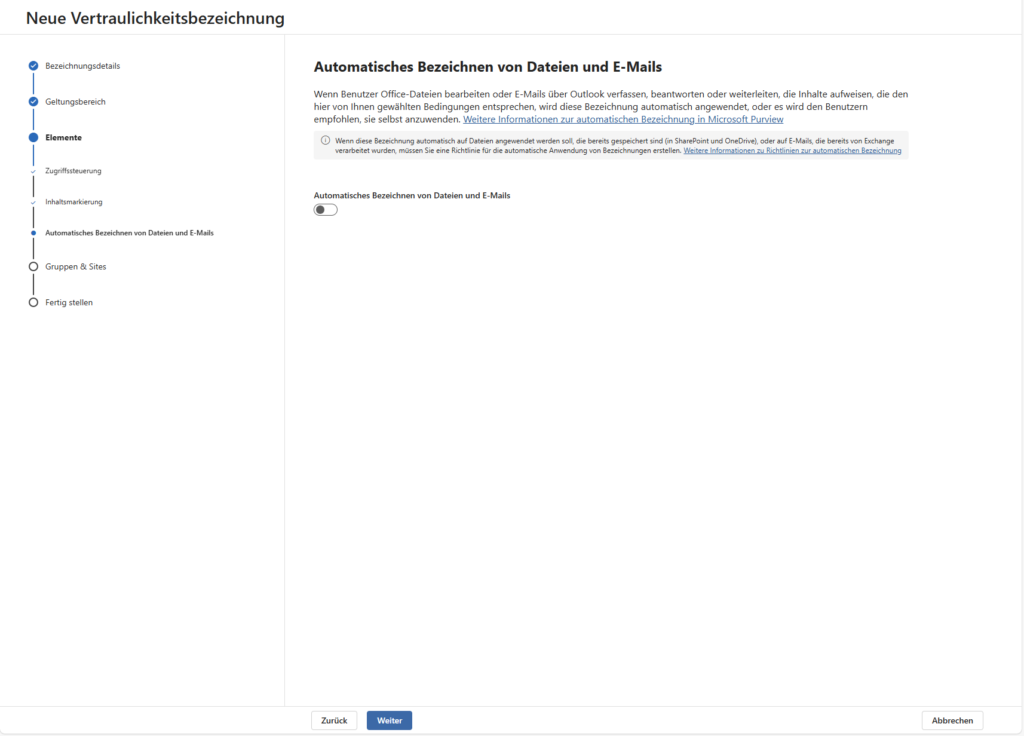

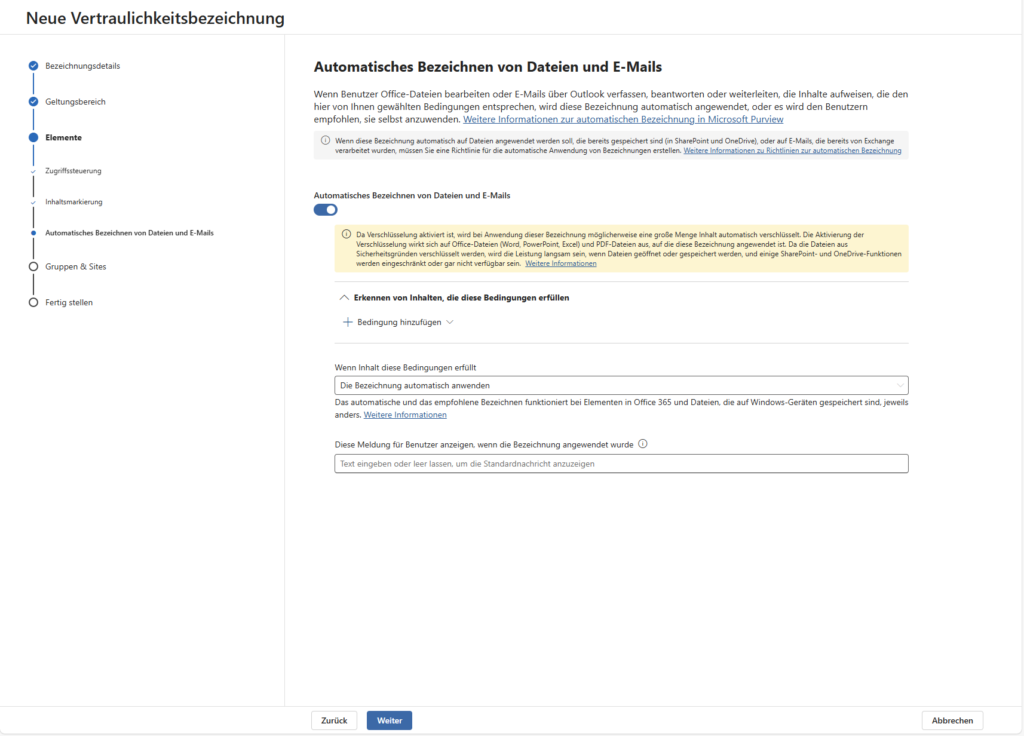

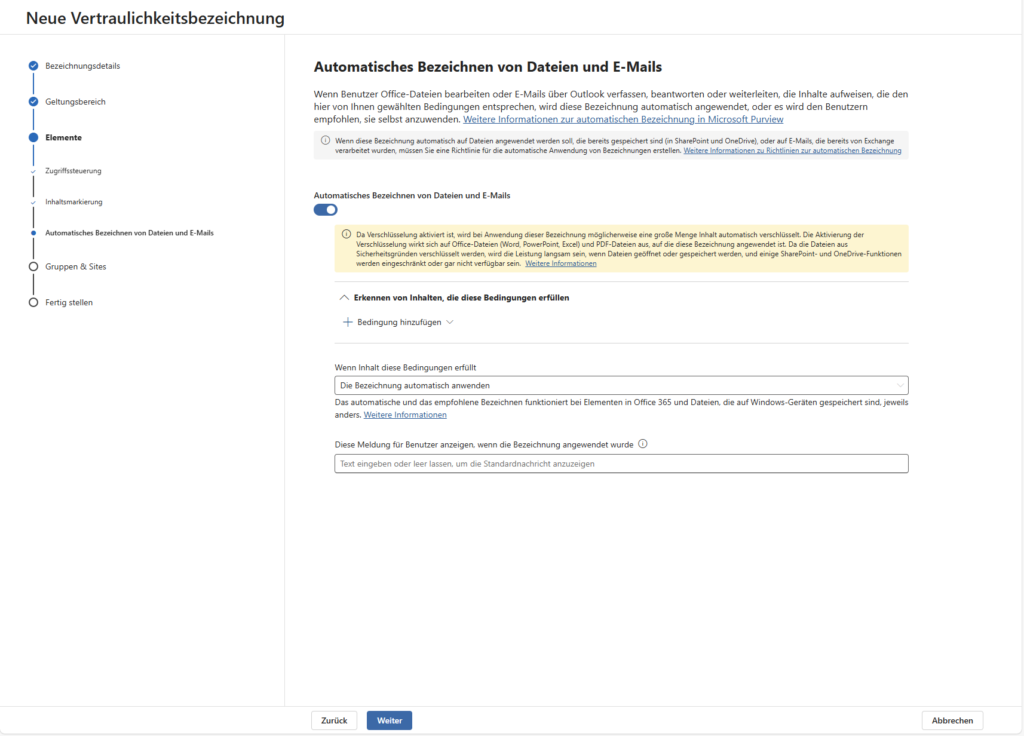

Automatisierung: Client-Side vs. Service-Side Auto-Labeling

Manuelle Klassifizierung ist gut, Automatisierung ist besser – aber auch gefährlicher. Microsoft Purview bietet zwei grundlegend verschiedene Wege, Labels ohne User-Interaktion zu setzen. Als IT-Admin musst du den Unterschied kennen, um Performance-Probleme zu vermeiden und die Lizenzierung korrekt einzuschätzen.

Lizenz-Warnung vorab: Während manuelle Labels Teil von Microsoft 365 Business Premium sind, erfordert die automatische Klassifizierung (basierend auf Inhalten) in der Regel eine E5-Lizenz oder das Compliance Add-on. Wenn du Business Premium nutzt, dienen die folgenden Punkte eher dem Verständnis, was bei einem Upgrade möglich wäre.

1. Client-Side Auto-Labeling (Die „Eingabehilfe“)

Dies passiert direkt in der App (Word, Excel, Outlook) auf dem Gerät des Nutzers.

- Wie es funktioniert: Sobald ein User eine Kreditkartennummer tippt oder an einem Dokument arbeitet, analysiert der lokale Client den Inhalt gegen die konfigurierten Sensitive Information Types (SITs).

- Der Effekt: Der User bekommt sofort einen Tooltip („Wir haben sensible Daten gefunden, bitte Label ‚Vertraulich‘ anwenden“) oder das Label wird – je nach Policy – beim Speichern automatisch gesetzt.

- Vorteil: Unmittelbares Feedback und Lerneffekt für den User („Education in the flow of work“).

2. Service-Side Auto-Labeling (Der „Hintergrund-Scanner“)

Dies ist die mächtigere Waffe, die komplett ohne User-Interaktion auf Server-Ebene läuft (SharePoint, OneDrive, Exchange).

- Der Prozess: Microsofts Cloud-Dienste scannen ruhende Daten (Data-at-Rest) oder E-Mails im Transit. Findet der Scanner passende Muster, wird die Datei im Hintergrund gelabelt und verschlüsselt.

- Safety First (Simulationsmodus): Du kannst (und solltest) eine Service-Side-Policy niemals sofort „scharf“ schalten. Purview zwingt dich fast dazu, erst den Simulationsmodus zu nutzen.

- Die Policy läuft bis zu 24 Stunden im Testbetrieb.

- Du erhältst einen Report: „Ich hätte 5.000 Dokumente als ‚Streng Vertraulich‘ markiert.“

- Erst wenn dieser Report keine False-Positives zeigt, aktivierst du die Policy.

Exkurs: Worauf reagiert die Automatisierung? (Die Erkennungsmethoden)

Damit die Automatisierung greift, muss das System wissen, wonach es suchen soll. Hier bietet Purview drei Ebenen der Intelligenz:

A) Typen vertraulicher Informationen (Sensitive Information Types – SITs)

Dies ist der Standard. Microsoft liefert hunderte Vorlagen für Mustererkennung (RegEx) mit: Kreditkartennummern, Ausweisnummern, Steuer-IDs. Du kannst hier auch eigene Muster definieren.

B) Trainierbare Klassifizierer (Trainable Classifiers)

Hier kommt Machine Learning ins Spiel. Muster wie „Quellcode“, „Belästigung am Arbeitsplatz“ oder „Steuerunterlagen“ lassen sich nicht einfach per RegEx finden. Diese Klassifizierer schauen auf den semantischen Kontext des Dokuments.

- Hinweis: Wie im Screenshot zu sehen, ist dies ein klares E5-Feature.

C) EDM-Klassifizierer (Exact Data Match)

Für absolute Präzision. Wenn du genau wissen willst, ob eine Kundennummer zu deinem Kundenstamm gehört (und nicht nur irgendeine 10-stellige Zahl ist), lädst du Hashwerte deiner Datenbank hoch. Purview vergleicht dann exakt gegen diese Daten.

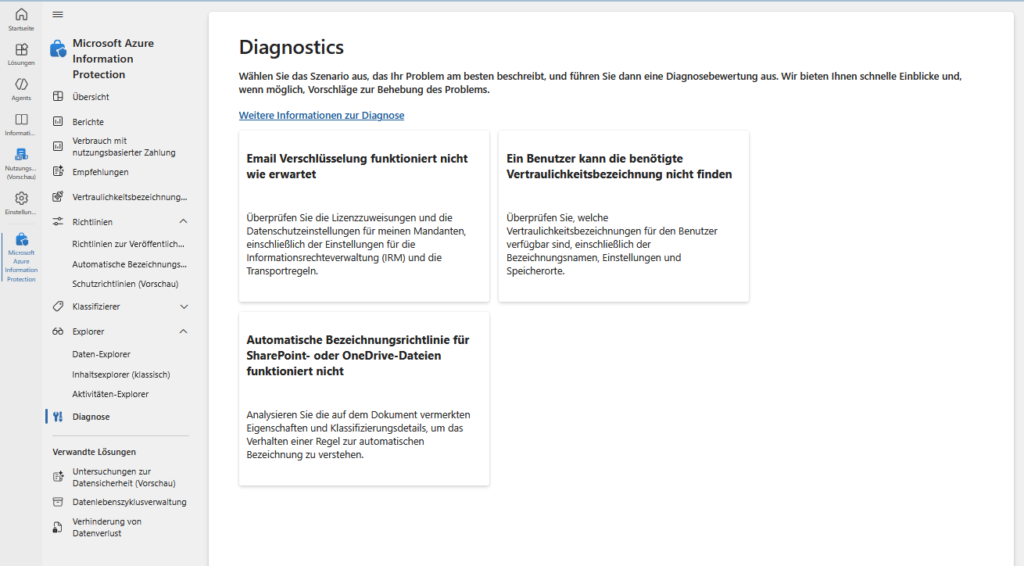

Troubleshooting & Diagnostics: Wenn es mal klemmt

Trotz bester Planung kommt es vor: Ein User sieht sein Label nicht, oder die Verschlüsselung zickt. Microsoft Purview bietet hierfür einen Bereich „Diagnostics“ (Diagnose).

Hier kannst du typische Szenarien direkt prüfen lassen, ohne PowerShell-Logs wälzen zu müssen.

Häufige Szenarien für den Admin:

- Ein Benutzer findet die benötigte Bezeichnung nicht:

- Ursache: Meistens liegt es an der Label Policy. Ist der User wirklich in der Sicherheitsgruppe, der die Policy zugewiesen wurde?

- Check: Nutze das Diagnosetool (siehe Screenshot, rechte Box), gib den Usernamen ein, und das System prüft, welche Policies effektiv für diesen User gelten.

- Synchronisierungs-Verzögerung:

- Erinnere dich an die „24-Stunden-Regel“. Wenn du einen User gerade erst zur Gruppe hinzugefügt hast, kann es dauern. Ein Neustart der Office-Apps hilft oft, erzwingt aber keinen sofortigen Sync vom Server.

- Verschlüsselungsprobleme:

- Wenn externe User Probleme haben, prüfe im Aktivitäten-Explorer, ob der Zugriff verweigert wurde, oder ob das Problem am Identity-Provider der Gegenseite liegt.

– Sensitivity Labels als strategisches Fundament

Sensitivity Labels sind kein optionales „Nice-to-have“ mehr, sondern das Fundament einer modernen Zero-Trust-Architektur. Der alte Ansatz „Wir bauen eine hohe Mauer um unser Netzwerk“ funktioniert in Zeiten von Homeoffice und Cloud-Collaboration nicht mehr.

Der Soll-Zustand ist klar: Sensible Daten schützen sich selbst – durch verschlüsselte Metadaten, die mit der Datei reisen. Doch die Realität in vielen Unternehmen zeigt oft eine Kluft zwischen Anspruch und Umsetzung. Labels werden häufig nur rudimentär eingeführt, weil die Komplexität der Verschlüsselung (Azure RMS) und der Taxonomie gescheut wird.

Wer jedoch die Zeit in eine saubere Planung (Crawl-Walk-Run-Ansatz) investiert, profitiert enorm:

- Compliance ohne Zusatz-Tools: DSGVO-Anforderungen und ISO 27001-Vorgaben zur Datenklassifizierung werden oft „out of the box“ unterstützt.

- Schatten-IT entschärfen: Wenn Dateien verschlüsselt sind, ist es (fast) egal, ob sie versehentlich in einer privaten Dropbox landen – für Dritte bleiben sie unlesbarer Datenmüll.

- Transparenz: Datenschutz wird messbar und nachvollziehbar.

Ausblick: Die Rolle von KI und Data Map

Die Reise endet nicht bei Office-Dokumenten. Microsoft baut die Integration massiv aus:

- Microsoft 365 Copilot: Dies ist der aktuell wichtigste Treiber. Copilot respektiert Sensitivity Labels und die damit verbundenen Nutzungsrechte.

- Das Risiko: Ohne Labels kann Copilot sensible Daten (z. B. Gehaltstabellen), auf die der User Zugriff hat, ungewollt in Zusammenfassungen oder Antworten in einem unsicheren Kontext (z. B. Chat im Web) preisgeben oder aggregieren.

- Der Schutz: Labels verhindern, dass die KI vertrauliche Inhalte (z. B. aus Gehaltslisten) in Zusammenfassungen für unberechtigte Nutzer einfließen lässt. Ohne saubere Labels wird der KI-Einsatz zum unkalkulierbaren Risiko.

- Structured Data: Über die Microsoft Purview Data Map werden Labels künftig vermehrt auf strukturierte Daten ausgeweitet. Das Label-Konzept wächst also über Word und Excel hinaus in Richtung SQL-Datenbanken, Azure Blob Storage und sogar AWS S3 Buckets.

Wer heute die Grundlagen legt und seine Mitarbeiter schult, baut nicht nur Schutzmechanismen auf, sondern bereitet sein Unternehmen auf eine automatisierte, KI-gestützte Zukunft vor.

Stand: Dezember 2025

weitere Links

| Allgemeine Einführung: Grundlagen zu Vertraulichkeitsbezeichnungen, Scope und Möglichkeiten. | https://learn.microsoft.com/de-de/purview/sensitivity-labels |

| Labels erstellen: Schritt-für-Schritt Anleitung zum Erstellen und Veröffentlichen von Bezeichnungen. | https://learn.microsoft.com/de-de/purview/create-sensitivity-labels |

| Verschlüsselung (Azure RMS): Technischer Deep-Dive, wie die Verschlüsselung und Rechtevergabe funktioniert. | https://learn.microsoft.com/de-de/purview/encryption-sensitivity-labels |

| Container-Level Schutz: Labels für Microsoft Teams, Microsoft 365 Gruppen und SharePoint-Websites aktivieren. | https://learn.microsoft.com/de-de/purview/sensitivity-labels-teams-groups-sites |

| Co-Authoring aktivieren: Voraussetzung für das gemeinsame Bearbeiten verschlüsselter Dateien. | https://learn.microsoft.com/de-de/purview/sensitivity-labels-coauthoring |

| Lizenzierungs-Guide: Excel/PDF-Matrix, welche Funktionen (z. B. Auto-Labeling) welche Lizenz benötigen. | https://learn.microsoft.com/de-de/office365/servicedescriptions/microsoft-365-service-descriptions/microsoft-365-tenantlevel-services-licensing-guidance/microsoft-365-security-compliance-licensing-guidance |

| Client-Integration: Vergleich zwischen dem integrierten Labeling-Client (Built-in) und dem alten AIP-Client. | https://learn.microsoft.com/de-de/purview/sensitivity-labels-office-apps |

| Super User Feature: Aktivierung des „Generalschlüssels“ für Admins zur Datenrettung. | https://learn.microsoft.com/de-de/purview/encryption-super-users |

| Automatische Bezeichnung (Service-Side): Konfiguration von Auto-Labeling für Data-at-Rest (SharePoint/OneDrive). | https://learn.microsoft.com/de-de/purview/apply-sensitivity-label-automatically |

| Automatische Bezeichnung (Client-Side): Empfohlene oder erzwungene Labels direkt in Office Apps. | https://learn.microsoft.com/de-de/purview/apply-sensitivity-label-client |

| Aktivitäten-Explorer: Überwachung von Label-Aktivitäten, Änderungen und Downgrades. | https://learn.microsoft.com/de-de/purview/data-classification-activity-explorer |

| Inhalts-Explorer: Übersicht, wo welche klassifizierten Daten im Tenant liegen (erfordert spezielle Rechte). | https://learn.microsoft.com/de-de/purview/data-classification-content-explorer |

| Sensitive Information Types (SITs): Liste der Standard-Muster (Kreditkarten, Ausweise) für die Erkennung. | https://learn.microsoft.com/de-de/purview/sensitive-information-type-learn-about |

| Externe Zusammenarbeit: Best Practices für verschlüsselte Dokumente mit Gästen. | https://learn.microsoft.com/de-de/purview/secure-external-collaboration |

| Microsoft 365 Copilot & Sicherheit: Wie Labels verhindern, dass KI zu viele Daten preisgibt. | https://learn.microsoft.com/de-de/copilot/microsoft-365/microsoft-365-copilot-privacy |

Hinterlasse jetzt einen Kommentar