– mit PowerShell und Microsoft Graph

Vorgänger-Artikel: Microsoft Purview Sensitivity Labels: Architektur & Praxis-Guide

Die manuelle Pflege von Sensitivity Labels ist in kleinen Umgebungen machbar, in Enterprise-Umgebungen jedoch eine Sisyphusarbeit. Wenn du Tausende von SharePoint-Sites und Microsoft Teams verwalten musst, ist die GUI (Graphical User Interface) zu langsam, zu fehleranfällig und schlicht nicht skalierbar.

Für IT-Administratoren ist die Automatisierung mittels PowerShell und der Microsoft Graph API der einzig wahre Weg, um Konsistenz zu erzwingen (Governance at Scale). In diesem Artikel zeige ich dir, wie du Labels programmatisch auf Container (Teams & Sites) anwendest und „Sünden der Vergangenheit“ per Massen-Update korrigierst.

Warum Scripting?

Sensitivity Labels auf Container-Ebene steuern mächtige Einstellungen im Hintergrund: Gast-Zugriff, Zugriff von unmanaged Devices und externe Sharing-Optionen.

Ein klassisches Szenario: Deine Security-Policy ändert sich. Alle Teams, die das Label „Intern“ tragen, sollen ab sofort den Gastzugriff blockieren.

- Weg A (GUI): Du klickst dich durch 200 Teams-Einstellungen im Admin Center. Dauer: 3 Tage + Sehnenscheidenentzündung.

- Weg B (PowerShell): Du aktualisierst das Label zentral oder rollst das Label per Script neu aus. Dauer: 15 Minuten.

PowerShell-Grundlagen für Sensitivity Labels

Wer Sensitivity Labels automatisieren will, kommt an der Kommandozeile nicht vorbei. Doch Vorsicht: Die Modul-Landschaft bei Microsoft befindet sich im Wandel. Viele alte Blogartikel verweisen noch auf das AzureAD-Modul, doch dieses ist technisch gesehen „End of Life“. Für eine zukunftssichere Architektur setzen wir auf das moderne Trio.

Die notwendigen Module

Um alle Aspekte der Sensitivity Labels (Erstellung, Policy-Verwaltung und Container-Zuweisung) abzudecken, benötigst du primär zwei Module:

- Exchange Online Management (v3): Klingt nach E-Mail, ist aber der Schlüssel zum Security & Compliance Center. Hier stecken die Cmdlets, um Labels zu definieren und Policies zu bauen.

- Microsoft Graph PowerShell SDK: Das „Schweizer Taschenmesser“ für M365. Dies benötigst du, um Labels auf Container (Teams, M365 Groups) anzuwenden und Verzeichniseinstellungen zu ändern.

Installation (als Administrator):

# Das Standard-Tool für Compliance & Exchange

Install-Module -Name ExchangeOnlineManagement -Force

# Die moderne Schnittstelle für Teams, Groups & User (ersetzt AzureAD)

Install-Module -Name Microsoft.Graph -Force

# Das Standard-Tool für Teams

Install-Module -Name MicrosoftTeams

Die Verbindung herstellen (Authentication)

Hier entsteht oft Verwirrung. Wir müssen uns gegen unterschiedliche Endpunkte authentifizieren, je nachdem, was wir tun wollen.

1. Für Label-Verwaltung (Security & Compliance PowerShell)

Um Labels zu erstellen (New-Label) oder Policies anzupassen, verbinden wir uns mit dem Compliance-Endpunkt. Das Exchange-Modul bringt hierfür einen speziellen Befehl mit, der performanter und stabiler ist als die alten PSSessions:

# Verbindet dich direkt mit dem Compliance Endpoint (IPP = Information Protection & Policy)

Connect-IPPSSession -UserPrincipalName admin@deinedomain.com

2. Für Container-Zuweisung (Microsoft Graph)

Um ein bestehendes Label auf ein Team oder eine SharePoint-Site zu „kleben“, nutzen wir Graph.

Wichtig: Du musst beim Verbinden die nötigen „Scopes“ (Berechtigungen) anfordern, da Graph standardmäßig kaum Rechte hat:

# Scopes für Gruppen-Lese/Schreibzugriff anfordern

Connect-MgGraph -Scopes "Group.ReadWrite.All", "Directory.ReadWrite.All"

Warum diese Trennung wichtig ist

Es ist essenziell, dass du diese zwei Welten in deinen Skripten (und in deinem Kopf) sauber trennst:

- Im IPPSSession-Kontext definierst du die Logik (Was macht das Label? Wer darf es sehen? Welche Farbe hat es?).

- Im MgGraph-Kontext wendest du das Label auf die Infrastruktur an (Setze Label ID

a1b2...auf das Team „Projekt Phoenix“).

Ein häufiger Fehler in Skripten ist der Versuch, mit Graph-Befehlen Label-Definitionen zu ändern oder mit Exchange-Befehlen Teams-Einstellungen zu manipulieren. Das wird nicht funktionieren.

Vorbereitung: Die ID ist der Schlüssel

Anders als in der grafischen Oberfläche arbeiten wir in PowerShell und der API nicht mit den hübschen Anzeigenamen (z. B. „Streng Vertraulich“), sondern mit der ImmutableId (GUID) des Labels. Das System verzeiht hier keine Tippfehler.

Bevor du loslegst, musst du diese IDs einmalig auslesen. Dafür nutzen wir das Security & Compliance PowerShell Modul.

1. Verbindung herstellen

# Verbindung zum Compliance Center herstellen

Connect-IPPSSession

2. IDs ermitteln

Führe folgenden Befehl aus, um eine saubere Liste deiner Labels und ihrer IDs zu erhalten. Notiere dir die IDs der Labels, die du automatisieren möchtest.

Get-Label | Format-Table DisplayName, ImmutableId, LabelActions -AutoSize

Dein Output sieht in etwa so aus:

DisplayName: Streng Vertraulich

ImmutableId: a1b2c3d4-e5f6-7890-a1b2-c3d4e5f67890

Kopiere dir diese GUID (a1b2...). Du wirst sie in jedem der folgenden Scripte als Variable $LabelId benötigen.

Die Rolle von PowerShell in der Automation

PowerShell dient hier nicht dazu, jede einzelne Datei zu labeln (das macht der Service im Hintergrund via Auto-Labeling oder Default-Settings), sondern um die Infrastruktur zu provisionieren und Massenänderungen durchzuführen.

Hier sind die drei typischen Automatisierungs-Szenarien für dich als Admin:

A) Bulk-Klassifizierung von Bestandsdaten

Du hast 500 bestehende SharePoint-Sites, die Finanzdaten enthalten, aber noch kein Label haben? Statt jeden Owner zu bitten, das Label manuell zu setzen, nutzt du das Set-SPOSite Cmdlet aus der SharePoint Online Management Shell, um das Label administrativ zu erzwingen.

# Verbindung herstellen (falls nicht bereits geschehen)

Connect-SPOService -Url https://dein-admin-sharepoint.com

# Das Label mittels GUID (siehe Vorbereitung) erzwingen

Set-SPOSite -Identity https://contoso.sharepoint.com/sites/finance -SensitivityLabel "a1b2c3d4-e5f6-..."

B) Provisioning-Prozesse (Self-Service)

Wenn über ein Self-Service-Portal oder einen Workflow ein neues Projekt beantragt wird, sollte das Skript (z. B. Azure Automation oder Logic Apps) das Team direkt mit dem korrekten Label erstellen.

Dies verhindert, dass ein Team erst „unsicher“ erstellt und später manuell abgesichert werden muss.

Beispiel mit Microsoft Teams PowerShell:

New-Team -DisplayName "Projekt Phoenix" -SensitivityLabel "a1b2c3d4-e5f6-..."

(Hinweis: Dies erfordert, dass die Labels im Tenant korrekt für Gruppen synchronisiert sind.)

C) Audit & Reporting (Drift Detection)

PowerShell ist unverzichtbar, um Abweichungen („Drift“) zu finden. Ein Skript kann nachts laufen, alle Teams scannen und Logik-Fehler aufdecken:

- Szenario: Prüfe alle Teams mit dem Label „Intern Only“.

- Check: Enthält eines dieser Teams externe Gäste?

- Action: Alarm an die IT oder automatisches Entfernen der Gäste.

Integration & Synchronisation: Geduld ist eine Tugend

Da jedes Team technisch auf einer Microsoft 365 Group basiert, wird das Sensitivity Label primär am Gruppen-Objekt im Microsoft Entra ID (ehemals Azure AD) gespeichert.

Hier lauert eine wichtige Falle für Automatisierer: Die asynchrone Replikation. Wenn du per PowerShell ein Label setzt, ist es am Entra-Objekt meist sofort sichtbar. Aber:

- Die Synchronisation hin zu SharePoint Online (für die Site-Berechtigungen) und Exchange Online (für das Postfach) läuft im Hintergrund asynchron.

- Die Latenz: Es kann zwischen 15 Minuten und 24 Stunden dauern, bis die Änderungen effektiv wirksam werden.

Konsequenz für deine Skripte: Ein Skript, das ein Label setzt („Block Guests“) und 5 Sekunden später versucht, einen Gast-User hinzuzufügen, um die Sperre zu testen, wird fehlschlagen (d.h. der Gast wird erfolgreich hinzugefügt, obwohl er blockiert sein sollte).

Best Practice: Baue keine „Live-Checks“ direkt nach der Änderung ein. Vertraue auf den Update-MgGroup Befehl und plane Audits zeitversetzt (z. B. am nächsten Tag).

Automatisierte Label-Zuweisung für Gruppen und Teams

Die Zuweisung eines Labels an eine Microsoft 365 Group (und damit an das verbundene Team + SharePoint-Site) ist der Hebel für skalierbare Governance. Während du Datei-Labels oft den Nutzern überlässt, ist die Klassifizierung von Teams reine Admin-Sache (oder Teil eines automatisierten Provisioning-Workflows).

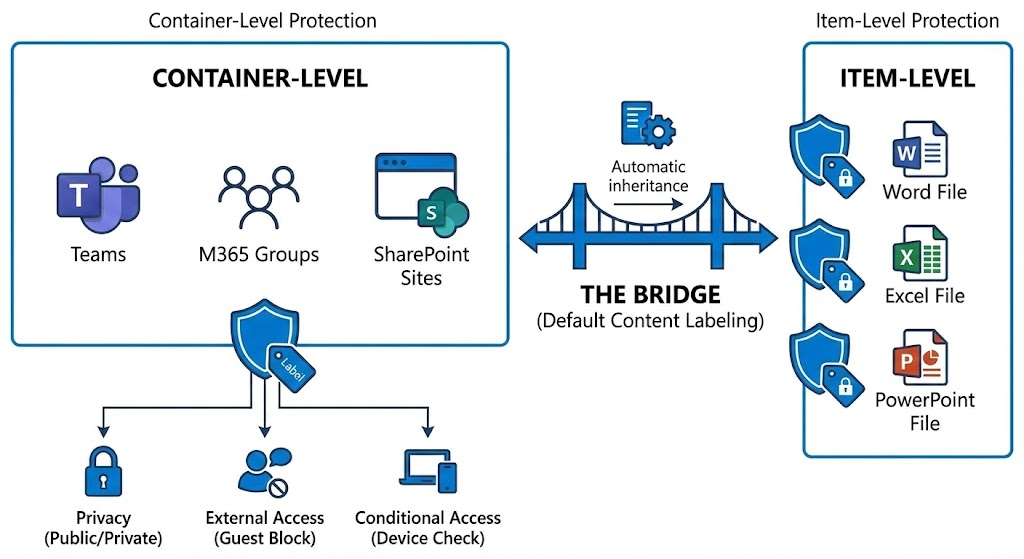

Wichtige Erinnerung: Container vs. Inhalt

Bevor wir skripten, müssen wir das häufigste Missverständnis ausräumen: Weist du einem Team das Label „Streng vertraulich“ zu, wird nicht der Inhalt (die Dateien) verschlüsselt.

Stattdessen setzt das Label die Leitplanken des Containers:

- Privacy: Das Team wird auf „Private“ gesetzt (falls es Public war).

- External Access: Gastzugriff wird blockiert (sofern im Label konfiguriert).

- Conditional Access: Zugriff von nicht verwalteten Geräten wird unterbunden.

Hinweis: Die Dateien im Team bleiben technisch unverschlüsselt, es sei denn, du hast zusätzlich die Standard-Label-Vererbung für die Dokumentenbibliothek aktiviert.

PowerShell-Skript (Microsoft Graph SDK)

Das folgende Skript zeigt den robusten Weg, ein Label auf ein bestehendes Team anzuwenden. Da das Graph-SDK komplexe Objekte für Labels erwartet, konstruieren wir das AssignedLabel-Objekt hier sauber manuell.

Voraussetzung: Besorge dir zuerst die ImmutableId (GUID) deines Labels. Diese findest du im Purview Portal oder via Get-Label | Select Name, ImmutableId (Exchange Modul).

# 1. Verbindung herstellen

# Wir benötigen Schreibrechte auf Gruppen

Connect-MgGraph -Scopes "Group.ReadWrite.All"

# 2. Definition der Variablen

# TIPP: Kopiere die GUID aus dem Purview Portal oder via Get-Label

$LabelGuid = "a0b1c2d3-e4f5-6789-0123-456789abcdef"

$TeamName = "Finance-Team"

# 3. Das Ziel-Team (Gruppe) abrufen

$group = Get-MgGroup -Filter "displayName eq '$TeamName'"

if (-not $group) { Write-Error "Gruppe nicht gefunden!"; return }

# 4. Das Label-Objekt bauen

# Graph erwartet ein spezifisches Objekt-Format (AssignedLabel)

$params = @{

assignedLabels = @(

@{

labelId = $LabelGuid

}

)

}

# 5. Label anwenden (Update)

Update-MgGroup -GroupId $group.Id -BodyParameter $params

Write-Host "Label erfolgreich zugewiesen. Beachte: Es kann bis zu 24h dauern, bis dies in Teams sichtbar ist." -ForegroundColor Green

Stolperfalle: Caching und Latenz

Nach dem Ausführen des Skripts wirst du das Label im Entra ID (Azure AD) sofort sehen.

Aber: Microsoft Teams und SharePoint cachen extrem aggressiv. Es kann zwischen 1 und 24 Stunden dauern, bis das Label-Badge oben rechts im Teams-Client erscheint und die Gast-Sperre effektiv greift.

Admin-Regel: Teste deine Automatisierung niemals „live“ fünf Minuten vor einem wichtigen Meeting oder Go-Live.

Praxis-Beispiel: Audit & Reporting (Drift Detection)

Vertrauen ist gut, Kontrolle ist besser. In einer dynamischen Umgebung verliert man schnell den Überblick: Welche Teams haben überhaupt ein Label? Wo fehlt es („Drift“)?

Das Problem bei der reinen Graph-Abfrage ist, dass sie dir nur die kryptische LabelId zurückgibt, aber nicht den lesbaren Namen. Niemand weiß auswendig, dass a1b2... für „Streng Vertraulich“ steht.

Das „Drift-Detection“-Script

Dieses Skript löst das Problem. Es erstellt eine Lookup-Table (Mapping), holt alle Gruppen und übersetzt die ID zurück in einen lesbaren Namen. Das Ergebnis exportieren wir sauber als CSV für dein Management-Reporting.

# 1. Label-Mapping definieren (GUID zu Name)

# Trage hier deine IDs und Namen ein, damit der Report lesbar wird

$LabelMap = @{

"a0b1c2d3-..." = "Öffentlich"

"e4f5g6h7-..." = "Intern"

"i8j9k0l1-..." = "Streng Vertraulich"

}

# 2. Alle Unified Groups (Teams & Sites) abrufen

Write-Host "Lade Gruppen aus Microsoft Graph..." -ForegroundColor Cyan

# Wir brauchen nur ID, Name und die Labels, um Performance zu sparen

$AllGroups = Get-MgGroup -Filter "groupTypes/any(c:c eq 'Unified')" -Property Id, DisplayName, AssignedLabels -All

$Report = New-Object System.Collections.Generic.List[PSObject]

# 3. Iteration und Übersetzung

Foreach ($Group in $AllGroups) {

$CurrentLabelId = $Group.AssignedLabels.LabelId

$LabelName = "Kein Label (Unprotected)" # Default Wert

# Prüfen, ob ein Label existiert und den Namen aus der Map holen

if ($CurrentLabelId) {

if ($LabelMap.ContainsKey($CurrentLabelId)) {

$LabelName = $LabelMap[$CurrentLabelId]

} else {

$LabelName = "Unbekannte ID ($CurrentLabelId)"

}

}

# Objekt für den Report bauen

$Report.Add([PSCustomObject]@{

TeamName = $Group.DisplayName

LabelStatus = $LabelName

LabelID = $CurrentLabelId

GroupId = $Group.Id

})

}

# 4. Export als CSV

$Path = "C:\Temp\TeamsLabelReport_$(Get-Date -Format 'yyyyMMdd').csv"

$Report | Export-Csv -Path $Path -NoTypeInformation -Encoding UTF8

Write-Host "Report erstellt: $Path" -ForegroundColor Green

Dein Mehrwert: Du hast nun eine Liste aller „nackten“ Teams (Status „Kein Label“) und kannst diese gezielt nachbearbeiten oder die Owner kontaktieren.

Bei SharePoint haben Administratoren zwei mächtige Hebel für die Automatisierung, die oft verwechselt werden. Wir unterscheiden strikt zwischen dem Scannen von Inhalten („Was steht drin?“) und dem Schutz des Standorts („Wo liegt es?“).

1. Inhaltsbasierte Automatisierung (Service-Side Auto-Labeling)

Dies ist der „Big Hammer“. Die Purview-Engine scannt im Hintergrund (Data-at-Rest) alle Dateien auf SharePoint und OneDrive nach sensiblen Mustern (z. B. Kreditkartennummern, DSGVO-Daten).

Das PowerShell-Skript (Vorsicht!): Das bloße Aktivieren einer Auto-Labeling Policy per Skript ist riskant. Best Practice ist immer der Simulationsmodus. Die Policy läuft erst im „Testbetrieb“, bevor sie scharf geschaltet wird.

# Verbindung zum Compliance Center (IPPSSession)

Connect-IPPSSession

# Abrufen der Policy (die vorher im UI erstellt oder vorbereitet wurde)

$PolicyName = "PII-Auto-Labeling"

# Status prüfen: Ist sie im Simulationsmodus?

# Schau dir die Eigenschaft "Mode" an (Simulation vs. Enforce)

Get-AutoSensitivityLabelPolicy -Identity $PolicyName | Select-Object Name, Enabled, Mode

# Scharfschalten (VORSICHT: Nur nach erfolgreicher Simulation und Prüfung der Trefferquote!)

Set-AutoSensitivityLabelPolicy -Identity $PolicyName -Enabled $true -Mode "Enforce"

2. Standortbasierte Automatisierung (Default Library Labels)

Dies ist oft der praktikablere und ressourcenschonendere Weg für Fachabteilungen. Du konfigurierst eine Dokumentbibliothek so, dass jede Datei, die dort hochgeladen oder neu erstellt wird, automatisch ein bestimmtes Label erbt (z. B. Bibliothek „Bilanzen“ -> Label „Vertraulich“).

- Vorteil: Die CPU-lastige Inhaltsanalyse entfällt. Der Kontext (Ordner/Bibliothek) diktiert den Schutz.

- Einrichtung: Dies geschieht meist über die SharePoint-Oberfläche (Bibliothekseinstellungen -> Sensitivity Labels), da es eine fachliche Entscheidung des Site-Owners ist. Administrativ lässt sich dies aber via SharePoint Online PowerShell prüfen.

Best Practices & Lizenz-Check

- Latenz: Service-Side Auto-Labeling ist nicht Echtzeit. Es kann Tage dauern, bis der Scanner Terabytes an Bestandsdaten durchsucht und gelabelt hat. Verkaufe dies dem Management nicht als „Instant-Schutz“.

- Lizenzierung (Wichtig!): Beachte, dass automatisches Labeling – sowohl Service-Side als auch Default Library Labels – in der Regel eine Microsoft 365 E5 oder E5 Compliance Lizenz erfordert (oder die entsprechenden Add-ons wie SharePoint Advanced Management). Mit Business Premium oder E3 kannst du Labels meist nur manuell setzen.

- Konfliktmanagement: Was passiert, wenn der User manuell „Öffentlich“ labelt, aber die Bibliothek „Vertraulich“ erzwingt?

- Die Regel: Standardmäßig gewinnt das manuelle Label (User Intent). Der User sticht die Maschine, es sei denn, die Policy ist so konfiguriert, dass sie ein Überschreiben erzwingt.

Die Integration von Sensitivity Labels in die Kollaborations-Tools ist mächtig, aber sie erfordert Geduld und ein tiefes Verständnis der Synchronisationsmechanismen im Microsoft 365 Backend.

Externe Benutzer & Gastzugriff

Du hast Angst vor dem „Aussperren“? Zurecht. Technisch passiert Folgendes: Ein Label mit der Einstellung „Kein Gastzugriff“ setzt die Flags AllowAddGuests und AllowGuestsToAccessGroups im Hintergrund auf $false.

- Bestands-Gäste: Werden nicht sofort gelöscht, verlieren aber den Zugriff auf die Ressourcen.

- Strategie: Statt mit komplexen Ausnahmen zu arbeiten (die es technisch pro Label kaum gibt), fahre eine klare Zwei-Gleise-Strategie:

- Internal Only Teams: Label blockiert Gäste hart.

- Collaboration Teams: Ein separates Label (z. B. „Public + External“), das Gäste erlaubt, aber z. B. den Download von Dateien auf nicht verwaltete Geräte blockiert.

Advanced Level: Authentication Context

Der wahre Mehrwert für IT-Profis liegt in der Verknüpfung mit Conditional Access (Bedingter Zugriff). Anstatt nur „Gäste Ja/Nein“ zu sagen, kannst du ein Label („Streng Vertraulich“) mit einem Entra ID Authentication Context verknüpfen.

- Szenario: Ein User klickt auf ein Team mit diesem Label.

- Reaktion: Entra ID prüft live: „Sitzt der User an einem verwalteten Firmengerät (Intune Compliant)?“

- Falls JA: Zugriff gewährt.

- Falls NEIN (z. B. privates iPad): Zugriff komplett blockiert oder nur eingeschränkter Web-Zugriff (kein Download). Das ermöglicht granulare Sicherheit, ohne die Zusammenarbeit pauschal zu verhindern.

Private Channels

Ein häufiger Stolperstein: Private Channels (Private Kanäle) haben eine eigene SharePoint Site im Backend. Sie erben in der Regel die Einstellungen des Parent-Teams, können aber eigene Nuancen haben. Beachte bei der Automatisierung, dass Labels auf dem Haupt-Team primär den „Master-Container“ steuern.

Best Practices für die Automatisierung

Automatisierung ist der Schlüssel zur Effizienz, aber schlecht geschriebene Skripte können in Sekunden Schaden anrichten, für deren Behebung man Tage braucht. Wer Sensitivity Labels skriptet, operiert am offenen Herzen der Datensicherheit. Hier sind die Regeln für den OP-Saal.

1. Modern Identity: Service Principals statt Service Accounts

Der klassische „Service-User“ (ein AD-Konto mit statischem Passwort und abgeschalteter MFA) ist ein Sicherheitsrisiko und in vielen M365-Tenants heute technisch blockiert (Security Defaults).

- Der Standard: Nutze eine Azure AD App Registration (Service Principal).

- Authentifizierung: Nutze Zertifikate (Certificate-Based Auth) statt Client Secrets, wo immer möglich.

- Least Privilege: Gib der App nicht die Rolle „Global Admin“. Weise spezifische Graph-API-Berechtigungen zu (z. B.

InformationProtectionPolicy.Read.AlloderGroup.ReadWrite.All). Das minimiert den „Blast Radius“, falls das Skript kompromittiert wird.

2. Dynamik statt Hardcoding

Hardcodierte GUIDs sind eine technische Schuld, die du später teuer bezahlst. Wenn du ein Label löschst und neu erstellst (oder das Skript im Test-Tenant laufen lässt), ändert sich die ID – und dein Skript bricht ab.

Best Practice: Frage IDs zur Laufzeit anhand des unveränderlichen Namens ab.

# Schlecht (Hardcoded):

# $LabelId = "a1b2c3d4-..."

# Gut (Dynamisch):

try {

# Wir nutzen das Exchange Modul, um die ID sicher zu holen

$Label = Get-Label | Where-Object { $_.DisplayName -eq "Streng Vertraulich" }

if (-not $Label) { throw "Label 'Streng Vertraulich' nicht gefunden!" }

# Konsistente Nutzung der ImmutableId

$LabelId = $Label.ImmutableId

}

catch {

Write-Error "Kritischer Fehler beim Abrufen der Label-ID: $_"

exit 1

}

3. Logging & Error Handling

Ein Skript, das „silently“ fehlschlägt, ist der schlimmste Feind des Admins.

- Transkripte: Nutze

Start-Transcript, um jeden Output in eine Logdatei zu schreiben. Das hilft massiv bei der Forensik. - Try/Catch & Throttling: Arbeite immer mit Fehlerbehandlungsblöcken, besonders bei Graph-API-Aufrufen. Die API kann „throtteln“ (zu viele Anfragen in kurzer Zeit). Dein Skript muss in der Lage sein, einen HTTP 429 Fehler abzufangen und nach einer Wartezeit (Exponential Backoff) erneut zu versuchen.

4. Pilotierung & Simulation

- Scope Directory: Wende Skripte niemals sofort auf „All Company“ an. Nutze Entra ID Gruppen als Filter, um Änderungen erst in einer „IT-Sandbox“-Gruppe auszurollen.

- Simulationsmodus: Wie bereits erwähnt, nutze bei Auto-Labeling-Policies zwingend den Simulationsmodus. Lass ihn mindestens 7 Tage laufen, um sicherzustellen, dass keine legitimen Workflows (z. B. Rechnungsverarbeitung) gestört werden.

5. Infrastructure as Code (Git)

Speichere deine Automatisierungsskripte nicht auf einem lokalen Desktop oder Netzlaufwerk.

- Versionierung: Nutze ein Git-Repository (Azure DevOps oder GitHub). So kannst du nachvollziehen, wer wann welche Änderung am Skript vorgenommen hat („Blame“-Feature). Das ist essenziell für Audits und Revisionssicherheit.

Automatisierung als Fundament der KI-Ära

Die Automatisierung von Sensitivity Labels ist in modernen Enterprise-Umgebungen kein „Nice-to-have“, sondern eine operative Notwendigkeit. Manuelle Prozesse sind nicht nur fehleranfällig, sie skalieren schlichtweg nicht gegen die Datenflut, die wir täglich generieren.

Mit PowerShell und den Purview-Compliance-Diensten können IT-Teams eine konsistente, „mitreisende“ Sicherheit (Persistent Protection) etablieren, ohne den Endanwender zum ständigen Buchhalter seiner eigenen Daten zu degradieren.

Der strategische Nutzen geht weit über die bloße Zeitersparnis hinaus:

- Konsistenz: Ein Skript vergisst niemals, den Gastzugriff zu blockieren – ein Mensch schon.

- Container-Schutz: Wir schließen nicht nur die Akte (Datei), sondern den ganzen Aktenschrank (Team). Da Datenlecks oft durch falsch konfigurierte Kollaborationsräume entstehen, ist dies der wirksamste Hebel.

- Future-Readiness: Wer heute seine Daten sauber labelt, bereitet sein Unternehmen auf Microsoft 365 Copilot vor. Eine KI, die Zugriff auf ungelabelte, sensible Daten hat, ist ein unkalkulierbares Risiko („Over-Sharing“).

Die Herausforderung bleibt die Komplexität der M365-Architektur. Wer jedoch die Latenzzeiten der Synchronisation versteht, moderne Authentifizierung (Service Principals) nutzt und sauber plant, erreicht ein Sicherheitsniveau, das mit klassischen manuellen Mitteln unerreichbar wäre.

Stand: Dezember 2025

Weitere Links

| Exchange Online PowerShell V3: Das Basis-Modul für die Verbindung zum Compliance Center (IPPSSession). | https://learn.microsoft.com/de-de/powershell/exchange/exchange-online-powershell-v2 |

Verbindung zum Compliance Center: Anleitung für Connect-IPPSSession (für Label Policies). | https://learn.microsoft.com/de-de/powershell/exchange/connect-to-scc-powershell |

| Microsoft Graph PowerShell SDK: Installations- und Startanleitung für das moderne Graph-Modul. | https://learn.microsoft.com/de-de/powershell/microsoftgraph/installation |

Graph Authentifizierung: Verstehen von Scopes und Connect-MgGraph. | https://learn.microsoft.com/de-de/powershell/microsoftgraph/authentication-commands |

| App-Only Authentifizierung: Einrichten von Service Principals (Zertifikate) für Skripte ohne User-Login. | https://learn.microsoft.com/de-de/powershell/microsoftgraph/app-only-authentication |

| Labels für Gruppen aktivieren (PowerShell): Der notwendige Schritt im Azure AD / Entra ID Directory Setting. | https://learn.microsoft.com/de-de/entra/identity/enterprise-users/groups-settings-cmdlets |

| SharePoint Default Library Labels: Konfiguration der Standard-Bezeichnung für Bibliotheken via PowerShell. | https://learn.microsoft.com/de-de/purview/sensitivity-labels-sharepoint-default-label |

| Cmdlet Set-SPOSite: Referenz, um Labels auf SharePoint-Site-Ebene zu erzwingen. | https://learn.microsoft.com/de-de/powershell/module/sharepoint-online/set-sposite |

Cmdlet New-Team: Erstellen neuer Teams mit Sensitivity Labels (-SensitivityLabel Parameter). | https://learn.microsoft.com/de-de/powershell/module/teams/new-team |

| Cmdlet Get-Label: Abrufen der Label-Details (inkl. ImmutableId) via Exchange Modul. | https://learn.microsoft.com/de-de/powershell/module/exchange/get-label |

| Graph API Ressource „Group“: Die technische Definition des Gruppen-Objekts (für JSON-Payloads). | https://learn.microsoft.com/de-de/graph/api/resources/group |

| Graph API „Update Group“: Dokumentation des Endpunkts zum Patchen/Updaten von Gruppen (Labels zuweisen). | https://learn.microsoft.com/de-de/graph/api/group-update |

| Authentication Context: Verknüpfung von Labels mit Conditional Access (Bedingter Zugriff). | https://learn.microsoft.com/de-de/entra/identity/conditional-access/concept-conditional-access-cloud-apps |

| Throttling Guidance: Wie man in Skripten mit API-Drosselung (HTTP 429) umgeht. | https://learn.microsoft.com/de-de/graph/throttling |

| PowerShell Fehlerbehandlung: Grundlagen zu Try/Catch, wichtig für robuste Automatisierung. | https://learn.microsoft.com/de-de/powershell/scripting/learn/deep-dives/everything-about-exceptions |

Hinterlasse jetzt einen Kommentar